ランサムウェアは、企業の業務停止や金銭的損害をもたらす深刻なサイバー脅威です。

近年は中小企業も標的となり、従来のセキュリティ対策では防ぎきれないケースも増えています。

ランサムウェアは、企業の業務停止や金銭的損害をもたらす深刻なサイバー脅威です。

近年は中小企業も標的となり、従来のセキュリティ対策では防ぎきれないケースも増えています。本記事では、ランサムウェアとは何か(仕組みと目的)、ランサムウェアの感染経路、実際のランサムウェアの被害事例、企業が取るべき対策などをわかりやすく整理しています。 自社のセキュリティ体制を見直す参考として、ぜひ最後までご活用ください。

※ 本記事は、追記・修正して2025年8月8日に再度公開しました。

ランサムウェアとは?

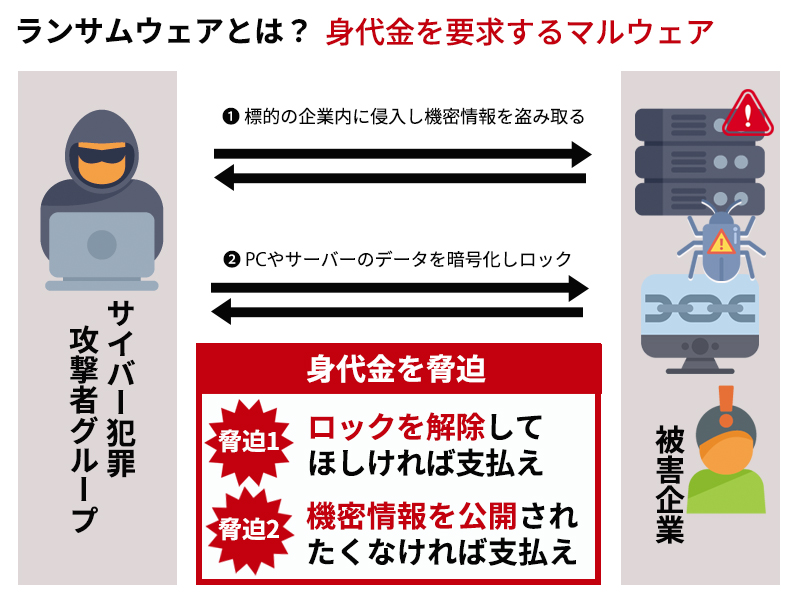

ランサムウェアとは、データを人質にとり、身代金を要求するマルウェア(悪意のあるソフトウェア)です。企業のネットワークやシステムに侵入し、重要な機密データを暗号化または窃取し、その復旧や非公開を条件に金銭(暗号資産など)の支払いを迫るサイバー攻撃です。

近年では単にデータをロックするだけでなく、盗み取った情報の公開をちらつかせる「二重脅迫」が主流となっています。

この一連の攻撃は、以下のような流れで進行します。

ランサムウェア攻撃の流れ(図解)

1.侵入と機密情報の窃取

攻撃者は、標的企業のネットワークに侵入し、まずは重要な機密情報を探し出してコピーします。RDP(リモートデスクトップ)やメール添付などが主な入口です。

2.データの暗号化ロック

次に、PCやサーバー上のデータを強制的に暗号化し、通常の手段では開けない状態にロックします。業務は停止し、復旧のめどが立たなくなります。

3.身代金要求(2パターン)

・脅迫パターン1: ロックを解除してほしければ支払え

・脅迫パターン2: 機密情報を公開されたくなければ支払え

このように、企業は「業務の停止」と「情報漏えい」の二重の危機に直面し、復旧を急ぐがゆえに支払いを選ばざるを得ないケースも多く報告されています。

ランサムウェアの主な感染経路とは?

サイバー攻撃による被害事例が多く報告される中で、「どうして企業のシステムに侵入できてしまうのか?」という疑問を持つ方もいるでしょう。

実際のランサムウェア攻撃は、単なる偶発的なウイルス感染ではなく、攻撃者が明確な意図をもってネットワークの「入口」を探し、侵入・拡散していくプロセスによって実行されます。

IPA(情報処理推進機構)や警察庁・経済産業省などからも、ランサムウェア攻撃の被害拡大を受けて、特定の経路(=入口)への警戒が呼びかけられています。

特に国際的な「No More Ransom」プロジェクトなどでは、対策が難しいとされる複数の感染経路についての注意喚起が行われています。

ここでは、特に注意すべきランサムウェアの感染経路を3つに分けてご紹介します。

1. メールの添付ファイル・リンク(フィッシングメール)

多くのランサムウェア攻撃は、偽の請求書や宅配通知、業務を装ったメールから始まります。例:「請求書の確認」「契約書の再送」「Re: 先日の件」

添付ファイルやリンクを開かせ、悪意あるファイルを実行させることで、マルウェアが侵入します。

従業員が気づかずに操作してしまうケースも多く、企業内ネットワーク全体が暗号化されるリスクがあります。

特に、従業員のセキュリティ意識が低いと、標的型攻撃(スピア型)メールへの耐性が弱く、管理部門や経理担当者などが狙われやすくなります。

2. リモートデスクトップ(RDP)などの不正アクセス

IT管理の利便性から利用されているRDP(Remote Desktop Protocol)は、適切な設定がなければ外部から侵入されやすい手段です。パスワードが弱い、二要素認証を導入していない、使用していないのにRDPを開放しているといった場合、サイバー犯罪者にとって格好の標的になります。

特にリモート接続(RDP)を外部公開している企業は、攻撃者にとって格好のターゲットです。

初期パスワードのまま使っていたり、特にID・パスワードの使い回しや脆弱な認証が狙われやすく、不正ログインされ、内部ネットワークに侵入されてしまいます。

テレワーク需要の増加により、RDPを安全に設定せずに運用しているケースは要注意です。

3. 不正侵入(VPNやソフトウェアの脆弱性)

企業のネットワークに対する不正侵入は、ランサムウェア感染の重大な入口となっています。特に、セキュリティパッチが適用されていないシステムや、初期設定のまま運用されているVPN機器は、攻撃者にとって格好の標的です。

こうした攻撃では、既知・未知(ゼロデイ)の脆弱性を突かれ、直接ネットワーク内部に侵入されるリスクがあります。

また、VPNやリモートアクセスにおいては、パスワードの総当たり攻撃(ブルートフォースアタック)によって認証情報が奪取され、正規の利用者になりすまして侵入されるケースも報告されています。

たとえば、以下のような状況は特に危険です。

・セキュリティ更新が長期間行われていないサーバや業務アプリ

・VPN装置のファームウェアが旧バージョンのまま

・管理画面がインターネット上に公開されている(パスワード設定も脆弱)

これらの状態では、攻撃者が自動スキャンによって対象を見つけ出し、リモートから侵入してランサムウェアを展開することが可能です。中には、社内の権限情報を奪取し、管理者権限を使って一気に全体を暗号化するケースもあります。

4. 改ざんされたWebサイトや不正リンク経由

企業のWebサイトやよく利用される外部サイトが攻撃者によって改ざんされ、ランサムウェアの拡散経路となるケースがあります。たとえば、サイトにアクセスしたユーザーが、資料やソフトをダウンロードしたつもりで、実際にはマルウェアをダウンロードさせられてしまう事例があります。

また、偽の広告や不正なリンクをクリックさせることで、ユーザーをマルウェアに感染させたり、認証情報を盗み取る「フィッシングサイト」へ誘導する手口も多発しています。

このように、ユーザーが日常的に利用するWebサイトを狙って不正なコードを埋め込み、無防備なユーザーを感染させる手法は「水飲み場攻撃(ウォータリングホール攻撃)」と呼ばれています。

5. USBメモリなど外部記録メディアからの感染

USBメモリや外付けハードディスクといった外部記録メディアも、ランサムウェアの感染経路となる場合があります。感染したPCで使用したメディアを別の端末に接続することで、マルウェアが拡散してしまうリスクがあります。

さらに、悪意を持ってウイルスが仕込まれたUSBメモリが意図的に配布される事例も確認されています。

出所の不明なメディアを安易に使用することは非常に危険であり、社内でのメディア利用ポリシーやスキャン体制の整備が重要です。

このように、ランサムウェアは「ヒューマンエラー」や「設定ミス」を突いて侵入してきます。

企業は日々の業務の中で「攻撃されやすい入口」がないか、改めて点検すると同時に、技術対策だけでなく従業員の教育も重要なポイントとなります。

出典・参考情報

No More Ransom 「The No More Ransom Project」

IPA「情報セキュリティ10大脅威 2025年版」

IPA「事業継続を脅かす新たなランサムウェア攻撃について」

ランサムウェアの攻撃手法と脅迫の仕組み

ランサムウェア攻撃は、単にデータを暗号化して身代金を要求するだけではありません。現在の主流は「二重脅迫型ランサムウェア」と呼ばれる手法で、被害者の心理を巧みに突きながら、支払いを強要してきます。

その背後には、明確な役割分担やツール共有を行う「組織化された攻撃グループ」の存在があります。

詳しくは、下記の記事をお読みください。

「組織化、ビジネス化するランサムウェア攻撃」とは?サイバー犯罪の新たな脅威を解説

以下はその典型的な攻撃のステップです。

【STEP1】機密データの窃取

サイバー攻撃者(または攻撃グループ)は標的企業のネットワーク内部に侵入すると、数時間~数日かけてネットワーク内を静かに探索し、社内の機密情報や顧客情報などのファイルを外部にコピー(窃取)します。この段階ではまだ表立った攻撃が行われないため、被害者が気づかないケースも多く、バックアップやアクセスログの管理が甘い企業では、この時点で重要情報が広範囲に盗まれてしまいます。

【STEP2】業務データの暗号化

機密情報の窃取を終えると、攻撃者が社内に仕込んておいたランサムウェアのプログラムが一斉に実行され、ファイルサーバや業務端末に保存されているあらゆる業務データを暗号化します。この暗号化により、通常の業務やシステム運用は完全に停止し企業活動が瞬時に麻痺する重大インシデントに発展します。

【STEP3】二重の脅迫(公開予告)

データを人質に取った攻撃者は、社内端末に以下のようなメッセージを送りつけてきます。「〇〇日以内に復号鍵(暗号を解く鍵)を渡す見返りに、仮想通貨で身代金を支払え」

「支払わなければ盗んだデータをインターネット上に公開する」

「取引先やメディア、行政機関に情報漏えいを通知する」

このように、暗号化による業務停止+情報漏えいによるレピュテーションリスク(信用失楽)の二重の脅迫で、企業に強い圧力をかけてきます。

最近では「三重脅迫」も登場

ランサムウェアに対して支払いを拒否する企業が増加したことで、攻撃手法はさらに進化しています。現在では、一部の攻撃者が「第三者への通報や直接脅迫」を加える「三重脅迫」を用いるケースも出てきました。

たとえば、

・顧客や取引先に「御社から情報が漏えいした」と直接連絡

・規制当局やメディアに通報し、行政指導や報道で社会的圧力を強化

・同時にDDoS攻撃を仕掛けて混乱を助長

・経営陣や従業員個人への直接脅迫メール

これらは、法的対応・信用・事業継続すべてにダメージを与える極めて深刻な脅威です。

被害事例:実際にあったランサムウェア攻撃の例

ランサムウェアの被害は、大企業に限らず、中堅・中小企業や医療・教育機関など幅広い業種に及んでいます。ここでは企業規模ごとに、実際に報道された事例や業界から共有されたインシデントをもとに、典型的な被害パターンを紹介します。

大企業の事例(IT・メディア業界)

2024年6月、ある大手エンターテインメント企業が運営する動画配信サービスと関連システムがランサムウェア攻撃を受け、一時サービスが停止しました。被害範囲: 動画プラットフォーム、EC、社内基幹システムなど広範囲

影響: サービスの全面停止、利用者情報の一部流出、復旧に数週間以上

損害規模: 売上の減少は約83億円、営業利益の減少は約47億円、通期で純利益は前年比‑35%(約74億円減)

手口: 社内ネットワークに不正侵入後、データ窃取と暗号化 → 二重脅迫

このケースでは、サービス停止が企業のブランド・信頼にも深刻な影響を与えることが明らかになりました。

中堅企業の事例(医療業界)

中規模の医療法人がランサムウェアに感染し、電子カルテ・予約システムなどの業務インフラがダウン。一時的にすべての対応を紙ベースで行うことになりました。被害範囲: 診療記録、患者情報、予約・会計システム

影響: 通院の混乱、手術延期、患者からの苦情増加

損害推定: 数千万円規模の対応費と信用失墜リスク

侵入経路: VPN機器の既知の脆弱性を放置していた点が指摘されています

医療機関では、人命に直結する業務があるため、IT障害が重大な安全リスクにつながることが問題視されています。

中小企業の事例(製造業)

従業員50名規模の製造業者が、取引先を装ったメールの添付ファイルからランサムウェアに感染。業務システムと設計図面が暗号化され、生産ラインが一時停止しました。被害範囲: 生産管理、設計データ(CAD等)、納品スケジュール管理

影響: 複数の納品遅延、取引先の信頼喪失、一部契約打ち切り

損害推定: 数千万円~1億円超の間接的損害

課題: NASにしかバックアップを取っておらず、完全に暗号化されていた

取引先の信用喪失が経営リスクとなることが、中小企業における深刻な影響の一つです。

事例から読み取れる被害の共通点

・データの暗号化に加えて、情報流出や公開の脅迫を受ける・事業停止、レピュテーションリスク、金銭的損失が連鎖的に発生する

・復旧にかかるコスト・時間が膨大

・どの業界でも起こりうるリスクとして認識が必要

・バックアップだけでは不十分で、初動対応体制と侵入経路対策の強化が重要

これらの事例からわかるように、ランサムウェアの被害は単なる「ITの問題」に留まらず、経営・顧客・社会との関係にまで波及する脅威です。

ランサムウェア対策とその限界

企業がランサムウェアから身を守るには、日々のセキュリティ対策の積み重ねが欠かせません。

国際的なサイバー犯罪対策組織「No More Ransom」でも、特に企業に向けて以下のような予防策を強く推奨しています。

まず押さえておきたい基本対策

-

ソフトウェアとOSの更新

常に最新のセキュリティパッチを適用し、脆弱性を放置しない。特にVPN機器やファイル共有システムなど、外部と接続する機器は重点的に管理を。 -

マルウェア対策ソフトの導入と定期スキャン

信頼できるマルウェア対策ソフトを導入し、全端末で定期的なスキャンを行う。 -

データのバックアップとオフライン保管

重要データは定期的にバックアップし、ランサムウェアの影響を受けないようネットワークから切り離した場所(外部デバイスやクラウド)に保管する。 -

ネットワークのセグメント化

社内ネットワークを分割し、万が一侵害された場合でも被害の拡大を防ぐ。 -

リモートアクセスの多要素認証(MFA)導入

VPNや社外からのアクセスにMFAを導入し、不正ログインを防止。 -

資産管理と可視化

どの端末・ソフト・サービスが稼働しているのかを常に把握し、不要なものは速やかに削除。 -

脆弱性診断と実際の攻撃を想定したテスト(ペネトレーションテスト)の実施

外部の専門家により、セキュリティ上の弱点がないか診断し、実際に攻撃を受けた場合にどこまで侵入されるかをシミュレーションすることで、防御体制の強化につなげる。

それでも「100%の防御」は存在しない

これらの技術的対策は、確かに感染リスクを大きく下げることができます。

しかし、標的型攻撃や人為的なミス、ゼロデイ攻撃のように未知の脆弱性を突いた攻撃など、完全に防ぐことが難しいケースも存在します。

とくに、二重脅迫や三重脅迫といった手法では、暗号化だけでなく「情報漏えい」や「取引先への通報」まで持ち出されるため、企業の信用や事業継続に深刻なダメージを与えます。

つまり、どれだけ堅牢な防御を敷いても、突破されるリスクを前提とした備え(=レジリエンス)が求められる時代なのです。

サイバー攻撃に備える次の一手とは?

こうした背景から、今ではサイバー保険の導入も重要な経営判断のひとつとなりつつあります。

ランサムウェア攻撃によって生じる「事業停止の損失」「復旧費用」「外部専門家の対応コスト」「法的リスク」「風評リスクへの対応」などに備え、「リスク移転」という選択肢を持つことで、万が一の際のダメージを最小限にとどめることができます。

次の章では、サイバー保険の補償内容や、実際に保険を使って対応した事例などを紹介しながら、「攻撃されても潰れない企業」の条件について掘り下げていきます。

サイバー保険で万が一に備える

万全なセキュリティ対策を講じていても、ランサムウェア攻撃や情報漏えいのリスクを完全にゼロにすることはできません。

だからこそ、攻撃を「受けた後にどう立て直すか」という視点が重要になります。

この“もしも”に備える選択肢として、いま多くの企業が注目しているのがサイバー保険です。

サイバー攻撃による損害は想像以上に広範囲

ランサムウェアなどのサイバー攻撃に遭った場合、企業が直面する損害は単なる「データの調査、修復費用」だけではありません。

- 業務停止による売上損失・営業機会の喪失

- 社内外の対応にかかる人件費・緊急対策費

- 顧客や取引先への謝罪・損害賠償

- 弁護士やフォレンジックなど専門家への依頼費用

- 風評リスクや信頼失墜によるブランド価値の毀損

これらが複合的に発生するため、損害額は数千万円〜数億円に上るケースも少なくありません。

サイバー保険でカバーできる主な補償

各保険会社によって内容は異なりますが、一般的に以下のような費用が補償対象になります。

- 原因調査費用(フォレンジック調査)

- データ復旧費用(システム再構築など)

- 第三者賠償責任(顧客や取引先への補償)

- 広報対応費用(謝罪文作成・記者会見対応など)

- 事業中断損失(売上減少に対する補償)

以下の記事で詳しく説明をしているので、お読みください。

サイバー保険で身代金は払える?|ランサムウェアの被害にサイバー保険はどこまで補償しているか解説。

レジリエンス経営の一環として

サイバー攻撃を100%防ぐことはできなくても、被害を最小限に抑え、早期復旧できるかどうかで企業の命運は分かれます。

セキュリティ対策と並行して、「保険によるリスク移転」も、現代の経営戦略の一部といえるでしょう。

中小企業経営者必見|サイバー保険の選び方・補償範囲・費用まで完全ガイド

まとめ

企業を狙ったランサムウェア攻撃が増加し、深刻なサイバー事故が相次いでいます。企業は社会的責任をもって適切なセキュリティ対策を取り、サイバー攻撃に備えなければなりません。

しかし、残念ながらサイバー攻撃や情報漏えいのリスクをゼロにすることは難しいため、万が一の事故に備えた対策も必要です。

サイバー保険に加入しておけば、万が一の際に生じる多大な経済的損失や労力から自社と従業員を守ることができます。この機会に検討してみてください。

▶ サイバー保険 一括見積はこちら(無料)

当サイトを運営する「ファーストプレイス」では、

大手5社のサイバー保険の保険料を、無料で一括比較・見積りいただけます。

- 東京海上日動火災保険株式会社

- 三井住友海上火災保険株式会社

- 損害保険ジャパン株式会社

- あいおいニッセイ同和損害保険株式会社

- AIG損害保険株式会社

ECサイトやWebサービスを提供している企業様は、IT業務を提供する企業様向けの「IT業務用サイバー保険一括見積サイト」もご検討ください。

よくある質問

Q1. ランサムウェアとは何ですか?

ランサムウェアは、感染した端末やサーバー内のデータを暗号化し、元に戻すために金銭(身代金)を要求する悪意あるプログラムです。近年はデータの窃取や公開を脅す「二重・三重恐喝型」も増えています。

Q2. ランサムウェアはどのように感染しますか?

主な感染経路は、フィッシングメール、RDPなどリモートアクセスの設定不備、VPNやソフトの脆弱性、不正改ざんされたWebサイトや不正リンク、外部メディア経由などです。

Q3. ランサムウェアの被害はどのような影響を及ぼしますか?

業務停止による売上損失、機密情報・個人情報の流出、信用失墜、復旧や調査に要する多額の費用など、経営面へ広く深刻な影響を与えます。

Q4. ランサムウェアを防ぐための基本的な対策は何ですか?

パッチ適用の徹底、バックアップの定期取得とオフライン保管、メール対策と教育、アクセス権限の最小化、MFA導入、ネットワーク分割、脆弱性診断・ペネトレーションテストの実施など、技術と運用を組み合わせた多層防御が重要です。

出典・参考情報

No More Ransom 「The No More Ransom Project」

IPA「情報セキュリティ10大脅威 2025年版」

IPA「事業継続を脅かす新たなランサムウェア攻撃について」