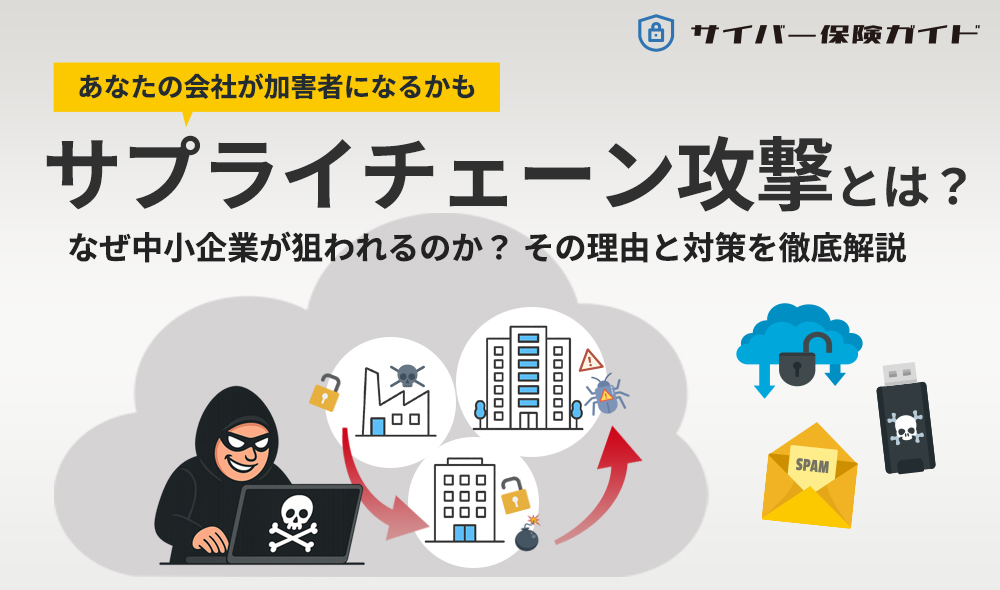

サプライチェーン攻撃とは、ターゲットとなる大企業の関連会社などを経由して、大企業へ不正に侵入するサイバー攻撃です。

本記事では、サプライチェーン攻撃の特徴とその手法、中小企業が狙われやすい理由、対応策までをわかりやすく解説しています。

※ 本記事は、追記・修正して2025年6月24日に再度公開しました。

サプライチェーン攻撃とは

サプライチェーン攻撃とは、ターゲット企業に直接攻撃を仕掛けるのではなく、その企業と取引関係にある別の企業を経由して侵入するサイバー攻撃の手法です。とくにセキュリティ対策が不十分な中小企業が「踏み台」として狙われやすく、本命の大企業に被害が及ぶリスクが高まります。

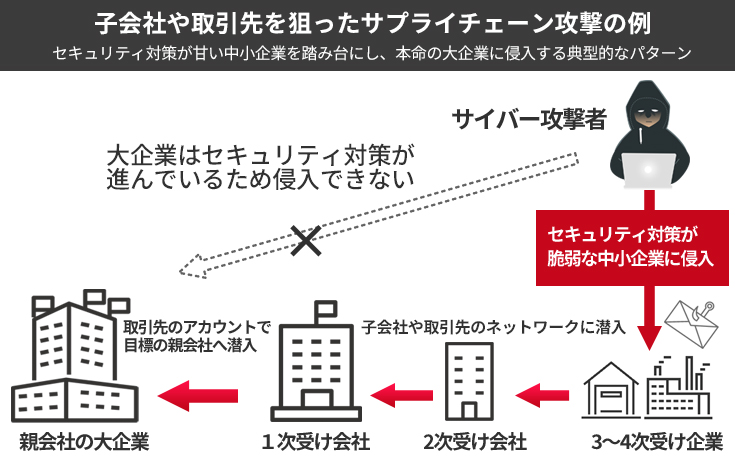

サプライチェーン攻撃の流れ

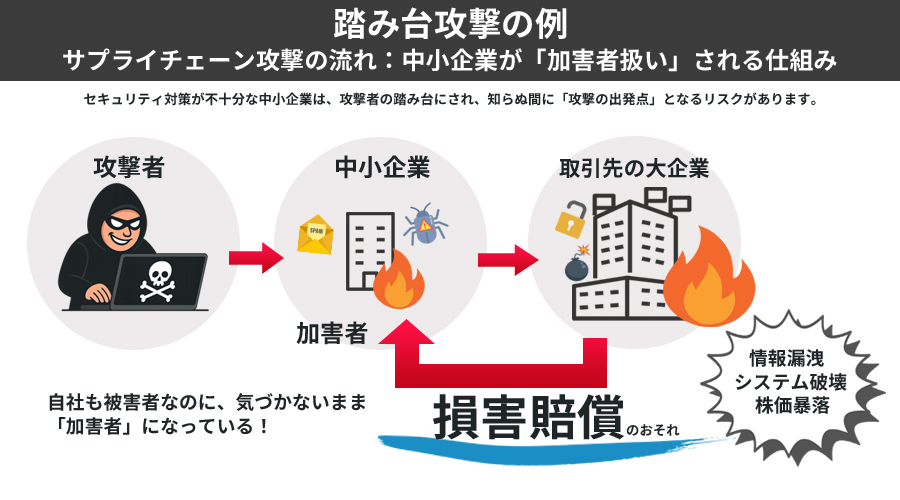

上の図は、サプライチェーン攻撃の典型的な流れを示したものです。

攻撃者は、大企業への直接侵入が難しいと判断すると、関係する中小企業(下請けや委託先)を狙い、マルウェア感染などを通じてネットワーク経由で徐々に上流の企業へ侵入します。

その結果、「自社は関係ない」と思っていた中小企業が、重大なインシデントの起点になる可能性があるのです。

サプライチェーンの言葉の意味とは?

「サプライチェーン(supply chain)」とは、製品やサービスが最終的に消費者に届くまでの一連の流れを指す経済用語です。 原材料の調達、製造、在庫管理、物流、販売など、複数の企業が段階的に関与するのが一般的です。たとえば自動車産業においては、1台の車両を完成させるために2万〜3万点に及ぶ部品が必要とされます。これらの部品は、素材メーカー、部品メーカー、そして最終組立を担う自動車メーカーといった、複数の企業が役割を分担しながら供給・生産することで成り立っています。

このように、業種を問わずサプライチェーンは多段階かつ企業間で密接に連携しており、ひとつの企業の脆弱性が全体のリスクにつながる構造的な特性を有しています。

なぜ中小企業がサプライチェーン攻撃の標的になるのか?

近年、サプライチェーン攻撃の被害が広がるなかで、直接的な標的ではない中小企業が攻撃経路として利用されるケースが増えています。「なぜ自社のような小規模事業者が狙われるのか」と疑問に感じる方も多いかもしれません。

この章では、中小企業が狙われやすい背景や、その影響の大きさについて詳しく見ていきます。

1. 中小企業が狙われる主な理由

サプライチェーン攻撃において中小企業が標的になりやすいのは、単なる偶然ではなく、構造的な弱点を抱えているためです。代表的な理由は以下の3点です。①セキュリティ投資の不足

多くの中小企業では、限られた予算や人材のなかで事業を運営しており、情報セキュリティ対策への十分な投資が難しい状況にあります。専任のセキュリティ担当者が不在なケースも多く、脆弱性の把握や対策が後手に回る傾向があります。②IT資産の管理が不十分

使用しているソフトウェアや端末の棚卸がなされておらず、サポート切れのOSや旧式の機器がそのまま業務に使われていることがあります。特に、無償のフリーソフトや個人のスマートフォンなど、管理が行き届いていないIT資産が放置されているケースも多く、こうした環境は攻撃者にとって格好の標的となります。③セキュリティ意識の格差

大企業と比べると、情報セキュリティに対する危機意識が社内全体で十分に浸透していないことがあります。パスワード管理のルールが不明確であったり、不審な添付ファイルを安易に開いてしまうなど、従業員のヒューマンエラーもリスク要因です。また、経営層が「自社は狙われるほど重要な情報を扱っていない」と誤解している場合、企業全体としての対応力が著しく低下します。2. 踏み台にされ、責任を問われるリスク

もし、自社が「取引先を攻撃した犯人」として見なされてしまったら――。サプライチェーン攻撃では、こうした事態が実際に起きています。

中小企業のシステムが攻撃者に狙われるのは、単にセキュリティが甘いからだけではありません。

攻撃者にとっては、その企業を「踏み台」にして取引先へ侵入するという明確な目的があるのです。

図:サプライチェーン攻撃の流れと、加害者とされるリスクの構造

たとえば、攻撃者があなたの会社を標的にしたとします。「うちは狙われるような重要情報なんて持っていない」――そう考えるかもしれません。

しかし、攻撃者の本当の狙いはあなたの取引先の大企業である可能性があります。

あなたの会社は、その「足がかり」として狙われているのです。これが「踏み台攻撃」です。

そしてもし、取引先で情報漏えいやシステム障害が発生すれば、「原因はどこにあるのか?」という追及が始まります。

結果として「最初に侵入された企業」として、あなたの会社が責任を問われる可能性があります。

「自分たちも被害者なのに、なぜ加害者扱いされるのか?」

そう疑問に思っても、 失われた信頼は戻らず、契約の打ち切りや損害賠償、信用低下といった深刻な事態に発展するケースも少なくありません。

一度でも「再発リスクのある企業」として認識されてしまえば、新たな取引やパートナーシップにも大きな支障をきたすことになります。

✔踏み台にされ「加害者にされる」ことで生じる主な損害

✅ 契約解除・取引停止:信頼失墜により継続困難に

✅ 損害賠償請求:取引先が受けた損害の一部を請求されるケース

✅ 社会的信用の失墜:報道や評判の悪化により新規顧客の獲得困難に

✅ サイバー保険の適用外リスク:管理責任が問われた場合、補償対象外となる可能性も

攻撃手法:サプライチェーン攻撃の主なパターン

まず、多くのサプライチェーン攻撃はフィッシングから始まる

サプライチェーン攻撃の多くは、まず「関連企業のシステムにマルウェアを侵入させること」から始まります。その初動手段として最も多く確認されているのが、フィッシングメールを介した感染です。

攻撃者は、取引先企業を装って不審なメールを送り、添付ファイルやリンクを開かせることでマルウェアを仕込みます。

感染端末を足がかりに、社内ネットワークを横断し、最終的に本命の取引先システムへと到達します。

これは、サプライチェーン攻撃において最も典型的かつ初動で使われやすい手口であり、特に注意が必要です。 攻撃には、フィッシングの他以下のような手法が併用または連携されており、メール対策だけでは防ぎきれないのが実情です。

1. ビジネスサプライチェーン攻撃(最も典型的で頻度が高い)

サプライチェーン攻撃の中で最も多く確認されているのが、取引先になりすましたメールや、信頼されたVPN経路を悪用した侵入です。

- 攻撃者が取引先になりすましたメールを送信

例:「○○社の請求書です」「契約内容の確認をお願いします」 - 添付ファイルやリンクを開かせてマルウェア感染

- 感染PCを足がかりに中小企業のネットワークに侵入

- 信頼されたVPNやファイル共有経由で取引先の大企業へ侵入

日常的な取引の中で成立しやすく、普段の業務がそのまま攻撃経路になる現実があります。

2. サービスサプライチェーン攻撃(MSPなど業者経由)

IT運用や保守を請け負うMSP(マネージドサービスプロバイダー)を標的にした攻撃です。

- MSPが使用する顧客管理ツールや管理権限を悪用

- サービス提供先の企業システムを乗っ取り、同時に複数の企業へ波及するリスク

3. デジタルサプライチェーン攻撃(ソフトウェア混入型)

正規のソフトウェアにマルウェアが混入され、アップデートを通じて気づかぬうちに感染が拡大する手法です。

- 更新プログラムや外部モジュールに不正コードが含まれる

- 例:SolarWinds事件(2020年)

- フリーソフトやAPIに仕込まれる例もあり、出所や信頼性の確認が不可欠

4. 脆弱性スキャン&リモート侵入

VPN機器やRDP(リモートデスクトップ)の脆弱性を突いて、外部から直接ネットワークに侵入します。

- 未パッチの機器や旧バージョンが標的になりやすい

- Emotet拡散時にも同様の手法が報告されました

補足:複合型のリスクにも注意

これらの攻撃手法は、単独ではなく複合的に組み合わされるケースも多く見られます。

たとえば「ビジネス型の侵入+脆弱性スキャンによる拡張」など、初動のメール感染から多段階で拡大される構造です。

メール対策だけでは不十分であり、EDR・MFA・通信監視など多層防御の導入が求められます。

実際に起きたサプライチェーン攻撃の被害事例

ここでは、実際に発生した2つのサプライチェーン攻撃の事例を紹介します。事例1:大手自動車メーカーの工場が稼働停止(2022年)

国内大手の自動車メーカーでは、取引先の部品メーカーがランサムウェアに感染したことで、 メーカー側が被害拡大を防ぐために自社ネットワークを緊急停止しました。これにより、1日あたり約13,000台の生産に影響が出たと報じられています。

部品メーカーがサイバー攻撃を受けた結果、取引先の大企業の事業にまで深刻な影響が及んだ典型的なサプライチェーン攻撃です。

出典:日経新聞「大手自動車メーカー、国内全工場を停止へ 部品会社にサイバー攻撃」

▼ランサムウェアに関しては、以下の記事もご覧ください。

ランサムウェアとは?感染経路や被害事例から対策を解説

事例2:有名ソフトウェアにマルウェア混入(2020年)

2020年、米国の大手IT企提供するソフトウェアに、高度なマルウェアが仕込まれ、そのアップデートを通じて全世界で約18,000の組織に不正なコードが配布されたと報告されました。この事件では、米国政府機関や大手IT企業なども被害を受けたことから、ソフトウェアを介したデジタルサプライチェーン攻撃の脅威が国際的に注目されるきっかけとなりました。

出典:CISA(米国サイバーセキュリティ・インフラ安全局)「公式レポート」

▼マルウェアに関しては、以下の記事もご覧ください。

マルウェアとは?マルウェアの種類や対策・被害事例を解説

事例3:給食委託事業者を経由した病院へのランサムウェア攻撃

2022年、国内の総合病院がランサムウェア攻撃を受け、電子カルテシステムが停止し、通常診療が長期間行えなくなるという深刻な事態に陥りました。後の調査で、攻撃の侵入経路は、この病院に食事を提供していた給食委託事業者のシステムであったことが判明しました。

攻撃者は、VPNで接続されていた委託事業者のサーバーを踏み台にして病院のネットワークに侵入したとみられています。

この事例は、直接のIT関連取引先でなくとも、サプライチェーンを構成する一員であれば誰でも攻撃の起点になり得ることを示しています。

出典:DIGITAL X(デジタルクロス)「病院に逸失利益が数十億円規模の影響与えたランサムウェア攻撃の実際と対応策」

サプライチェーン攻撃を防ぐための対策とは?

サプライチェーン攻撃は、自社だけでなく取引先や関係企業全体に被害を及ぼす可能性があります。ここでは中小企業が取り組むべき基本的な対策を、カテゴリ別に紹介します。

システム・IT環境の対策

サイバー攻撃の多くは、システムやIT環境の脆弱性を突いて行われます。被害を未然に防ぐためには、日常的な対策と仕組みづくりが不可欠です。ここでは、企業が実施すべき基本的かつ効果的なセキュリティ対策を紹介します。1. セキュリティアップデートと脆弱性対策の徹底

OSや業務アプリケーション、VPN機器などに常に最新のセキュリティアップデートを適用しましょう。とくにインターネットに接続されている機器は、攻撃者にとって狙いやすいため、日常的な更新確認が不可欠です。

2. マクロやPowerShellなどの自動実行を無効化

Officeファイルのマクロ自動実行や、WindowsのPowerShellを無効化することで、マルウェアの実行リスクを低減できます。不要な機能は使わないという設定方針が重要です。

3. 社内データの暗号化

重要情報はあらかじめ暗号化して保管しておくことで、万が一漏えいしても第三者に内容を読み取られるリスクを減らせます。

4.ウイルス対策ソフトやEDRを導入する

既知のマルウェアを検知・駆除する従来のウイルス対策ソフトに加え、PCやサーバーの不審な挙動を検知して通知するEDR(Endpoint Detection and Response)の導入が有効です。EDRは、万が一マルウェアに侵入された場合でも、その後の攻撃活動を早期に発見し、被害の拡大を防ぐ助けとなります。 ▼EPPとは?|EPPとEDRの違いと連携で実現する強固なエンドポイント防御 | サイバー保険ガイド人的・運用面の対策

情報セキュリティを確保するためには、システムや技術的な対策だけでなく、人の行動や日常業務における運用ルールの徹底も欠かせません。ここでは、メールの取扱いや認証方法の強化、インシデント発生時の対応体制など、人的・運用面における具体的な対策について解説します。5. メール・添付ファイルのリスク管理

不審なメールは開かない、添付ファイルはむやみに実行しないなどの基本的なルールを徹底します。あわせて、不審なメールを自動検出できるセキュリティソフトの導入も有効です。

6. 認証を強化する(多要素認証など)

パスワードだけでなく、ワンタイムコードなどを併用する多要素認証(MFA)を導入し、不正ログインのリスクを下げます。7. インシデント対応体制の明確化

インシデントが発生した場合、速やかに対応できるよう経営陣への報告ルートや外部支援先(IPAやJPCERTなど)を明確にしておく必要があります。

被害を最小限に抑える備え

サイバー攻撃のリスクをゼロにすることは難しいからこそ、万が一に備えた事前準備が不可欠です。ここでは、被害を最小限に抑えるために企業が取り組むべき備えについて紹介します。8. バックアップと復旧手順の整備

サイバー攻撃によってシステムが停止した際に備えて、定期的なバックアップと復旧手順の整備・訓練が重要です。バックアップはネットワークから隔離された環境に保存することが推奨されます。

9.取引先のセキュリティ状況を把握し、契約に明記する

新規に取引を開始する際や既存の取引を見直す際には、相手方のセキュリティ対策状況について、チェックリストなどを用いて確認することが重要です。また、委託する業務内容や取り扱う情報の重要度に応じて、遵守すべきセキュリティ要件を定め、インシデント発生時の報告義務や責任分界点などを契約書に明記しておくべきです。10. 事業継続を考慮したBCP策定

攻撃による業務停止時にも対応できるよう、代替手段やマニュアル対応などを含む事業継続計画(BCP)を整備しましょう。

11. 外部支援制度の活用

中小企業庁の「サイバーセキュリティお助け隊」など、公的支援制度の活用も視野に入れましょう。IT導入補助金の対象になるサービスもあるため、導入ハードルを下げられます。

12.セキュリティに関するガイドラインを活用する

どこから手をつければよいか分からない場合は、公的機関が発行しているガイドラインを参考にするとよいでしょう。経済産業省とIPAが発行する「サイバーセキュリティ経営ガイドライン」や、米国国立標準技術研究所(NIST)が発行する「NIST CSF(Cyber Security Framework)」などは、サプライチェーンリスク管理を含め、組織が取り組むべき対策を体系的に示しており、自社の対策状況を評価する上で非常に役立ちます。

出典:経済産業省「サイバーセキュリティ経営ガイドラインVer3.0」

IPAによる米国国立標準技術研究所「サイバーセキュリティフレームワーク(日本訳)」

13.インシデント発生に備えPSIRTを設置する

自社がソフトウェアやサービスを提供する側の場合は、製品の脆弱性に関する情報収集や対応を行う専門チーム「PSIRT(Product Security Incident Response Team)」を組織内に設置することが有効です。PSIRTが中心となり、脆弱性が発見された場合に迅速に顧客へ通知し、対策を提供できる体制を整えることで、サプライチェーン全体への被害拡大を防ぎ、企業としての信頼性を高めることができます。14. サイバー保険の検討

すべての攻撃を未然に防ぐことは困難です。万が一に備えてサイバー保険の加入を検討することも、有効なリスクマネジメント手段のひとつです。

まとめ:中小企業こそ、サプライチェーン攻撃への備えが必要

サプライチェーン攻撃は、自社が直接の標的になるとは限らず、取引先の攻撃ルートとして悪用されるリスクがあるサイバー脅威です。とくに中小企業はセキュリティ対策が不十分であるケースが多く、「狙われにくい」のではなく「狙いやすい」ことを認識する必要があります。

万が一、自社が踏み台となって取引先に損害を与えてしまった場合、信頼の失墜や契約打ち切り、さらには損害賠償などの重大な経営リスクにつながりかねません。

こうしたリスクに備えるためにも、日頃からの対策の見直しと万が一の備えが重要です。

いざというときの備えに:サイバー保険の活用も検討を

いかにセキュリティ対策を講じていても、サイバー攻撃のリスクを完全にゼロにすることはできません。そのため、企業としてのリスクマネジメントの一環として、「サイバー保険」への加入を検討する企業が増えています。

サイバー保険は、ランサムウェア被害や情報漏えい、業務停止といった被害に対して、

● 損害賠償費用

● システム復旧費用

● 広報・謝罪対応費用

● 調査・専門家支援費用

などをカバーする保険です。

複数の大手保険会社の商品を比較・見積もりできます

▶ サイバー保険 一括見積はこちら(無料)

当サイトを運営する「ファーストプレイス」では、

大手5社のサイバー保険の保険料を、無料で一括比較・見積りいただけます。

- 東京海上日動火災保険株式会社

- 三井住友海上火災保険株式会社

- 損害保険ジャパン株式会社

- あいおいニッセイ同和損害保険株式会社

- AIG損害保険株式会社

ECサイトやWebサービスを提供している企業様は、IT業務を提供する企業様向けの「IT業務用サイバー保険一括見積サイト」もご検討ください。

サプライチェーン攻撃のよくある質問(FAQ)

Q. サプライチェーン攻撃とは何ですか?

A. サプライチェーン攻撃とは、標的となる企業に直接攻撃するのではなく、その取引先や委託先などを経由して侵入するサイバー攻撃です。セキュリティ対策が甘い中小企業が狙われ、そこを踏み台にされるケースが多く報告されています。Q. なぜ中小企業が狙われやすいのですか?

A. 中小企業は、大企業と比べてセキュリティ投資や人材が不足し、IT資産の管理も不十分な場合が多いためです。 また、経営層のセキュリティ意識が低く、「自社は狙われない」「万が一情報が漏れても影響は小さい」と誤解しているケースも見られます。 攻撃者はこうした脆弱な企業を経由して、本命の標的である大企業のシステムに侵入しようとします。Q. サプライチェーン攻撃を防ぐにはどうすればいいですか?

A. セキュリティアップデートの徹底、多要素認証の導入、不審なメールの対処ルール、システムのバックアップなど、日常的な対策が重要です。とくに中小企業は、見落とされがちなフリーソフトや私用スマホの管理にも注意が必要です。Q. 万が一、攻撃の踏み台にされた場合はどうなりますか?

A. 取引先への損害によって、信頼関係の悪化や取引停止、損害賠償請求などの重大な影響が生じる可能性があります。自社が直接の被害者であっても、「攻撃の発信源」として責任を問われることがあります。Q. サイバー保険はどのような被害をカバーしてくれますか?

A. サイバー保険では、情報漏えい、業務停止、第三者への賠償責任などに対して、損害賠償金、復旧費用、調査費用、広報対応費用などを補償します。中小企業のリスクマネジメント手段として注目されています。出典:IPA「情報セキュリティ10大脅威 2024」

出典:IPA「中小企業の情報セキュリティ対策ガイドライン 第3版」

出典:CISA「SolarWinds Supply Chain Compromise」