はじめに|なぜ病院にサイバー保険が必要なのか?

近年、医療機関を標的としたサイバー攻撃が全国的に増加しており、電子カルテの暗号化、診療機能の停止、患者情報の漏えいなど、診療継続に深刻な影響を及ぼす被害が多数報告されています。とりわけ、セキュリティ体制が脆弱な中小規模の病院や診療所は、攻撃者にとって侵入しやすい「入り口」として狙われやすく、自院のみならず、地域の他医療機関への感染拡大を招くリスクも指摘されています。

こうした状況を踏まえ、医療機関には「平時の対策(予防・体制整備)」と「有事の備え(復旧・補償)」の両輪で対策を講じることが求められています。

本記事では、その一環としてサイバー保険の活用についても解説します。

この記事では以下の内容を取り上げます。

- 医療機関がサイバー攻撃の標的とされる背景

- 実際に発生した被害事例と損害の規模

- 病院が取り組むべき具体的なセキュリティ対策

- サイバー保険の補償内容と活用のポイント

医療の質と経営の安定性を守るために、まずは自院のリスクと対応状況を可視化し、適切な備えを講じていきましょう。

※ 本記事は、追記・修正して2025年6月24日に再度公開しました。

医療機関・病院を狙うサイバー攻撃とは?

病院へのサイバー攻撃とは、外部の攻撃者が医療機関のネットワークやシステムに不正アクセスし、患者情報や診療データなどを盗み出したり、暗号化・破壊する行為を指します。近年では、医療機関が保有する診療記録や患者情報が価値の高いデータとして狙われており、攻撃者は身代金目的の「ランサムウェア」や、情報を盗み取る「マルウェア」などを用いて侵入します。

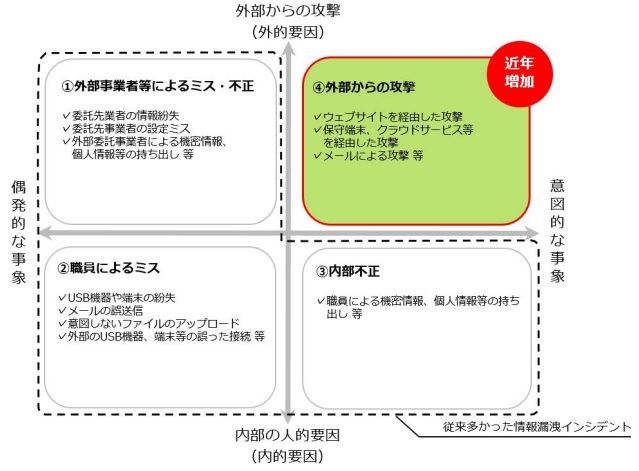

医療機関における情報セキュリティリスクは、攻撃の原因(外部・内部)と要因(人的・技術的)の2軸で整理できます。 厚生労働省は以下のような図で、その全体像を示しています。

厚生労働省「医療機関を取り巻く情報セキュリティ対策の現状」より引用

この図からわかるとおり、サイバー攻撃の多くは外部からの侵入による意図的な被害(右上の赤枠)に集中しており、近年増加傾向にあります。

一方で、内部のミスや不正も無視できないリスクとして存在します。

医療機関が保有する患者情報や診療記録は、クレジットカード情報よりも高額で売買されることもあり、犯罪組織にとっては非常に魅力的なターゲットです。

たとえば、以下のような情報が標的になります。

・電子カルテ(診療記録・処方歴・既往歴)

・保険証番号・氏名・連絡先

・検査結果・手術歴・アレルギー情報

情報漏えいの被害は、診療業務の停止や信用失墜、損害賠償請求といった重大な影響をもたらすため、単なるIT問題ではなく経営リスクとしての認識が必要です。

医療機関を襲うサイバー攻撃の主な手口

医療機関を狙うサイバー攻撃には様々な手口が存在しますが、特に警戒すべき代表的な攻撃手法がいくつかあります。これらの手口を理解することは、適切な対策を講じる第一歩です。ランサムウェアによるデータの暗号化と二重脅迫

ランサムウェアは、「Ransom(身代金)」と「Software(ソフトウェア)」を組み合わせた造語で、ウイルスの一種です。このウイルスに感染すると、電子カルテや各種データファイルが勝手に暗号化され、使用できない状態になります。その上で、データを元に戻すことと引き換えに身代金を要求してきます。近年では、データを暗号化するだけでなく、事前にデータを盗み出し、「身代金を支払わなければ、盗んだ情報を公開する」と脅す「二重脅迫」の手口が主流となっており、被害をさらに深刻化させています。▼ランサムウェア(身代金要求ウィルス)とは?感染経路や被害事例から対策を解説【サイバー保険】

標的型攻撃メールによるマルウェア感染

標的型攻撃メールは、特定の組織や個人を狙って送り付けられる、巧妙に偽装されたメールです。添付ファイルを開いたり、本文中のURLをクリックしたりすると、PCがマルウェア(悪意のあるプログラム)に感染し、情報を盗まれたり、ランサムウェアの侵入経路となったりします。▼標的型攻撃とは?企業の情報資産を狙う驚きの手口と事例・対策も紹介

VPN機器の脆弱性を悪用したネットワーク侵入

リモートワークや外部の業者がシステムのメンテナンスを行う際に利用されるVPN(Virtual Private Network)装置のセキュリティ上の欠陥(脆弱性)を狙った攻撃も増加しています。警察庁の報告によれば、国内のランサムウェア被害の感染経路として最も多いのがVPN機器からの侵入です。VPN装置のソフトウェアが古いまま更新されていなかったり、簡単なパスワードが設定されていたりすると、そこを突破口として院内ネットワーク全体に侵入されてしまう危険性があります。なぜ医療機関が狙われるのか?その背景

医療機関がサイバー攻撃の標的となる理由は、「情報の価値が高い」「セキュリティが脆弱」「金銭的な見返りが得やすい」など、攻撃者にとって好都合な条件が揃っているためです。① 医療情報は売買価値が高い

医療機関が保有する情報は、氏名・住所・連絡先、保険証番号、診療記録、検査結果、処方歴、既往歴、アレルギー情報など、極めてセンシティブな個人情報が集約されています。これらはサイバー犯罪者にとって、単なる「データ」ではなく、ダークウェブなどで高値で取引される「資産」として扱われています。

📊 医療業界の被害と背景(IBM調査より)

IBMとPonemon Instituteが共同で発表した調査「Cost of a Data Breach Report 2024」によると、医療業界におけるデータ侵害の平均コストは9.77百万ドルで、他業界と比較して最も高額でした。| 観点 | 医療業界 | 他業界平均 | コメント |

|---|---|---|---|

| 被害額 | 9.77百万ドル | 4.88百万ドル | 全体平均の約2倍 |

| ライフサイクル(検知〜封じ込め) | 291日以上 | 258日 | シャドウデータの影響で最長クラス |

| 回復期間 | 150日超が多いと推定 | 平均100〜150日 | 業務停止の影響が深刻 |

このように、医療業界は平均被害額・回復期間ともに他業界より著しく高く、被害の深刻さが浮き彫りになっています。

報告書では、医療業界が主要な攻撃ターゲットとされる背景として、次のような要因が挙げられています。

- 老朽化したシステム: セキュリティパッチ未適用により既知の脆弱性を突かれる。

- 患者影響: 医療停止=健康被害に直結し、業務継続が難しい。

- 人材不足: 医療とセキュリティの専門人材が不足し、初動が遅れる。

- シャドウデータ問題: 管理外データが多く、検知が遅れやすい。

- 長期復旧: 回復に100日以上要するケースも。

出典:IBM / Ponemon Institute「Cost of a Data Breach Report 2024」

特に中小規模の病院やクリニックは、十分なセキュリティ対策やインシデント対応体制を整備する前に被害を受け、長期にわたって深刻な経営ダメージを被るリスクがあるため、より一層の注意と備えが必要です。

② システムや人の脆弱性が多く、攻撃が成功しやすい

特に中小規模の病院やクリニックでは、予算・人材不足を理由にセキュリティ対策が後回しにされることが多く、攻撃者にとって「侵入しやすい環境」となっています。攻撃者から見た“狙いやすさ”の要素

・旧式OSや古いソフトウェアの使用により、既知の脆弱性が放置されている。

・パスワードの使い回しや共有によって、内部不正や外部からの侵入が簡単に成立。

・USBデバイスや院内ネットワークの構造的弱点により、一端の感染が広範囲に拡大。

院外との接続が増加する一方、教育が追いついていない

オンライン診療やクラウド型カルテの普及により、外部接続の機会が増えていますが、セキュリティ教育や演習が行き届いていない現場も少なくありません。

その結果、フィッシングや標的型攻撃に対して脆弱なままです。

他業界と比べ好条件な標的

金融・IT業界では多層的な防御と人材投資が進む一方、医療業界では「価値が高いのに守りが甘い」という、攻撃者にとって理想的な標的となっているのが現状です。

厚生労働省も「医療情報システムの安全管理に関するガイドライン(第6.0版)」を通じて、経営層の関与と人的対策の強化を強く呼びかけています。

③ 医療機関はランサムウェアの支払い率が高く、狙われやすい

ランサムウェアとは、感染したパソコンやサーバー内のデータを暗号化して読み取れなくし、元に戻すために「身代金」を要求するサイバー攻撃です。

医療機関では、診療システムや電子カルテ、画像検査データ等が暗号化され、診療業務が全面停止するケースもあり、患者の命に直結する緊急事態となります。

そのため、業務復旧を最優先し、やむを得ず身代金を支払う判断をするケースが多く、攻撃者にとって「交渉が成立しやすい標的」と見なされているのです。

📊 実際の傾向(Sophos調査)

- 身代金支払いが大幅増加:医療機関の53%が被害後に身代金を支払っており、前年の42%から大きく増加。

- バックアップと並行して支払い:復旧手段があっても、同時に身代金を支払っている事例が多い。

攻撃者にとって「支払う可能性が高い相手」は、それだけで格好の標的となります。

出典:Sophos「医療業界のランサムウェアの現状 2024年版」

なぜ身代金を支払ってしまうのか?

・患者の命を守るため、診療の再開が最優先される。・バックアップ体制が不十分なため、復旧には時間とコストがかかる。

・世間体や風評被害を恐れて非公表で解決する病院も多く、攻撃者にとっては“交渉しやすい”相手となっている。

攻撃者にとって「支払い交渉の成立しやすい相手=優先して狙う相手」なのです。

最新の組織化されたランサムウェアの仕組みや対策については、以下の記事で詳しく解説しています。

▼「組織化、ビジネス化するランサムウェア攻撃」とは?サイバー犯罪の新たな脅威を解説

病院が今すぐ取り組むべきサイバー攻撃対策

サイバー攻撃は、セキュリティ対策が不十分な病院ほど被害が深刻化します。

ここでは、厚生労働省が示す最低限の対策を踏まえ、重要度の高い順に「いますぐやるべきこと」「早めにやるべきこと」「体制として整備すべきこと」の3段階に整理して紹介します。

1. 医療機関がいますぐやるべき最低限の対策(厚生労働省の推奨)

- 強固なパスワードの設定と使い回しの禁止

パスワードが短い、単純な文字列、使い回しされているといった状態は極めて危険です。

ID・パスワードの設定は、13桁以上・英数字・記号を組み合わせた推測困難なものにし、サービスごとに異なるパスワードを設定しましょう。 - ネットワーク機器やVPN接続の把握と制御

外部と接続するVPNやIoT機器など、ネットワークの出入口を正確に把握し、アクセス制御が適切にされているかを確認する必要があります。

関係事業者と連携して、院内ネットワークの全体像を再確認しましょう。 - ファームウェア・ソフトウェアの迅速な更新

脆弱性を突かれた攻撃事例が多発しています。

ネットワーク機器やソフトウェアに対し、メーカー提供のアップデートやパッチが即時に適用されているか、定期的に点検しましょう。

参考:医療機関等におけるサイバーセキュリティ対策の取組みについて(周知依頼)|厚生労働省

2. 医療機関が早めに取り組むべき 4つの基本対策

-

多要素認証(MFA)の導入

IDとパスワードだけでなく、スマホアプリやICカードなどの「第二要素」を追加することで、不正ログインのリスクを大幅に低減できます。 -

OS・ソフトウェアの定期的なアップデート

Windows 7など古いOSの継続利用は極めて危険です。すべての端末で脆弱性修正のパッチを適用し、最新状態を維持しましょう。

-

外部委託業者・クラウドサービスの契約管理

システム管理や電子カルテを外部に委託している場合は、契約内容やアクセス権限、セキュリティ体制を明確にし、リスクを最小化する必要があります。

-

職員向けのセキュリティ研修と演習

標的型メール訓練やUSB管理研修など、実践的な教育を定期的に行うことで、人的ミスによる情報漏えいリスクを低減できます。

※準備が整っていれば即日対応可能。未整備の場合は早めの計画・着手を推奨。

3. 医療機関が体制として整備すべき 2つの備え

- インシデント対応体制の整備(CSIRTの設置・BCPの明文化)

サイバー攻撃やシステム障害といった緊急事態に備えるには、初動対応手順や緊急連絡体制を明文化し、組織内での役割分担を明確にしたインシデント対応体制の整備が不可欠です。

特に、CSIRT(シーサート:インシデント対応チーム)の設置や、業務継続の視点を踏まえたBCP(事業継続計画)の策定は、平時からの備えとして重要です。

📌 CSIRTの主な役割:厚生労働省が公表している「医療情報システムの安全管理に関するガイドライン(第6.0版)」では、

・インシデント発生時の初動対応(隔離、記録、外部連携)

・原因調査・再発防止のための報告と提言

・院内の手順マニュアルや緊急連絡網の整備

・事前訓練および定期的な見直しの主導

「安全管理対策はコストではなく、質の高い医療の提供に不可欠な投資である」と捉え、必要な資源(予算・人材等)の確保に努めることが推奨されています。

情報システムの規模にかかわらず、院内の情報担当者や事務長が中心となって対応体制を構築し、訓練や見直しを通じて機能を維持することが求められます。 -

バックアップ体制と復旧訓練の整備

医療機関の情報システムは、ランサムウェアをはじめとしたサイバー攻撃や自然災害の影響を受けやすく、診療の継続に不可欠な情報資産を安全に保全する仕組みの構築が急務です。

厚生労働省が発出する「医療情報システムの安全管理に関するガイドライン(第5.2版)」では、サイバー攻撃や災害発生時に備えたバックアップ・復旧体制の整備が明記されており、医療機関の管理責任者が把握・対応すべき基準とされています。

非常時の対応としては、対象とする情報資産の選定、バックアップの取得・保管方法、復旧に関する責任体制を明確にし、復旧手順の文書化および訓練(リストアテスト)の実施が推奨されています。

単にバックアップを取得するだけでなく、実際にデータ復旧が可能かを確認する仕組みを組み込むことが、業務継続性の確保に直結します。

今後の行政指導や監査対応においても確認が求められる可能性があるため、自院の対策方針と照らし合わせてガイドラインの内容を確認しておくことが重要です。

🔗 参考リンク:

・厚生労働省|医療機関向けBCP策定支援ページ

・東京都福祉保健局|医療機関のためのBCP策定支援

医療機関のインシデント対応計画と訓練

医療機関では、サイバー攻撃や自然災害などの非常事態に備えて、あらかじめ対応計画を策定し、職員がその内容を理解・実践できる体制を構築しておく必要があります。厚生労働省の「医療情報システムの安全管理に関するガイドライン(第6.0版)」では、BCPの策定や定期的な訓練の実施、ならびに実効性の高い対応体制の整備が求められています。以下に、ガイドラインに基づく対応方針と、最低限整備すべき要件をまとめます。

-

BCP(事業継続計画)の策定と訓練

医療機関における災害やサイバー攻撃などの非常時には、診療継続のために迅速かつ的確な対応が求められます。

厚生労働省ガイドラインでは、想定される異常時に備えたBCPの整備と事前訓練が推奨されています。

特に、非常時のフェーズ(実行/業務再開/回復/復旧)ごとの対応方針を明文化し、復旧手順の有効性を訓練等で継続的に検証することが重要です。 -

サイバー攻撃への具体的な対応と復旧方針

サイバー攻撃を受けた場合には、ネットワーク遮断、感染端末の隔離、重要システムの一時停止など、段階的かつ組織的な対応が必要です。

書き込み防止可能な媒体でのバックアップ体制や、不正ソフトウェアを含まない安全な復元手順も、被害の局限化に不可欠です。 -

非常時対応に備えた体制整備(CSIRTの設置等)

緊急時に対応を主導するCSIRT(インシデント対応チーム)やCISO(情報セキュリティ責任者)などの体制を整備しておくことで、混乱を最小限に抑えることが可能です。

特に中核病院では、脆弱性情報への即応や行政との連絡体制の確立も求められます。

最低限求められる5項目の対応

厚生労働省ガイドラインでは、実効性のあるBCPやインシデント対応体制を構築するために、以下の5つの観点について最低限の整備と訓練が求めています。-

非常時の判断基準と手順の明確化

どのような状態を「非常時」と定義するのか、誰が判断し、どう復旧へ移行するかといった手順を事前に定めておくことが求められます。 -

従業員への教育・訓練

非常時の対応に関する社内教育と定期的な復旧訓練を通じて、障害時にも冷静に行動できる体制を整備します。 -

データ整合性の維持規約

紙などの代替手段を用いた期間中の記録と、復旧後のシステムへの統合方法を明文化し、診療記録の正確性を維持します。 -

非常時用機能の管理ルール整備

非常時アカウントや緊急モード機能の利用手順を整備し、使用後の無効化、監査ログの取得などにより誤用・悪用を防止します。 -

バックアップと復元体制の確立

多層的なバックアップ(世代管理、書き込み不可媒体など)を実施し、感染データによる復元リスクを避ける手順もあわせて整備します。

▼詳しくは:医療情報システムの安全管理に関するガイドライン(第5.2版)|厚生労働省

届出・相談

インシデントが発生した際は、被害の拡大を防ぎ、法令遵守の観点からも、関係機関への迅速な報告・相談が不可欠です。● 厚生労働省(医政局 医療情報担当)

医療機関がサイバー攻撃を受けた際には、厚労省への連絡が推奨されています。

ガイドラインに基づき、所管省庁への連絡体制をあらかじめ確認しておきましょう。

参考:厚生労働省|医療情報システムの安全管理に関するガイドライン

● 個人情報保護委員会(PPC)

医療情報などの個人情報が漏えいした可能性がある場合、原則5日以内に報告が必要です。

詳細:個人情報保護委員会

- 厚生労働省・地方厚生局

・対象:病院・診療所

・要件:診療報酬請求や医療安全等に関する情報漏えいがある場合 - 所轄警察署(サイバー犯罪相談窓口)

・対象:不正アクセスやランサムウェア感染など

・対応:証拠保全後、速やかに相談・届け出を実施 - IPA/JPCERT/CC

・対象:広範なサイバー攻撃が想定されるケース(任意報告)

・備考:他医療機関への注意喚起を目的とした情報共有 - 患者(本人)への通知

・対象:個人情報が漏えいした被害者

・対応:概要・対応状況・相談窓口を明記した通知を早急に実施

参考リンク:

・厚生労働省|医療情報システムの安全管理に関するガイドライン(第6.0版)

・医療機関向けBCP策定支援|厚生労働省

・東京都福祉保健局|医療機関のためのBCP策定支援

実際に発生したサイバー攻撃の事例【日本の病院での実例】

日本国内でも、複数の医療機関がサイバー攻撃による深刻な被害を受けたことが報告されています。 以下に紹介するのは、その中でも代表的な事例です(病院名は非公開)。事例①:電子カルテが暗号化され、診療停止

医療情報システムがランサムウェアに感染し、電子カルテがすべて暗号化されて使用不能に。バックアップ体制が不十分だったため、復旧に数週間を要し、その間は紙カルテでの対応を余儀なくされた。

診療の遅延や予約のキャンセルが相次ぎ、患者対応・経営に大きな影響が出た。

事例②:職員端末がウイルス感染し、個人情報が流出

職員の業務用PCがマルウェア(Emotet)に感染し、メールソフト内の情報が外部に流出。不審メールの添付ファイルを開いたことが原因で、感染が複数端末に拡大。

流出したメールには患者の氏名・連絡先などが含まれており、被害者への通知・対応費用・信頼の損失が生じた。

事例③:検査機器が停止し、CT再撮影が発生

ある病院では、ウイルス感染が原因とみられる医療機器の不具合が複数回発生。院内ネットワークはインターネットから隔離されていたが、外部端末を院内ネットワークに接続したことが原因で感染が拡大。

最終的にはCT画像の再撮影や診断の遅延が発生し、医療提供体制に直接的な支障が生じた。

これらの事例は、病院の規模やIT環境にかかわらず、どこでも起こりうる現実です。

万が一の備えとして、日頃の対策と事後の支援体制の重要性が明確に浮き彫りとなっています。

サイバー攻撃が医療機関にもたらす経営インパクト

医療機関でサイバー攻撃(情報セキュリティインシデント)が発生した場合、以下のような深刻な影響が生じるおそれがあります。・院内システムがマルウェアなどに感染

・ネットワークの遮断

・電子カルテや診療システムが使用不能

・患者情報の漏えいや改ざん

たとえば、電子カルテがランサムウェアにより暗号化されると、診療の継続が困難になり、患者の生命・健康に直接的な影響を与える事態に発展する可能性があります。

さらに、攻撃は一施設内に留まらず、被害を受けた医療機関が“踏み台”となり、他の医療機関にも感染が広がるリスクも指摘されています。

その結果として、以下のような経営・法的な影響が生じる可能性があります。

・初動対応から復旧のための高額なコストの発生

・社会的責任から謝罪・広報対応を迫られる

・民事上の損害賠償責任を問われる

・行政処分の対象となる

・信頼失墜による患者離れや評判悪化

サイバー攻撃により想定される病院の費用損害

総務省「令和元年版 情報通信白書」によると、サイバーセキュリティによる経済的損失は、1社あたり数億円に上るとされています。また、トレンドマイクロの調査でも、官公庁や自治体を含む組織における年間平均被害額は約2.4億円と報告されており、4年連続で2億円を超えています。

出典:総務省(2019)「情報通信白書」

トレンドマイクロ「セキュリティ実態調査2019年版」

これほどの損失が発生する理由について、以下で詳しく見ていきましょう。

サーバ1台300万円のフォレンジック調査、復旧費用

サイバー攻撃が発生した場合、まず必要となるのが初動対応と原因調査です。特にランサムウェア感染などのケースでは、以下のような対応が必要になります。

・ネットワークの遮断、証拠保全

・感染経路の特定、被害範囲の確認

・データの復旧・再構築

このとき実施されるのが「フォレンジック調査」です。

フォレンジック調査では、PCやサーバーに残されたデジタル証拠を分析し、不正アクセスやマルウェアの侵入経路・被害内容を特定します。

JNSA(日本ネットワークセキュリティ協会)の報告によると、調査~再構築までの費用を以下のように報告しています。

・PC・サーバー数台の調査であっても300万〜400万円の費用がかかる

・感染が広範囲に及ぶ場合、調査対象が増加し、費用は数千万円規模に膨らむ

・調査とは別に、システム復旧や再構築の費用も必要になる

出典:JNSA「情報セキュリティインシデント調査(2018)」

膨れ上がる対応費用:通知・訴訟・信頼回復

被害が「個人情報の漏えい」などに及んだ場合、次のような費用も発生します。・被害者への通知(DM発送・コールセンター設置)

・お詫び広告・記者会見などの広報費用

・法律相談費用・弁護士費用・損害賠償費用

・再発防止に向けたセキュリティ対策の強化費用

これらの費用は突発的に発生し、医療機関の経営基盤を脅かすほど高額になることも珍しくありません。

こうした高額な損害に備える手段として注目されているのが「サイバー保険」です。

サイバー保険でカバーできる主な費用

サイバー攻撃や情報漏えいが発生した場合、以下のような多額の費用が発生する可能性があります。・初動対応費用(ネットワーク遮断、緊急対応など)

・フォレンジック調査費用(原因究明・証拠保全)

・システム復旧・再構築費用

・被害者への通知・見舞金・相談対応コスト

・風評被害への対応(広告・謝罪会見など)

・弁護士費用

・損害賠償・訴訟費用

これらは、病院の規模に関係なく突如発生し得るコストです。

場合によっては、経営を圧迫し、事業継続が困難になるケースもあります。

気を付けていただきたいのが、ランサムウェアの身代金です。

身代金は保険の支払い対象にはならないため、もし支払いを行う場合は慎重に検討をしてください。

保険を選ぶ際に確認すべきポイント

保険会社やプランによって補償範囲や条件が異なるため、契約時には以下の点を確認しましょう:・営業停止期間中の損失補償(利益損失補償)の有無

・情報漏洩の範囲が自社とあっているか

・フォレンジック調査の範囲が自社とあっているか

・利益損害の有無

■見積もり・相談は無料で比較できます

当サイトの運営会社ファーストプレイスでは、病院・クリニック・総合病院・大学病院・研究室など、医療機関の種類も多くお付き合いさせていただいています。

病院・クリニック・研究機関など、それぞれの規模や業態に応じた最適な保険プランをご提案します。

▶ サイバー保険の無料見積もり・ご相談はこちら

よくある質問(FAQ)

Q1. 医療情報は本当に狙われやすいのですか?A1. はい。医療情報には診療記録・保険情報・検査結果などが含まれており、犯罪者にとっては転売価値が高く、サイバー攻撃の主要なターゲットになっています。

Q2. サイバー保険は小規模なクリニックでも必要ですか?

A2. はい。実際に中小規模の医療機関が攻撃対象になる事例は多数あります。規模に関係なく、備えが重要です。

Q3. サイバー保険でどこまで補償されるのですか?

A3. 保険のプランによって異なりますが、初動対応費用・調査費用・復旧費用・損害賠償・風評被害対策などが補償されることが一般的です。

Q4. サイバー攻撃の原因調査や証拠保全にも対応できますか?

A4. はい。多くのサイバー保険には「フォレンジック調査費用」が含まれており、感染経路や被害状況の特定にかかる費用をカバーできます。

Q5. どの保険を選べばよいか迷っています。比較できますか?

A5. はい。当サイトでは、複数の大手損害保険会社のサイバー保険を一括で見積もり・比較できます。目的に合った補償内容を選ぶためにも、まずはお気軽にご相談ください。

▶ サイバー保険の無料見積もり・ご相談はこちら

▶ サイバー保険 一括見積はこちら(無料)

当サイトを運営する「ファーストプレイス」では、

大手5社のサイバー保険の保険料を、無料で一括比較・見積りいただけます。

- 東京海上日動火災保険株式会社

- 三井住友海上火災保険株式会社

- 損害保険ジャパン株式会社

- あいおいニッセイ同和損害保険株式会社

- AIG損害保険株式会社

ECサイトやWebサービスを提供している企業様は、IT業務を提供する企業様向けの「IT業務用サイバー保険一括見積サイト」もご検討ください。