ECサイトを運営していると、つい「売上」や「集客」に目が向きがちです。

でも実は、セキュリティ面の備えが後回しになっているケースも少なくありません。

たとえば、ある中小企業の通販サイトでは、気づかないうちに決済画面が改ざんされ、7万件以上のカード情報が流出していたと報じられました。

原因は、自社ではなく、外部ベンダーが構築した一部のシステムにありました。

こうしたケースは決してめずらしくありません。

「うちは関係ない」と思っていた企業が、いつの間にか攻撃の対象になっていた――。

そんな報告が、今も増え続けています。 このコラムでは、ECサイト運営におけるセキュリティリスクとその対策、 そして、もしもの時に備える手段としての“サイバー保険”について、わかりやすくご紹介します。

※ 本記事は、追記・修正して2025年6月23日に再度公開しました。

なぜECサイトは狙われるのか?構造的なリスクの本質

ECサイトがサイバー攻撃の標的になりやすい理由は、主に2つあります。1つ目は、セキュリティ対策が後回しにされやすいことです。

売上や集客に注力するあまり、セキュリティ対応が十分に行われないケースが少なくありません。

システムの複雑化により守るべき範囲が広がっている一方で、対応が追いつかず、攻撃者にとって隙を突きやすい状態が生まれています。

2つ目は、ECサイトの構成が似通っていることです。

多くのサイトが、WordPress・EC-CUBE・ShopifyといったCMSや、Amazon・楽天などのモール基盤を利用しています。

このように共通の仕組みが広く使われているため、1つの脆弱性が見つかれば、複数のサイトに対して同じ手口で攻撃を仕掛けることが可能です。

また、ECサイトは商品管理・決済・顧客情報など、複数の機能を1つのシステムに集約しているケースが多く、ひとつの脆弱性がサイト全体に波及しやすいという構造的なリスクも抱えています。

実際、独立行政法人情報処理推進機構(IPA)の「情報セキュリティ10大脅威(2024年版)」では、以下のような攻撃が上位に挙げられています。

・インターネットサービスからの個人情報の窃取

・クレジットカード情報の不正利用

・ランサムウェア被害

・ビジネスメール詐欺

これらはすべて、ECサイトが個人情報や決済情報といった価値の高いデータを扱っていることに起因するリスクです。

参照:IPA「情報セキュリティ10大脅威 2024」

警視庁「令和6年におけるサイバー空間をめぐる脅威の情勢等について」

中小規模ECサイトに多いセキュリティリスク

中小規模のECサイトは、限られた人員や予算の中で運営されており防御体制が不十分になりがちなため、特に注意が必要です。IPAや警察庁の報告でも、中小企業が攻撃の踏み台にされるケースが多く確認されています。

特に、以下のような初歩的な対策漏れが狙われやすい傾向にあります。

・セキュリティ専任の担当者がいない

・古いCMSやプラグインを放置している

・複数人で同じアカウントを共有している

・初期設定や簡易なパスワードをそのまま使用している

こうした「基本的な管理の甘さ」が、攻撃の入口になります。

一度侵入を許すと、顧客情報の漏えいやサイト停止など、事業継続に関わる重大な被害につながりかねません。

近年増加するECサイトへの不正アクセス被害

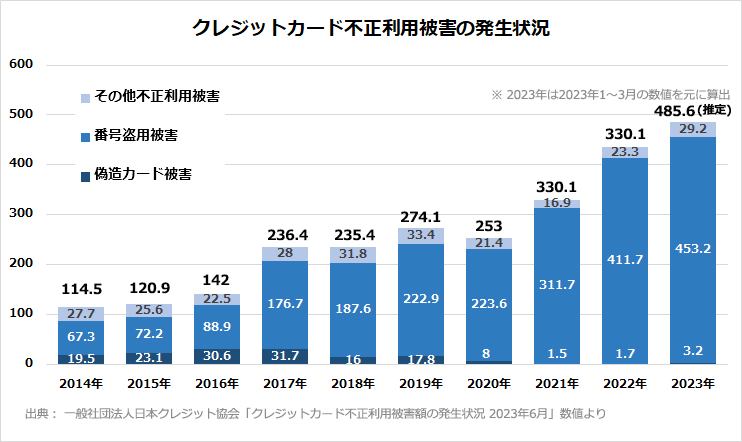

経済産業省によると、2023年のクレジットカード不正利用被害額は約541億円にのぼり、過去最高を記録しました。その大半を占めるのが、ECサイトで盗まれたカード番号が悪用される「番号盗用被害」です。

この数字は、ECサイトが規模を問わず常に不正アクセスのリスクにさらされていることを裏付けています。

出典:経済産業省「クレジットカードのセキュリティ対策について」

ECサイトのリスクと損害事例の実態

経済産業省による2022年のECサイトの市場規模12兆2333億円です。前年よりも21.71%の伸びており、新型コロナウイルス感染症拡大の影響で市場規模が大幅に拡大したようです。一方、ECサイトで多く使われているクレジットカード決済については、下記グラフのように不正による被害額が増加傾向にあります。

2022年は年間不正利用被害総額のうち、94%はクレジットカード番号盗用による被害額が占めており、ECサイトへのサイバー攻撃やフィッシングなどにより、サイバー攻撃者が入手したクレジットカード情報が不正利用されています。

ECサイト運営者はこのような被害状況を認識し、EC サイトからの顧客情報の漏えいはもちろん、取引データ(仕入先情報を含む)等も含めて漏えい事故を起こさないようにすることが重要です。

ECサイトの被害事例

近年、ECサイトを狙ったサイバー攻撃が後を絶たず、実際に多くの企業が深刻な被害を受けています。特にクレジットカード情報や個人情報を扱うサイトは攻撃者の標的になりやすく、不正アクセスやシステムの脆弱性を突かれることで、長期間にわたる情報漏えいに発展するケースも報告されています。以下では、実際に発生した3つの被害事例を紹介し、攻撃の手口や影響、対策の重要性について考察します。

事例①:老舗料亭のオンラインショップが不正アクセス被害

概要:京都の老舗料亭が運営するオンラインショップが不正アクセスを受け、クレジットカード情報約1万6,682件が漏洩した可能性があると発表されました。

原因:ペイメントアプリケーションの改ざんにより、カード情報が抜き取られたとされています。

影響:被害の発覚までに約3年を要し、長期間にわたる情報漏洩が懸念されました。

事例②:業務用食器のECサイトでカード情報流出

概要:業務用食器が運営するECサイトで、不正アクセスによりクレジットカード情報2,460件と個人情報9,120件が漏洩した可能性があると発表されました。

原因:ペイメントアプリケーションの改ざんが原因とされています。

影響:被害の発覚までに約3年を要し、長期間にわたる情報漏洩が懸念されました。

事例③:下着通販サイトでカード情報7万件超が流出か

概要:下着の通販サイトで、ECサイトのシステムの脆弱性を利用した不正アクセスにより、クレジットカード情報7万件超が漏洩した可能性があると報じられました。

原因:カード情報入力フォームの改ざんにより、ユーザーが入力中のクレジットカード情報が盗まれたとされています。

こうした事故は決して特殊な例ではなく、中小規模の事業者でも発生しています。

ECサイトでよくあるサイバーリスクの具体例

ECサイトの安定運用には、想定されるセキュリティリスクを明確にし、予防・検知・事後対応の体制を整えることが不可欠です。下記はECサイトが直面しやすい代表的なリスクと、それによって想定される被害を一覧です。

自社サイトのリスク対策を見直すうえでの参考にしてください。

| リスクカテゴリ | 具体的なリスク要因 | 想定される被害 |

|---|---|---|

| サイバー攻撃 | SQLインジェクション、XSS、CSRFなど | 顧客情報の漏洩、サイト改ざん、金銭的損失 |

| 決済関連の不正 | クレジットカード不正利用、チャージバック詐欺 | 売上金の回収不能、カード会社からのペナルティ |

| マルウェア感染 | ランサムウェア、キーロガーなど | サイト停止、情報窃取、復旧コスト |

| 人的ミス・内部不正 | 設定ミス、アクセス権の誤設定、情報漏えい | 信頼低下、顧客対応コスト、法的責任 |

| システム障害 | サーバーダウン、在庫連携ミス | 機会損失、ECモールでの評価低下 |

ECサイトには、人的・組織的なミスも多い

サイバーリスクというと技術的な攻撃ばかりが注目されがちですが、意外に多いのが人的・組織的なミスです。以下のようなケースが、実際のインシデントとして報告されています。

・元従業員のアカウントが残っていて、不正アクセスに悪用された

・管理画面のパスワードが初期設定のまま放置されていた

・アクセス権限の設定ミスにより、一般社員が顧客情報を閲覧できる状態だった

このように、セキュリティの「最後の穴」は人の手にあることが多いのが実情です。

社内の権限管理や退職者アカウントの削除、パスワード運用など、基本的な管理体制の見直しが大切です。

ECサイトでもサプライチェーン経由での侵入が

自社で直接構築していない場合でも、外部の開発会社やベンダーの設定ミスが原因で、サイバー被害に巻き込まれるケースがあります。たとえば、2020年~2022年に発生した一連の情報漏えい事件では、オープンソースのECサイト構築パッケージを利用していた多数のサイトが被害を受けました。

原因は、本体の脆弱性ではなく、外部ベンダーによるプラグインやカスタマイズ部分の設定不備にありました。

その結果、多くのECサイトでクレジットカード情報が漏えいし、委託先の設計ミスであっても、運営企業が責任を問われるケースとなりました。

このようなサプライチェーン型リスクは、企業規模を問わず対策が必要です。

IPAやJCA(日本クレジット協会)も、こうしたリスクの重要性を強調しています。

出典:一般社団法人日本クレジット協会(JCA)

「加盟店(クレジットカードを取り扱うお店)の皆様へ」

IPA「情報セキュリティ10大脅威 2022年版」

サプライチェーン攻撃についてのは、下記記事もお読みください。

▼サプライチェーン攻撃とは?中小企業が狙われる理由・実例・対策まで徹底解説

これらのリスクは、ECサイトの規模や業種にかかわらず発生し得るものです。

次章では、被害の影響範囲と損害額を解説します。

各サイバーリスクの詳細は、各記事で詳しく解説しているので下記をお読みください。

▼CSRFとは?仕組み・被害事例・対策までやさしく解説【図解つき】

▼ランサムウェア(身代金要求ウィルス)とは?感染経路や被害事例から対策を解説【サイバー保険】

サイバー攻撃は「ある日突然」やってきます。

万が一に備えて、自社に合ったサイバー保険を比較しておくことが安心です。

被害の影響範囲と損害額の目安

サイバー攻撃による被害は、「一時的な売上損失」だけでは済みません。ECサイトが不正アクセスや情報漏えいの被害に遭った場合、運営者は調査・通知・補償・広報対応・法的対応など、さまざまな対応費用を負担することになります。

ECリスクによるサイト閉鎖と損害の現実

ECサイトが不正アクセスなどのサイバー攻撃を受けた場合、1社あたり平均5,700万円の売上損失、事故対応費用が平均2,400万円にも及ぶという調査結果があります。

さらに、66%の企業がECサイトの運営継続を断念またはSaaS型・モール型へ移行しており、実際に14%の企業がサイトを閉鎖した事例もあります。

これは、ECサイトにとってセキュリティ事故が「一時的なトラブル」ではなく、経営の根幹を揺るがす重大リスクであることを示しています。

出典:個人情報保護委員会/IPA「ECサイト実態調査」

想定される主な費用と影響範囲

以下は、ECサイトが実際にサイバー攻撃を受けた際に発生し得る主な費用項目です。それぞれの費用は被害件数やシステム構成によって大きく異なりますが、どれも経営に無視できないインパクトを持ちます。

| 費用項目 | 想定金額 | 内容 |

|---|---|---|

| フォレンジック調査費 | 1台あたり200万〜600万円 | PC・サーバーの感染状況調査、証拠保全 |

| 不正利用補償(カード再発行含む) | 1件あたり2,000円〜、総額数千万円 | カード情報漏えい時の補償・手数料負担 |

| コールセンター・DM発送費 | 数十万円〜数百万円 | 顧客対応体制の設置と告知費用 |

| 広報・謝罪・法務対応費用 | 数十万円〜 | 企業対応の信頼回復措置や法的対応 |

| ECモールの評価低下・出店停止 | プライスレス | 中長期的な売上減少・信頼喪失 |

– フォレンジック調査費:サーバーやPCの感染状況を調査し、証拠を保全するための費用です。調査対象の台数が増えると数百万円規模になることもあります。

– 不正利用補償(再発行を含む):クレジットカード情報が漏えいした場合の補償や、カードの再発行手数料を事業者が負担するケースが多く、1件あたり数千円かかることもあります。

– 顧客対応費:コールセンター設置やDM発送など、顧客に対する通知や問い合わせ対応に必要な費用です。

– 広報・法務・謝罪対応費:プレスリリースや説明資料の準備、弁護士・コンサルティング費用を含む対応コストです。

– ECモールでの評価・取引への影響:信頼性低下により出店停止や評価減少につながることもありますが、これは金額換算できない「見えない損失」です。

実際の調査データ

IPAの調査によれば、ECサイト運営企業19社における事故対応費用の平均は約2,400万円。そのうち4社は1億円以上かかったケールもあると報告されています。

・カード再発行・補償費用:250万円

・フォレンジック調査費用:170万円

・コールセンター設置費:75万円

・DM発送費:25万円

・その他費用:80万円

合計:約600万円

・補償費用:2,800万円

・フォレンジック+設置費+その他:7,000万円

合計:約9,800万円

リスクは金銭から法的リスクまで発展

これらの損害は、金銭的な被害にとどまらず、・ブランドイメージの失墜

・顧客離れ、レビュー評価低下

・モールからの契約停止や取引停止

など、事業継続に大きな影響を及ぼすケースも少なくありません。

これらの金額は決して例外的ではなく、企業規模にかかわらずECサイトを運営するすべての事業者が直面し得るリスクです。

「事前対策にかかるコスト」と「被害後の回復コスト」を比較すれば、備えの重要性は明らかです。

なお、個人情報や機密情報を漏えいしてしまった場合、取引先やや顧客に対する賠償問題への発展や、罰則が科されるおそれもあります。 対応方法については下記記事をお読みください。

▼情報セキュリティ対策が重要経営課題となる理由

狙われやすいECサイトの特徴とは?

- 97%が自社構築サイト(特にOSSベース)

- 75%がCMS等の脆弱性や設定不備を放置

- 52%が「いつ攻撃されてもおかしくない」レベルの脆弱性あり

また、セキュリティを外部委託先に任せきりにし、契約に明記されていないケースが44%にも上るなど、「認識と実態のズレ」もリスクを助長しています。

ECリスクは“技術”だけでなく“経営と契約”の問題でもあることを認識する必要があります。

ECサイトの構成によって変わるリスクと責任範囲

「楽天市場」「Amazon」「Yahoo!ショッピング」などの大手ECモールに出店していれば、「セキュリティはモール任せで安心」と思われがちですが、実際には出店者側にも多くの責任があり、ゼロリスクとは言えません。一方で、自社で構築したECサイト(EC-CUBE、Shopifyなど)では、設計や運用の自由度が高い反面、その分セキュリティ対策も運営者の責任が重くなります。

モールECに潜む意外な落とし穴

モール型ECは共通基盤の上に構築されているため、基本的なセキュリティはプラットフォーム側が担保しています。しかし、出店者が管理する領域(アカウント管理、設定、外部連携)においては、以下のような事故が実際に発生しています。

- ID・パスワードの管理不備:使い回しや弱いパスワードによりアカウントが乗っ取られる

- スタッフの誤操作:在庫や価格設定ミスによりキャンセルが多発、レビュー悪化

- レビューの荒らし:ライバル業者による悪質な評価操作

- 外部ツールの脆弱性:在庫・受注管理ツール経由での情報漏えい

■ 実際の事故例

- 楽天市場: 外部連携ツールの脆弱性から顧客情報が流出

- Amazon: アカウント乗っ取りにより偽ブランド商品が出品

- Yahoo!ショッピング: 決済設定ミスにより出店停止処分を受けた

自社構築ECに特有のセキュリティリスク

EC-CUBEやShopify、フルスクラッチのECサイトなどでは、以下のような構成上のリスクが潜んでいます。- CMSやプラグインの脆弱性:アップデート未実施で改ざんリスクが高まる

- 外部委託依存のリスク:開発会社による設定不備や保守遅れに気づけない

- 属人的な運用体制:担当者不在や引継ぎ不足による対応の遅れ

どの情報をどこに保持するかが、リスクの分かれ道

ECサイトでは、「どの情報を、どこで、どのように保持しているか」がセキュリティリスクに直結します。たとえモール型でも、自社ECでも、情報の「保持場所と経路」を正しく理解しなければ対策は不十分です。

「非保持化だから安全」は誤解

「うちはカード情報を持っていないから大丈夫」と考える企業もありますが、それは一面的な理解です。実際には、決済画面を偽装する改ざんなどにより、情報が“通過”するだけで盗まれるケースが増えています。

自社で情報を通過・保持する場合(通過型)

クレジットカード番号などを自社で扱う場合は、PCI DSSへの準拠が求められ、万が一の際には次のような対応が必要になります。- 被害者への補償・再発行費用の負担

- 監督官庁やカード会社への報告

- 信用失墜・ブランド毀損・営業停止の可能性

外部決済サービス(非通過型)を導入する場合

Amazon Pay や Stripe、PayPayなどを使えば、自社でカード情報を保持しない構成(非通過型)も可能です。ただし、以下のリスクには注意が必要です。

- API連携の不備によるなりすましや盗聴リスク

- 外部サービス側の障害・仕様変更による決済トラブル

- 委託先のセキュリティ品質・体制に依存

見落とされがちなポイント情報のリスク

ポイント残高(楽天ポイント・マイルなど)も攻撃者にとっては換金可能な“資産”です。以下のような設定ミスや運用不備によって被害が多発しています。

- アカウント乗っ取り(リスト型攻撃)

- 二要素認証が未導入

- 内部関係者の不正アクセス

- ポイント履歴画面のアクセス制限不備

どんな構成でも「責任は自社」にある:備えの基本

モール型であれ、自社構築であれ、設定・連携・アカウント管理の責任はすべて運営者側にあります。安心・安全なEC運営のためには、最低限以下の3つを自社で明確にしておく必要があります。

1. アクセス管理の徹底

誰が、どの情報・機能にアクセスできるのかを明確に定義し、ID・パスワード管理、権限設定、アクセスログの取得と定期確認をルール化することが重要です。

・アカウントの使い回し・放置の防止

・権限の過不足を定期的にチェック

・退職者・異動者のアクセス権の即時見直し

2. 契約・委託範囲の明確化

外部サービスや開発ベンダーを利用している場合、どこまでが自社の責任範囲で、どこからが委託先の責任かを契約書などで明記しておく必要があります。

・設計・設定ミス時の責任所在

・セキュリティ対応義務の有無

・情報漏えい発生時の対応分担

・ベンダーとのやり取りや依頼事項も、履歴として文書化・保存しておくことが重要です。

3. 事後対応体制の整備

万が一インシデントが発生した場合、迅速な初動対応・社内連携・顧客通知・再発防止策の検討が求められます。

・被害調査(フォレンジック)や外部通報の体制整備

・サイバー保険が適用できる条件の事前確認

・法務・広報・技術部門との対応フロー共有

上記のようにセキュリティを「任せきり」にせず、自社で整えておくことが不可欠です。

今すぐ始めるべきECサイトのセキュリティ対策

ある日突然やってくるリスクからECサイトを守るために、今すぐ始めるべき具体的な対策はどのようなものがあるでしょうか。「システム・インフラ」「管理・運用」「決済」の3つの観点から解説します。【システム・インフラ編】SSLの導入で通信を暗号化する

SSL(Secure Sockets Layer)は、インターネット上の通信を暗号化する技術です。利用者が入力する個人情報やクレジットカード情報を暗号化することで、第三者による情報の盗聴や改ざんを防ぎます。

Webサイト全体をSSL化する「常時SSL」は、現在のECサイトにおいて必須の対策と言えるでしょう。

【システム・インフラ編】ファイアウォール・WAFを導入する

ファイアウォールは、外部ネットワークからの不正なアクセスを監視し、防御するシステムです。さらに、Webアプリケーションの脆弱性を狙った攻撃に特化したWAF(Web Application Firewall)を導入することで、SQLインジェクションなどの高度な攻撃からもサイトを守ることができます。

これらは、ECサイトの「防犯システム」として役割をし、ECサイトにはこの2つの併用が推奨されます。

【システム・インフラ編】定期的に脆弱性診断を実施する

ECサイトに使われているCMSやプログラムには、知らぬ間に脆弱性が発生していることがあります。構築しているソフトウェアやプログラムに脆弱性がないか、定期的に第三者による診断を受けることが重要です。

脆弱性を放置すると、そこが攻撃の侵入口となってしまいます。診断で問題点が発見された場合は、速やかに修正プログラム(パッチ)を適用するなどの対策を行いましょう。

【管理・運用編】パスワード管理を徹底する

ECサイトの管理画面へのログインパスワードは、推測されにくい複雑なものを設定し、定期的に変更することが基本です。他のサービスとの使い回しは絶対に避けてください。

また、担当者ごとにアカウントを発行し、退職時には速やかにアカウントを削除するなど、厳格な管理体制を構築することが求められます。

・長くて複雑なパスワードを使用する(推測されにくいもの)

・定期的に変更する

・使い回しは厳禁

・担当者ごとにアカウントを分ける

・退職時は即時削除

【管理・運用編】アクセス権限を最小限に設定する

社内外の関係者に業務上必要な範囲のアクセス権限だけを付与する「最小権限の原則」を徹底しましょう。全権限を付与してしまうと、内部不正や人的ミスの影響が甚大になります。

【管理・運用編】従業員へのセキュリティ教育を徹底する

「人」が最大の弱点になるケースは少なくありません。不審なメールを開かない、USBを挿さない、情報を持ち出さないなど、日常的なリスク意識を高めるための教育が必要です。

定期的なセキュリティ研修・演習・ポスター掲示なども効果的です。

関連記事:

▼従業員のセキュリティリテラシー向上させたい!本当に有効な情報セキュリティ教育方法を解説

【決済編】3Dセキュア2.0を導入する

3Dセキュアは、クレジットカード決済時に本人認証を行うことで、なりすましによる不正利用を防ぐ仕組みです。経済産業省は、2025年3月末までにEC事業者へ3Dセキュア(EMV 3Dセキュア)の導入を要請しており、もはや必須の対策となっています。

以下に一般社団法人日本クレジット協会による、セキュリティ対策ガイドが発行されていますので最新版をご確認ください。

一般社団法人日本クレジット協会(JCA)

「非通過型システムの導入推進について」

「EC加盟店におけるセキュリティ対策導入ガイド 2.0版」

【決済編】不正検知システムを活用する

AIやルールベースで不正注文をリアルタイム検知する決済代行サービスや、ツール・カートの導入は、不正利用や信用低下を防ぐ有効策です。「異常に高額」「初めての端末」「短時間での連続注文」「ブラックリストとの照合」などの不審行動パターンを自動検出し、即アラートを出すことが可能です。

これにより、クレジットカードによる不正注文による損失を未然に防ぐことが可能になります。

セキュリティ対策をしても完全防御は難しい

多くのECサイトでは、不正アクセスや情報漏洩を防ぐために、WAFや脆弱性スキャンなどの技術的な対策を導入しています。しかし、どれほど万全に見える対策を講じていても、ゼロデイ攻撃・設定ミス・人為的ミスなどにより、セキュリティのすり抜けが起こる可能性は常に存在します。

技術だけに依存せず、組織全体でリスクと向き合う姿勢が不可欠です。とくに経営層が率先してリスクに取り組む体制を整えることが、被害を最小限に抑える鍵となります。

ここでは、その限界と経営視点から求められる対応について解説します。

技術的対策には限界がある

WAF(Web Application Firewall)は、Webサイトへの不正アクセスを検知・遮断する防御システムで、多くのECサイトに導入されています。 また、脆弱性スキャンなどを併用することで、一定のセキュリティ水準を保つことは可能です。しかし、たとえこうした仕組みを導入していても、未知の攻撃(ゼロデイ)や設定漏れ、誤運用などによって「すり抜け」は起こり得ます。

特に、多くの攻撃者は技術そのものよりも、人間のミスや監視の甘さを狙う傾向が強く、技術だけではリスクをゼロにすることはできません。

・ゼロデイ攻撃(未知の脆弱性を突く攻撃)

・セキュリティ設定の漏れや誤設定

・担当者の操作ミスや運用ミス

特に攻撃者は、「技術的な穴」ではなく「人間のスキ」を狙う傾向があります。技術だけではリスクをゼロにできないという認識が重要です。

経営層が取り組むべき7つのリスク対策

IPAは、ECサイト運営において経営者が果たすべき7つの基本行動を示しています。1.セキュリティ方針の策定:組織全体で共有する明文化された方針を設定する

2.予算と人材の確保:継続的に取り組むためのリソースを用意する

3.具体的対策の指示:システム・運用双方に必要な施策を明確にする

4.運用状況の定期点検:形式的な運用にならないよう、定期的に見直す

5.インシデント対応体制の整備:緊急時に備えた体制とフローを構築しておく

6.外部委託・SaaSの責任範囲の明確化:委託範囲や責任を契約で明示する

7.脅威情報・技術動向の把握:最新のリスクに対応できるよう情報を更新し続ける

これらの項目をトップマネジメントが主導して整備することが、事業継続とブランド保護の鍵となります。

サイバー保険という最後の砦

サイバー保険とは?基本のしくみ

サイバー保険は、サイバー事故に伴う損害や対応費用を補償する保険です。情報漏えい・ウェブサイト改ざん・営業停止・顧客対応費用など、幅広い被害に対応できるのが特徴です。

また、最近のサイバー保険には、事故後の対応支援だけでなく、事故を未然に防ぐためのセキュリティ対策支援や診断サービスが含まれるものも多く、事前のリスク管理にも役立ちます。

サイバー攻撃の事後対応に強い理由

サイバー保険では、事故発生時に「フォレンジック調査」「通知対応」「専門家相談窓口」「再発防止コンサル」などが活用できます。初動対応に迷わず、迅速に専門家の力を借りられる体制が整っているのが大きな特徴です。

ECサイトのリスク対策としてのサイバー保険のメリット

サイバー保険は、ECサイトが直面するさまざまなセキュリティリスクに対して、事後の補償だけでなく、事故前の備えとしても有効な手段です。

補償される主な損害と費用

以下のようなリスクに対して、補償が適用される可能性があります。

-

サイバー攻撃

例:SQLインジェクション、XSS、CSRF など

想定される被害:顧客情報の漏えい、金銭的損失 -

決済関連の不正

例:クレジットカードの不正利用

想定される被害:チャージバック発生、損失回収不能 -

マルウェア感染

例:ランサムウェア、キーロガーの侵入

想定される被害:サイトの一時停止、身代金の要求 -

人的ミス・内部不正

例:システム設定ミス、アクセス権限の誤設定

想定される被害:顧客・社会からの信頼喪失、法的責任 -

システム障害

例:サーバーダウン、在庫連携の不具合

想定される被害:機会損失、顧客クレームの発生

ECサイトのサイバー保険 よくある質問

Q1. サイバー保険はどんな企業に必要ですか?A. 売上規模に関わらず、すべての事業者にとって有効です。特にECサイトや会員制サービス、BtoBの取引がある企業には推奨されます。

Q2. セキュリティ対策をしていれば保険は不要ですか?

A. いいえ。どんなに対策をしても100%の防御は不可能です。保険は「万が一」の備えとして機能します。

Q3. サイバー保険の保険料はどれくらいですか?

A. 過去の企業の規模や補償内容によって異なります。

こちらの記事で紹介していますので詳細は、下記をお読みください。

▼サイバー保険は保険料は月額いくら?料金相場から補償内容、選び方まで徹底解説!

Q4. 実際に事故が起きた場合、どう対応してくれますか?

A. 事故発生時には、24時間対応の専門窓口、フォレンジック調査、コンサル、法律・広報支援まで一貫してサポートされます。

Q5. 加入や見積はどこでできますか?

A. 弊社の【無料一括請求】より、貴社にあったプランをご案内しております。お気軽にご相談ください。

まとめ:EC事業の継続にはリスクへの備えが不可欠

サイバー攻撃の脅威は、今や大企業だけのものではなくなりました。「技術対策」「運用ルール」だけで守り切るのは難しい時代です。

ECサイトを安心して運営し続けるには、事後対応を含めた備え=サイバー保険が欠かせません。

当サイトの運営会社ファーストプレイスでは、下記5社のサイバー保険を取り扱っていまするため、ぜひお問い合わせください。

サイバー保険を扱う大手メガ損保5社の保険料を無料で一括見積もり・比較いたします。

【取り扱いのある保険会社】

東京海上日動火災保険株式会社

三井住友海上火災保険株式会社

損害保険ジャパン株式会社

あいおいニッセイ同和損害保険株式会社

AIG損害保険株式会社

ご興味のある方はこの機会にぜひ、サイバー保険 一括見積りサイトよりご相談ください。

なお、ECサイトのセキュリティ構築・運用に関する対策要件をどれぐらい実装できているかの自己点検は下記のセキュリティガイドラインをご確認ください。

IPA「ECサイト構築・運用セキュリティガイドライン」

▶ サイバー保険 一括見積はこちら(無料)

当サイトを運営する「ファーストプレイス」では、

大手5社のサイバー保険の保険料を、無料で一括比較・見積りいただけます。

- 東京海上日動火災保険株式会社

- 三井住友海上火災保険株式会社

- 損害保険ジャパン株式会社

- あいおいニッセイ同和損害保険株式会社

- AIG損害保険株式会社

ECサイトやWebサービスを提供している企業様は、IT業務を提供する企業様向けの「IT業務用サイバー保険一括見積サイト」もご検討ください。