パスワードリスト攻撃による不正ログインの被害が後を絶ちません。多くの人が複数のWebサービスで同じIDとパスワードを使い回している現状を狙ったこの攻撃は、企業にとって深刻な脅威となっています。

パスワードリスト攻撃による不正ログインの被害が後を絶ちません。多くの人が複数のWebサービスで同じIDとパスワードを使い回している現状を狙ったこの攻撃は、企業にとって深刻な脅威となっています。一度不正ログインを許してしまうと、個人情報の漏洩や金銭的な被害だけでなく、企業の信頼を大きく損なう事態に発展しかねません。

この記事では、パスワードリスト攻撃の仕組みや原因、実際の被害事例を解説し、企業が今すぐ取り組むべき具体的な対策をサービス提供者側と利用者側の両面から詳しく紹介します。

パスワードリスト攻撃とは?急増する不正ログインの脅威

パスワードリスト攻撃とは、あらかじめ入手したIDとパスワードの組み合わせリストを使って、他人になりすまし不正ログインを行う攻撃で、リスト型攻撃とも呼ばれます。認証情報は、フィッシング詐欺や不正アクセスによって流出したり、ダークウェブで売買されたりすることで攻撃者の手に渡ります。

入手したリストをもとに、自動化ツール(Bot)を使って次々とログインを試みるのが典型的な手口です。

出典:総務省「リスト型アカウントハッキングによる不正ログインへの対応方策について」

パスワードリスト攻撃の基本的な仕組み

攻撃の流れはシンプルです。他のサイトから流出したIDとパスワードのリストを手に入れた攻撃者が、それを自動化ツールにかけ、標的サービスに大量のログインを試みます。

もし同じ認証情報が使い回されていれば、簡単にログインに成功し、不正利用やさらなる情報流出へと被害が拡大します。

多くの利用者は複数のサービスで同じパスワードを使い回しているため、一度認証情報が漏洩すると「ドミノ効果」が生まれ、個人情報やクレジットカード情報の漏洩、さらには金銭被害や企業の信頼失墜にまでつながりかねません。

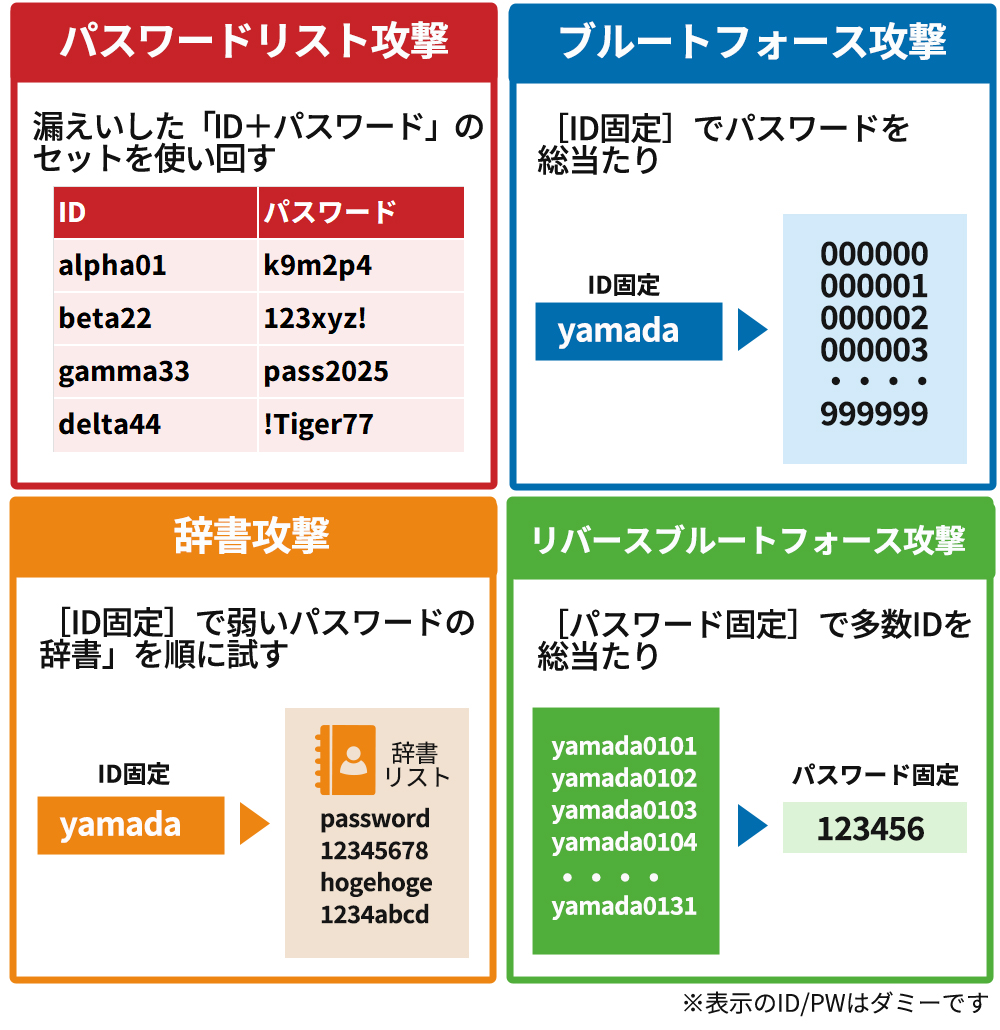

ブルートフォース攻撃との違いは何か?

パスワードリスト攻撃としばしば混同されやすいのが、ブルートフォース攻撃(総当たり攻撃)です。これは、特定のIDに対して考えられるあらゆるパスワードの組み合わせを端から試す方法で、成功までに膨大な試行回数を要します。

そのため、アカウントロック機能や不審な挙動検知によって防御されやすいという特徴があります。

ブルートフォース攻撃には古くから知られている派生手法も存在します。

代表的なのが辞書攻撃で、英単語やよく使われるパスワードをまとめた辞書リストを使い、総当たりより効率的に試行する方法です。

さらに近年では、リバースブルートフォース攻撃と呼ばれる手法も登場しています。これは単純なパスワードを固定し、多数のIDに対して一斉に試す方法で、安易なパスワードを使っている利用者が多いと複数のアカウントが同時に突破されるリスクがあります。

| 攻撃手法 | 攻撃の概要 | 特徴 |

|---|---|---|

| パスワードリスト攻撃 | 既に漏洩したIDとパスワードのリストを使ってログインを試みる | 現実に被害件数が多く、漏洩リストが存在すると高確率でアカウントが突破される。 |

| ブルートフォース攻撃(総当たり攻撃) | 特定のIDに対し、考えられるすべてのパスワードの組み合わせを試す | サービス側のアカウントロックや検知で比較的防がれやすく、実被害は限定的。 |

| 辞書攻撃 | よく使われるパスワード(例:123456, password など)をまとめた辞書リストを使って試行する | 古典的だが今も有効。総当たりより効率的で成功率が高く、弱いパスワード利用者が多いほど被害が出やすい |

| リバースブルートフォース攻撃 | 単一のパスワードを固定し、多数のIDでログインを試す | 安易なパスワードを使っている利用者が狙われやすく、複数アカウントが同時に被害を受ける恐れがある。 |

パスワードリスト攻撃のほかにも、パスワードを突破するための攻撃手法はいくつか存在します。

代表的な手法を整理すると、次の4種類に分けられます。

■パスワードリスト攻撃をはじめとする不正アクセスの4種類の手口とその特徴

ブルートフォース攻撃は時間と試行数が必要なため比較的防御が容易ですが、

ブルートフォース攻撃は時間と試行数が必要なため比較的防御が容易ですが、パスワードリスト攻撃やリバースブルートフォース攻撃は、実際に利用されている認証情報や人間の習慣に依存するため、検知が難しく被害も深刻になりやすいのです。

まとめると、

パスワードリスト攻撃は「漏洩リストの使い回し」、

ブルートフォース攻撃は「パスワードの総当たり」、

辞書攻撃は「典型的な弱いパスワードの総当たり」、

リバースブルートフォース攻撃は「安易パスワードの総当たり」

という違いです。

その他の派生手法として、ルールベース攻撃(辞書に規則を組み合わせて効率化する)、ハイブリッド攻撃(ブルートフォースと辞書の合わせ技)、クレデンシャルスタッフィング(漏洩リストをそのまま複数サイトに流し込む)なども存在します。

出典:Norton「ブルートフォースアタックとは?実験から分かる危険性と有効な4つの対策」

なぜパスワードリスト攻撃が起きてしまうのか?主な原因

パスワードリスト攻撃がこれほど広く行われ成功してしまう背景には、利用者側の習慣と、漏洩した情報が取引される闇市場の存在という2つの大きな原因があります。これらの原因を理解することが、効果的な対策を講じる第一歩となります。複数のサービス間でのパスワード使い回し

最も根本的な原因は、多くのユーザーが利便性を優先し、複数のサービスで同じIDとパスワードの組み合わせを使い回していることです。独立行政法人情報処理推進機構(IPA)の調査でも、パスワードの使い回しが不正ログインの主要な原因であることが指摘されています。

一つのサービスから認証情報が漏洩すると、その情報が他のサービスへの不正ログインに悪用され、被害が連鎖的に拡大するリスクが高まります。

覚えやすく管理が楽だからという理由で同じパスワードを使い回す行為は、攻撃者にとって格好の標的です。

ダークウェブで売買される漏洩した認証情報

もう一つの大きな原因は、サイバー攻撃や内部不正によって盗まれた大量の認証情報が、ダークウェブ上の闇市場で活発に売買されていることです。攻撃者はこうした市場から比較的安価に、数百万〜数千万件規模のIDとパスワードのリストを購入できます。そして、そのリストを使って自動化ツールで攻撃を仕掛けます。

このように、情報漏洩が発生すると、その情報は瞬く間に世界中の攻撃者の手に渡り、二次的、三次的な攻撃に利用されるエコシステムが形成されています。

出典:IPA「不正ログイン被害の原因となるパスワードの使い回しはNG」

パスワードリスト攻撃による企業の被害事例

パスワードリスト攻撃は、理論上の脅威ではなく、国内外の多くの企業に現実の被害をもたらしています。ここでは、特に大規模で社会的な影響も大きかった事例を2つ紹介します。その手口と被害の実態を見てみましょう。

通販サイトにおける大規模な個人情報漏洩

2019年、国内大手のオンラインストアにおいて、パスワードリスト攻撃による大規模な不正ログインが発生しました。この攻撃により、約46万件のアカウントで不正ログインが確認され、氏名、住所、電話番号、メールアドレス、さらにはクレジットカード情報の一部が閲覧された可能性があると発表されました。

原因は、ユーザーが他のサービスで利用していたIDとパスワードを同ストアでも使い回していたことでした。

この事件は、大手企業であってもユーザーのパスワード管理の習慣がセキュリティ上の弱点となりうることを示す象徴的な事例となりました。

決済サービスの不正利用によるサービス終了

2019年に開始されたあるバーコード決済サービスは、サービス開始直後にパスワードリスト攻撃を受け、大規模な不正利用被害が発生しました。攻撃者は外部から入手したIDとパスワードのリストを用いて不正ログインし、登録されていたクレジットカードなどからチャージを行い、商品を購入しました。

この事件の背景には、2段階認証が実装されていなかったなど、サービスのセキュリティ設計上の不備も指摘されました。

最終的に、運営会社は安全なサービスの提供が困難であると判断し、サービス開始からわずか1ヶ月で廃止を決定。開始から約3ヶ月後にサービスを終了しました。

この事例は、セキュリティ対策の不備が事業の継続そのものを揺るがす重大なリスクとなることを示しています。

【サービス提供者向け】企業が実施すべき多層的な対策

パスワードリスト攻撃を防ぐためには、システム側で複数のレイヤーにわたる防御を組み合わせる「多層防御」が不可欠です。ここでは、アプリやネットワーク側での実装 と 認証・アカウント設計での実装 に分けて、代表的な対策を整理します。

アプリ・ネットワーク側で実装する対策

対策1:不審なIPアドレスからのアクセスを制限する

攻撃者は海外や特定のIPレンジから短時間に大量アクセスを仕掛けることが多いため、アクセス元を基準にした制御は有効です。ファイアウォールやCDN(Cloudflare、AWS WAF など)のアクセス制御機能、あるいはIAMの条件付きアクセスを活用し、普段利用のない地域や不審なIPをブロックします。

ただし、正規のクローラーや海外出張中の社員を誤って遮断するリスクがあるため、WAFやBot管理機能と組み合わせて運用することが現実的です。

対策2:WAFを導入し不正な通信を検知・遮断する

WAF(Web Application Firewall)は、SQLインジェクションやクロスサイトスクリプティングに加え、機械的なログイン試行に見られる不審な通信パターンを検知し、サーバー到達前に遮断できます。IP制限が「どこから来たか」を見るのに対し、WAFは「どんな通信か」を監視する点に強みがあります。

Bot管理機能・レート制限・CAPTCHAと併用し、多層的に防御することが重要です。

対策3:アカウントロックやレート制限で総当たりを防ぐ

一定回数ログインに失敗したアカウントを一時的にロックする、あるいは一定時間あたりの試行回数を制御することで、攻撃者が機械的に大量ログインを試みるのを防ぎます。しきい値を厳しすぎると正規利用者に不便を与えるため、監視ログを見ながら適切に調整することが重要です。

認証・アカウント設計で実装する対策

対策4:多要素認証(MFA)を導入する

IDとパスワードに加えて、スマートフォンアプリの確認コードや生体認証を組み合わせることで、不正ログインをほぼ不可能にします。Microsoft 365 や Google Workspace など、主要クラウドサービスではMFA機能が標準提供されており、全社的に有効化を義務付けることが有効です。

関連記事:

多要素認証(MFA)とは?2FA・2ステップ認証との違いと導入の基本ガイド

対策5:リスクベース認証を導入する

ログイン環境が普段と異なる場合にのみ追加認証を求める「リスクベース認証」は、利便性を損なわずに不正アクセスを抑止できる方法です。地域・端末・アクセス速度・失敗率といった指標を組み合わせ、異常なアクセスだけを強化する制御を行います。

対策6:ログイン通知やアラートを活用する

新しい端末や異常な場所からのログインが発生した場合に、ユーザー本人へ通知を送る仕組みを整備します。これにより、利用者自身が即時に不審アクセスに気づき、パスワード変更などの対応を取れるようになります。

対策7:パスワードレス認証の導入を検討する

長期的には、パスワード依存そのものを減らすことが最も有効です。FIDO2やWebAuthnに基づいた生体認証やセキュリティキーを導入することで、パスワードリスト攻撃の前提を崩し、より堅牢な認証基盤を構築できます。

関連記事:

サイバー攻撃の企業への被害額は?億単位もありえる被害額|2025年最新版を公開

【従業員向け】社内で徹底すべき3つの基本対策

パスワードリスト攻撃の被害を防ぐには、サービス提供者側の対策だけでなく、従業員一人ひとりが日常的に守るべきルールを明確にすることが欠かせません。個人のセキュリティ習慣に依存させるのではなく、従業員教育や社内ポリシーとして仕組みに落とし込むことが重要です。

ここでは、企業が従業員に徹底させるべき基本対策を3つ紹介します。

対策1:サービスごとに異なる複雑なパスワードを設定する

最も基本的で効果的な対策は、サービスごとに異なる複雑なパスワードを設定することです。従業員が同じパスワードを複数の業務システムで使い回すと、一度の情報漏洩が全社的な被害に波及するリスクがあります。

推奨されるのは「大文字・小文字・数字・記号を混在させる」「最低でも10文字以上にする」といった推測されにくいパスワードです。

これにより、万が一あるサービスでパスワードが漏洩しても、他のサービスへの被害拡大を防ぐことができます。

出典:IPA「日常における情報セキュリティ対策」

対策2:提供されている多要素認証(MFA)を有効化する

業務システムやクラウドサービス、またVPNやリモートアクセスにログインする際は、MFA(多要素認証)を必ず有効化することが重要です。パスワードだけに依存していると、漏洩した際に不正ログインを許してしまいますが、MFAを導入すれば、スマートフォンアプリの確認コードや生体認証が追加され、第三者による侵入を防げます。

Microsoft 365 や Google Workspace、Salesforce など、多くのクラウドサービスではMFA機能が標準で提供されているため、全社ポリシーとして有効化を義務付けることが効果的です。 業務アカウントがパスワード単体で守られている場合、不正ログインの危険は非常に高まります。

たとえIDとパスワードが盗まれたとしても、スマートフォンに送られる確認コードや認証アプリによる承認がなければログインできません。

この仕組みにより、不正アクセスを水際で防ぎ、重要なアカウントを守ることができます。

対策3:パスワード管理ツールを活用し安全に管理する

複雑で使い回さないパスワードを全員に守らせるには、パスワード管理ツールの導入が現実的です。 従業員が複雑で異なるパスワードをすべて記憶するのは不可能に近く、結果として「使い回し」や「弱いパスワード」を招きがちです。これにより、従業員はマスターパスワードひとつで済み、各サービスには強固なパスワードを自動生成・入力できます。法人向けには、トラスト・ログイン by GMO や HENNGE One、IIJ IDサービス など、国内で実績のあるサービスがあります。海外では Okta や 1Password Business といったツールが多くの企業で利用されています。

これらは単なるパスワード管理にとどまらず、シングルサインオン(SSO)、多要素認証(MFA)、アクセス制御などと統合できるため、組織全体のセキュリティ水準を大きく高めます。

従業員は「マスターパスワード+多要素認証」でログインするだけでよく、利便性と安全性を両立できます。結果として、情報漏洩リスクを低減し、経営に直結するセキュリティ事故の防止につながります。

関連記事:

中小企業がサイバー攻撃の対象になる理由とは?対策方法も解説

対策4:その他、社内ルールとして徹底すべきこと

技術的な対策に加えて、従業員が日常的に守るべき行動ルールも明確にしておく必要があります。これらは小さな習慣のように見えますが、守られていないと重大な被害につながるため、社内ポリシーとして徹底することが重要です。

- ログイン通知を必ず確認(異常時は即パスワード変更)

- アカウント共有を禁止(必要時は監査可能な仕組みを利用)

- パスワードの棚卸し(古い/不要アカウントは無効化)

- フィッシング対策を徹底(怪しい画面にID/PWを入力しない)

- MFAのバックアップを準備(バックアップコード/二次デバイス)

- 退職・異動時は即時無効化

- 私用端末・フリーWi-Fiの業務利用は原則禁止(例外はVPN+MFA)

- 認証情報の共有禁止(紙・メール・チャットに残さない)

まとめ

パスワードリスト攻撃は、パスワードの使い回しという利用者の習慣を突いた巧妙かつ強力なサイバー攻撃です。ひとたび不正アクセスを許してしまうと、顧客情報の流出や金銭的な損失、社会的信用の失墜といった深刻な被害につながります。

こうしたリスクを未然に防ぐためにも、上記で紹介した技術的・組織的な対策を実施することが不可欠です。 企業は、多要素認証の導入やWAFの設置といったサービス提供者側の対策を徹底するとともに、従業員に対してもパスワードの適切な管理を啓発し続ける必要があります。

この記事で紹介した対策を参考に、自社のセキュリティ体制を見直し、顧客の大切な情報を守るための取り組みを強化しましょう。

ただし、セキュリティ対策を講じることは非常に重要ですが、万が一の被害発生に備える視点も欠かせません。

事故発生後の損害賠償や対応費用に備え、サイバー保険の一括見積で、補償内容を比較・検討しておくことをおすすめします。

▶ サイバー保険 一括見積はこちら(無料)

当サイトを運営する「ファーストプレイス」では、

大手5社のサイバー保険の保険料を、無料で一括比較・見積りいただけます。

- 東京海上日動火災保険株式会社

- 三井住友海上火災保険株式会社

- 損害保険ジャパン株式会社

- あいおいニッセイ同和損害保険株式会社

- AIG損害保険株式会社

ECサイトやWebサービスを提供している企業様は、IT業務を提供する企業様向けの「IT業務用サイバー保険一括見積サイト」もご検討ください。