最近、外部からの不正アクセスやサイバー攻撃が話題になることが増えています。 その多くは、攻撃前の「下調べ」であるポートスキャンから始まっています。 この記事では、初心者にもわかるように、ポートスキャンの仕組みや対策をやさしく解説します。

なお、ポートスキャンはサイバー攻撃の始まりです。セキュリティリスク対応やサイバー保険を詳しく知りたい方は以下記事も読んでみてください。

サイバー保険はいらない?普及しない理由とは|企業の加入率や被害額も

不正アクセス対策とは?企業が取るべき対策の基本&実践ポイントを解説

ホワイトペーパーでサイバー保険の基礎と選び方をわかりやすく解説。

まずは資料でポイントを押さえてから、社内検討にお役立てください。

ポートスキャンとは?図でわかる基本と仕組み

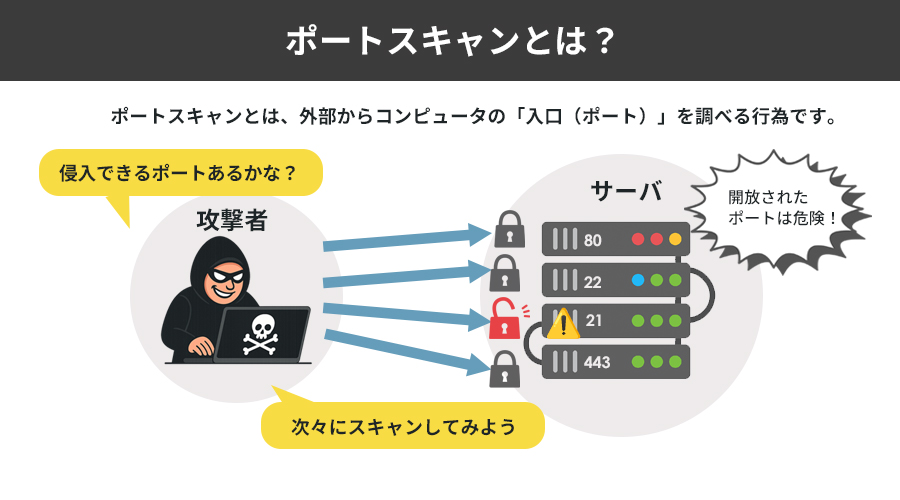

ポートスキャンとは、外部からコンピュータの「入口(ポート)」を調べる行為です。この章では、ポートスキャンの目的や仕組み、どうやって判別されるのかを図解的にやさしく説明します。

ポートスキャンの基本イメージ

ネットワークにつながっている機器には「ポート」と呼ばれる通信の入口があります。ポートスキャンとは、これらのポートに外から小さな信号(パケット)を送り、「どこが開いているか」「何が使われているか」を探る行為です。

たとえば、ウェブサイトを表示するポート(80番や443番)が開いていれば「この機器はウェブサーバーとして動いている」とわかります。

たとえば、ウェブサイトを表示するポート(80番や443番)が開いていれば「この機器はウェブサーバーとして動いている」とわかります。メール用のポート(25番)が開いていれば「この機器はメールの送受信をしている」と推測されます。

上記の画像イメージでは21番が開いているので、FTP(ファイル転送プロトコル)用の通信口であり、不正にアクセスされるとサーバ上のファイルを盗まれたり、書き換えられるリスクがあります。

まるで、建物にたくさんのドア(ポート)があり、外から誰かがそのドアをひとつずつノックして、「どこが開いているか」「どんな部屋につながっているか」を調べているようなイメージです。

ポートスキャンの仕組みと応答の判断

ポートスキャンでは、スキャナ(攻撃者や管理者)が、対象のIPアドレス+ポート番号に対してパケットを送信します。 そして返ってくる「応答」によって、そのポートの状態を判断します。たとえば、応答には以下のようなパターンがあります。

- 「接続OK」→ ポートが開いている

- 「応答なし」→ ポートが閉じている/フィルターされている

- 「拒否」などのメッセージ → 通信が遮断されている

ポートとは?通信の「入口」を知ろう

ポートとは、インターネットや社内ネットワークを通じて、機器がどんな種類の通信を受け付けているかを示す「入口」のようなものです。たとえば、会社のサーバーが複数のサービスを提供している場合、それぞれのサービスは別々のポートを使って通信をしています。

よく使われる例としては、以下のようなものがあります。

- 80番ポート:ホームページの表示(HTTP)

- 443番ポート:安全なウェブ通信(HTTPS)

- 21番ポート:21番ポート:ファイルの送受信(FTP)

- 25番ポート:メールの送信(SMTP)

また、それぞれの番号が何のサービスに使われるかは、IANA(Internet Assigned Numbers Authority)による国際的な基準によって、ある程度決められています。

つまり、ポートは「どんな通信をするための入口なのか」を示す役割を果たしており、ポートスキャンはこの入口がどこにあるか、どれが開いているかを外から調べる行為なのです。

たとえるなら、建物の外にいくつものドアがあり、それぞれが「受付」「荷物受取」「来客用玄関」などの役割を持っていて、どれが開いているかを外から確認するようなものです。

ポートスキャンはなぜ行われる?管理者と攻撃者の目的の違い

ポートスキャンは、使う人の立場によって目的がまったく異なります。● システム管理者の目的(守るためのスキャン)

企業の管理者がポートスキャンを使う場合は、機器に不要なポートが開いていないかを確認し、セキュリティリスクを減らすことが目的です。

たとえば、使われていない古いサービスがポートを開いたままになっていないか、設定ミスがないかなどを点検するために実施されます。

● 攻撃者の目的(侵入の糸口探し)

一方、悪意のある第三者(攻撃者)が使う場合は、開いているポートを探し、その裏で動いているサービスに脆弱性がないかを調べようとします。

たとえば、古いバージョンのメールサービスが使われていれば、それに特有の脆弱性を突いて侵入を試みる可能性があります。

同じポートスキャンという手法でも、使う側の目的によって「守り」になるか「攻撃」になるかが大きく異なります。

セキュリティの現場では、このようなスキャン行為を正しく活用するために、社内での許可・記録のルールをしっかり定めておくことが重要です。

ポートスキャンの主な種類と手口

ポートスキャンにはいくつかの種類があり、それぞれに特徴や検知されやすさが異なります。攻撃者は目的や状況に応じて、これらの手口を使い分けます。ここでは代表的なスキャン方法を紹介します。

TCP SYNスキャン(ハーフオープンスキャン)

TCP SYNスキャンは「ステルススキャン」とも呼ばれ、比較的検知されにくい手法です。 この方法では、TCPの通信確立プロセス(3ウェイハンドシェイク)を途中までしか行いません。具体的には、

・スキャン元が対象のポートへ「SYNパケット(接続要求)」を送信

・ポートが開いている場合、対象から「SYN/ACKパケット(接続確認)」が返される

・スキャン元は、ACKを返さずRSTパケット(接続リセット)を返して終了

このように、接続を完了させずに切断するため、ログが残りにくく、検知されづらいのが特徴です。

攻撃者が事前調査の段階でよく利用するスキャン手法の一つです。

TCP Connectスキャン(フルオープンスキャン)

TCP Connectスキャンは、OSが提供する`connect()`システムコールを用いて、正規の接続を試みる方法です。TCPの3ウェイハンドシェイクをすべて完了させるため、ログに残りやすく、検知されやすいスキャンです。

・SYNパケットを送信

・SYN/ACKが返ってきたらACKを返して接続確立

・すぐに切断

成功すればそのポートが開いているとわかります。

確実性は高いですが、攻撃の痕跡が残りやすいため、SYNスキャンが使えない場合などに選択されることがあります。

UDPスキャン

UDPはTCPと違い、接続の概念がない「コネクションレス型」の通信方式です。そのため、UDPポートのスキャンは技術的に難しく、時間もかかる傾向があります。

一般的な手法:

対象のUDPポートにパケットを送信

ポートが閉じていれば、「ICMP Port Unreachable」という応答が返る

応答がない場合は、ポートが開いている、またはフィルタリングされていると判断

DNS(53番)やNTP(123番)など、UDPを使うサービスを標的とする際に使われます。

その他のスキャン手法

上記以外にも、以下のような特殊なスキャン手法があります。ACKスキャン:ACKパケットのみを送信し、ファイアウォールの挙動を調査。ポートの開閉は判別できないが、フィルタリングの有無が推測可能。

FINスキャン:FINパケットを送って応答を観察。特定のOSでは有効で、ポートが閉じていればRSTが返る。

Xmasスキャン:FIN、URG、PSHフラグを立てた“特異な”パケットを送信。FINスキャンと似た効果を狙う。

これらの手法は、ファイアウォールやIDS/IPS(侵入検知・防御システム)を回避するために使われることもあります。

ポートスキャンが悪用される危険性

ポートスキャンは、それ自体が直接的な攻撃ではありませんが、サイバー攻撃の第一歩として非常に重要な役割を持ちます。攻撃者にとっては、システムの状態や弱点を探るための「下調べ」として使われることが多く、悪用された場合には深刻な被害につながるおそれがあります。

【関連記事】不正アクセス対策とは?企業が取るべき対策の基本&実践ポイントを解説

不正アクセスの足掛かりになる

ポートスキャンによって開いているポートが見つかると、攻撃者はそのポートを通じて動作しているサービスを調査します。たとえば、特定のメールサーバーやWebサーバーが動作していることが判明した場合、そのソフトウェアのバージョンを特定し、既知の脆弱性を突いて侵入を試みる可能性があります。

このように、ポートスキャンは「侵入口」を見極めるための行為として使われることがあります。

脆弱性攻撃の標的になりやすい

ポートスキャンによって得られるポート番号や稼働中のサービス情報は、攻撃者にとって非常に価値のある情報です。たとえば、古いバージョンのWebサーバーやデータベースソフトが稼働している場合、その脆弱性を突く攻撃(SQLインジェクションやクロスサイトスクリプティングなど)が実行されるリスクが高まります。

実際に、多くの攻撃ツールはポートスキャンで得た情報をもとに自動的に脆弱性を調査し、次のステップとして攻撃を仕掛ける機能を備えています。

▼関連コラム:

SQLインジェクションとは?仕組み・被害事例・対策までわかりやすく解説

クロスサイトスクリプティング(XSS)とは?仕組み・被害事例・対策を図解で解説

サービス妨害(DoSやDDoS)の引き金となる

ポートスキャンそのものがDoS攻撃の手段となることはまれですが、大量のスキャンを短時間に実施すると、対象のサーバーやネットワーク機器に一時的な負荷をかける場合があります。また、ポートスキャンで取得した情報は、その後のDoSやDDoS攻撃の標的を選定する際に活用されることがあります。

たとえば、Webサービスやファイル共有サービスなど、ネットワーク越しにアクセスできる機能に集中して攻撃を仕掛けることで、より高い効果を狙うケースもあります。

▼関連コラム:DOS攻撃とは?DDoS攻撃との違い・種類・企業の対策方法まで解説

ポートスキャンを検知する方法

ポートスキャンは、実際の攻撃の前段階として行われることが多いため、早期に検知することでリスクの芽を摘むことができます。ここでは、実際に活用されている3つの代表的な検知方法をご紹介します。ファイアウォールログの監視

ファイアウォールは、ネットワークの出入りを監視・制御するセキュリティ機器です。以下のようなログが検出された場合、ポートスキャンの可能性が考えられます。

・単一IPから多数の異なるポートへの接続試行が短時間に集中している

・通信が拒否された記録が連続して残っている

ログの定期的な確認により、異常なアクセスの兆候をいち早く発見できます。

IDS/IPS(不正侵入検知・防御システム)の活用

IDS(侵入検知システム)やIPS(侵入防御システム)は、異常な通信を検知・遮断する仕組みです。・IDS:不正な通信やスキャン行為を検知し、管理者へ通知

・IPS:不審な通信を検知した時点で自動的に遮断

これらのシステムは、リアルタイムに近いタイミングでスキャン行為を把握し、被害を最小限に抑えることが可能です。

サーバーログの定期的な点検

Webサーバーやアプリケーションサーバーのログにも、スキャンの痕跡が残ることがあります。たとえば下記のような傾向が見られた場合は注意が必要です。

・通常使われないポートへのアクセス試行

・特定IPからの大量リクエスト

・異常なエラーメッセージの頻発

異常検知時にアラートが出るように設定しておくことで、より迅速な対応が可能になります。

ポートスキャンを防ぐための多層防御:技術・運用・監視の3つの視点から考える

ここまで紹介してきたように、ポートスキャンは「侵入口の調査」という性質から、早期の検知とあわせて事前の備えが極めて重要です。

そこで本章では、攻撃者に狙われにくい状態を作るために実践すべき対策を、段階的に整理してご紹介します。

EPPとは?|EPPとEDRの違いと連携で実現する強固なエンドポイント防御

XDRとは?EDRやSIEMとの違いやメリット・導入手順を解説

① ポートの設計・制御による防御

まず最初の段階では、「そもそも攻撃の入り口を作らない」ことが重要です。不要なポートを開けたままにしておくと、攻撃者に通信のすき間を与えてしまいます。使用していないポートは閉じ、必要なポートについても細かく制御することで、被害リスクを根本から減らすことができます。

不要なポートを閉じる

最も基本的かつ効果的な対策は、実際に業務で使用していないポートをすべて閉じることです。開いているポートが少なければ少ないほど、攻撃者にとっての侵入口は減り、リスクを大幅に低減できます。

- 使っていないサービスは停止(例:Telnet・FTP・SMB)

- 社内向けポートはファイアウォールで遮断(例:業務システム用、リモートデスクトップなど)

- ウェブサーバー等の外部公開サーバーは必要最小限のポートのみ開放(例:80、443)

- 構築・導入時に必要なポートだけを開け、定期的に設定を見直す

- OSのファイアウォール機能(例:Windows Defender Firewall)

- ルーターやUTMのポート/ネットワーク機能で制御

- クラウドのセキュリティグループ設定(例:AWS/GCP)

ファイアウォールを使ったポート制御

ポートへのアクセス制御は、ファイアウォールによって強化できます。・業務に不要なポートやIPアドレスからの通信を遮断できる

・国や地域単位でのアクセス制限にも対応可能

・一部の製品には、スキャンと疑われる通信を自動ブロックする機能も搭載されている

ログ機能を活用すれば、不審な挙動の早期発見にもつながります。

② 監視・検知・修正する

仮にポートが開いていても、異常なスキャンや通信を「すぐに検知」し、必要に応じて遮断・分析・報告できる体制が重要です。

攻撃を完全に防ぐのが難しい以上、早期発見と迅速な対応がセキュリティ維持の鍵となります。

第1段階:ログ監視を行う

まず基本となるのがログ監視です。

サーバーやルーター、ファイアウォールなどの機器が出力するアクセスログや通信ログを定期的に確認することで、通常とは異なる通信や不審な接続試行をいち早く察知できます。

突発的なスキャンや不正アクセスの予兆を見逃さないためにも、ログの把握と分析は欠かせません。

※ 一般的なUTMやファイアウォール製品では、初期設定で簡易ログ機能が有効になっていることもあります。まずは既存機器のログ出力状況を確認してみましょう。

第2段階:異常通信を自動で検知・遮断

この段階では、ネットワーク上の異常な通信を検知し、自動的に遮断する仕組みを導入します。

外部からのスキャンや不正アクセスの試みをいち早く察知し、攻撃の被害拡大を防ぐのが目的です。

そのための代表的な対策が、IDS(侵入検知システム)やIPS(侵入防御システム)の導入です。これらはポートスキャンを含む不審な通信を検知・遮断する機能を持ち、被害を未然に防ぐのに効果的です。

代表的な製品として、FortiGate、Sophos XGS、Cisco Firepower などの UTM/NGFW(次世代ファイアウォール)が広く利用されています。

- IDS: 不正な通信やスキャン行為を検知し、管理者へ通知

- IPS: 不審な通信を検知した時点で自動的に遮断

これらのシステムはリアルタイムに異常を検知できるため、被害を最小限に抑えるうえで非常に有効です。

ただし、「導入して終わり」ではなく、以下のような継続的な運用体制が不可欠です。

- シグネチャの更新や検知ルールの調整を定期的に行う

- アラート対応フローと担当者の明確化

第3段階:連携による高度な脅威分析

ここでは、より高度な分析フェーズとして、複数のセキュリティ製品を連携させ、攻撃の全体像を立体的に把握できる体制を整えます。

IDSやIPSだけでは検知が難しい複雑な脅威に対して、有効な対策となるのがこの段階です。

たとえば、EDR(Endpoint Detection and Response:端末の監視と対応)やSIEM(Security Information and Event Management:ログ統合管理)といったソリューションを組み合わせることで、端末とネットワーク両面から異常をとらえ、相関分析によって見えにくい攻撃の兆候も捉えることができます。

- EDR: 端末(PCやサーバー)内の不審な挙動を検知・記録し、攻撃の痕跡や感染経路を追跡

- SIEM: ネットワーク全体のログ情報を一元管理し、異常なパターンや相関関係を分析

これらの連携により、持続的標的型攻撃(APT)や内部不正の兆候など、従来の単独システムでは把握しづらい脅威も、早期に発見し対処できるようになります。

③ 運用体制の整備

どれだけ技術的な対策を講じても、それを継続的に支える「運用体制」がなければセキュリティは機能しません。日々の管理や見直しを怠らず、小さな抜け穴を作らない体制づくりが重要です。

設定ミス・意図しない開放を防ぐ

システムの設定ミスやポートの誤開放は、意外と多いリスクの一つです。構成管理ツールを活用し、定期的に設定内容をレビューすることで、意図しない漏れや変更を早期に把握できます。クラウド環境では、セキュリティグループの見直しや、AWS Configなどによる自動監査も有効です。

- 構成管理ツールや定期レビューで設定漏れを防止

- クラウドではセキュリティグループやAWS Config監査を活用

セキュリティパッチの適用と脆弱性管理

OSやアプリケーションの脆弱性を放置すると、攻撃者の格好の標的になります。常に最新の状態に保ち、定期的に脆弱性診断を行うことで、未知のリスクも把握できます。発見した脆弱性には、影響度に応じて優先順位をつけ、計画的に対応していくことが求められます。特に外部公開されているサービスでは、迅速な対応が信頼維持につながります。

- OSやアプリを常に最新に保つ

- 定期的な脆弱性診断で未知リスクを把握・修正

- 修正優先度を決め計画的に対応

※外部公開サービスは、迅速なパッチ適用が信頼性維持に直結します。

アクセス制御と認証強化

アクセス権限の管理も、セキュリティ運用の要です。強固なパスワードポリシーの導入に加え、ワンタイムパスワードやICカードを活用した多要素認証の仕組みが推奨されます。また、社外からのアクセスについてはIP制限を設け、不要なアカウントは速やかに削除して権限を最小限に保つことが基本です。これらの制御を組み合わせた「多層防御」により、攻撃のリスクを最小限に抑えられます。

- 強固なパスワードポリシーを設定

- 多要素認証(ワンタイムパスワードやICカードなど)を導入

- アクセス元IP制限を設定

- 不要アカウントを削除し権限を最小化

複数の制御を重ねる「多層防御」で攻撃リスクを最小化します。

▼関連コラム:多要素認証(MFA)とは?2FA・2ステップ認証との違いと導入の基本ガイド

まとめ:ポートスキャン対策と、サイバー保険を

本記事では、ポートスキャンの基本的な仕組みから危険性、検知方法、そして具体的な対策について解説しました。ポートスキャンはサイバー攻撃の初期段階で行われる重要な情報収集手段であり、これを理解し対策を講じることは、自社のシステムを保護するうえで欠かせません。

とはいえ、ファイアウォールの導入や脆弱性管理などの防止策を講じても、リスクをゼロにすることはできません。

万が一の被害発生時には、事故対応や損害補償といった負担が発生するため、こうしたコストを吸収できるサイバー保険は、技術的対策と並ぶ盤石な備えとなります。

特にWebサービスなど外部と接続するシステムを持つ企業は、万一のインシデント発生時に備えて、保険の補償内容を比較・検討しておくことが重要です。

また、サイバー保険では、契約内容によっては脆弱性診断サービスなどのセキュリティ支援を利用できる場合もあります。

(プラン・サービスにより異なります。詳しくはお問い合わせください。)

ホワイトペーパーでサイバー保険の基礎と選び方をわかりやすく解説。

まずは資料でポイントを押さえてから、社内検討にお役立てください。

▶ サイバー保険 一括見積はこちら(無料)

当サイトを運営する「ファーストプレイス」では、

大手5社のサイバー保険の保険料を、無料で一括比較・見積りいただけます。

- 東京海上日動火災保険株式会社

- 三井住友海上火災保険株式会社

- 損害保険ジャパン株式会社

- あいおいニッセイ同和損害保険株式会社

- AIG損害保険株式会社

ECサイトやWebサービスを提供している企業様は、IT業務を提供する企業様向けの「IT業務用サイバー保険一括見積サイト」もご検討ください。

よくある質問(FAQ)

ポートスキャンとは何ですか?

ポートスキャンとは、サーバーやネットワーク機器の開いているポート(通信口)を調べる行為です。攻撃者が侵入口を探すために使う手法のひとつです。

ポートスキャンは違法ですか?

自分の管理下にあるシステムへのスキャンは問題ありませんが、他人のサーバーを無断でスキャンする行為は、不正アクセス禁止法などに抵触する可能性があります。

ポートスキャンされたらどうなりますか?

スキャン自体で被害は出ませんが、開いている脆弱なポートが見つかると、攻撃に利用されるリスクがあります。放置すると不正侵入や情報漏えいに繋がる可能性があります。

ポートスキャンを防ぐにはどうすればいい?

ポートスキャンを完全に防ぐことは難しいですが、次のような多層的な対策が有効です。

- 技術的対策: 使用していないポートを閉じ、必要なポートはアクセス制限やファイアウォールで管理します。

- 監視・検知の仕組み: IDS/IPSやSIEMなどを活用して、スキャンの兆候をリアルタイムで検知・対応します。

- 運用体制の整備: ポート管理の棚卸や定期点検、従業員へのセキュリティ教育を通じて、継続的に安全性を維持します。

◆参照サイト:

デジタル庁「政府情報システムにおける脆弱性診断導入ガイドライン」