不正アクセスは手口が年々巧妙化し、企業に深刻な被害をもたらします。

本記事では、情報漏えいや事業停止などのリスクを防ぐために、企業が取るべき不正アクセス対策の基本をわかりやすく解説します。

※ 本記事は、追記・修正して2025年4月16日に再度公開しました。

不正アクセスとは?

「不正アクセス」とは、許可なく他人のシステムやネットワークに侵入したり、操作したりする行為を指します。例えば以下のような行為が該当します。

・IDやパスワードを盗んで他人のアカウントにログインする

・サーバーやシステムの脆弱性を悪用して侵入する

・第三者の情報を盗み見たり、改ざんしたりする

日本において、不正アクセスは「不正アクセス禁止法」という法律によって刑事罰の対象にもなっており、企業活動の継続性に直結するリスクといえます。

不正アクセスの現状

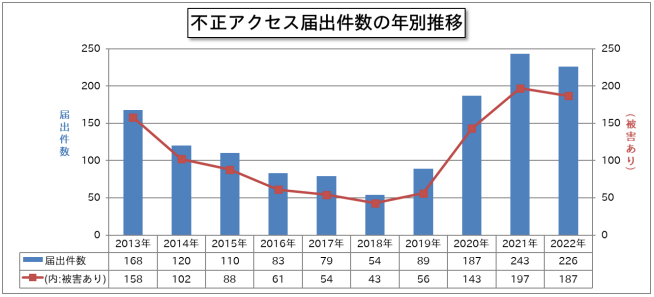

独立行政法人情報処理推進機構(IPA)では、日本国内のウイルスの感染被害や不正アクセス被害の届出の受け付け・公表を行っています。2022 年の不正アクセス届出は、前年より7%減少し226 件の届出がありました。

このうち実被害があった届出は全体の約82.7%を占めていたそうです。

独立行政法人情報処理推進機構(IPA)「コンピュータウイルス・不正アクセスの届出状況[2022 年(1 月~12 月)]」より

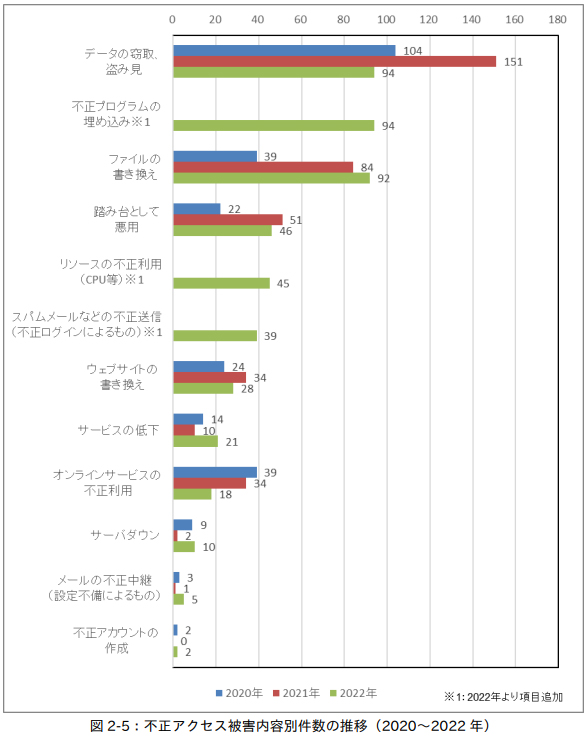

また、2022年に寄せられた不正アクセスで実際に被害に遭った届出のうち、最も多く見られた被害内容は、「データの窃取、盗み見」と「不正プログラムの埋め込み」が94 件であり、次いで「ファイルの書き換え」が92件でした

独立行政法人情報処理推進機構(IPA)「コンピュータウイルス・不正アクセスの届出状況[2022 年(1 月~12 月)]」より

2022年はマルウェアの一種「Emotet(エモテット)」に感染した被害が145件、ランサムウェアに感染した被害が17件であったため、不正アクセスの被害のうち上位3位の「データの窃取、盗み見」「不正プログラムの埋め込み」「ファイルの書き換え」は、ほぼemotetかランサムウェアに感染した被害と推測されます。

▼マルウェアに関しては、以下の記事もご覧ください。

マルウェアとは?マルウェアの種類や対策・被害事例を解説

不正アクセスの主な手口

不正アクセスにはさまざまな手口が存在し、その手法は年々巧妙化しています。ここでは、企業が被害を受けやすい代表的な不正アクセスの手口について、わかりやすく整理してご紹介します。

① ID・パスワードの窃取

【方法】フィッシングメールや偽サイトでログイン情報を入力させて盗む【特徴】シンプルだが効果的。個人の警戒心に依存するため被害が多い

【対策】多要素認証(MFA)の導入、パスワード管理の徹底

② 総当たり攻撃(ブルートフォースアタック)

【方法】あり得る文字列を片っ端から試してログイン突破【特徴】弱いパスワード(123456など)はすぐ突破される

【対策】長く複雑なパスワードの設定、アカウントロック機能の導入

③ 脆弱性の悪用

【方法】アプリやソフトウェアやOS、ネットワーク機器の「穴」を突いて侵入【例】VPN装置の脆弱性、リモートデスクトップの未更新状態など

【対策】セキュリティ修正プログラムの即時適用

④ 不正プログラム(マルウェア)の埋め込み

【方法】添付ファイルや不正なリンクを使ってマルウェアを実行させる【目的】情報窃取・暗号化(ランサムウェア)など

【対策】セキュリティソフトの導入と自動更新の設定、添付ファイルの注意喚起

⑤ 内部不正・踏み台アクセス

【方法】社内関係者が故意または過失で情報へ不正にアクセス【特徴】外部からでは気付きにくい、子会社等・取引先等のサプライチェーン経由も増加

【対策】アクセス権限の管理、ログ取得、アクセス権限の定期的な棚卸し

⑥ SQLインジェクションやクロスサイトスクリプティング(XSS)

【方法】Webサイトの入力欄に悪意あるコードを埋め込んで攻撃【特徴】Webアプリ経由でサーバ内の情報にアクセス

【対策】入力値のバリデーション、エラーメッセージの制限、WAFの導入

補足:最近多い「ランサムウェア」も不正アクセスの一種

不正アクセスで侵入し、ファイルを暗号化をして身代金を要求する手法です。2022年以降、企業被害の中心的存在になっています。

ランサムウェアの被害に遭った場合、何が起こるのかをご説明します。

ランサムウェアは、フィッシングメールやサーバやネットワーク等の脆弱性の隙を狙いパソコンやサーバーに侵入し、ファイルやデータに不正アクセスして暗号化させます。

攻撃者は暗号化の復号と引き換えに身代金を要求してきますが、身代金を払ったからといってデータが復号されるとは限らず盗んだデータをダークウェブで販売されてしまうケースもあります。

なお、2022年はテレワークが一般的になったため、VPN装置やリモートデスクトップサービスのぜい弱性を突かれて認証情報を窃取され、社内システムへの不正アクセスを許す事例が複数発生しました。

ランサムウェアに関しては、以下の記事もお読みください。

▼ランサムウェアとは?感染経路や被害事例から対策を解説

▼「組織化、ビジネス化するランサムウェア攻撃」とは?サイバー犯罪の新たな脅威を解説

不正アクセスの被害にあうとどうなる?

不正アクセスの被害は、単なる情報漏洩にとどまらず、事業そのものを揺るがす重大なリスクにつながる可能性があります。ここでは、実際に発生し得る被害の種類とその深刻さについてご紹介します。

金銭的・経済的損失

不正アクセスの被害にあった場合、まずクレジットカードや銀行口座の不正利用が考えられます。先にご説明したとおり、ランサムウェアの身代金を要求される場合もあり得ます。

不正アクセスの原因の調査などでかかるさまざまな事故対応費用も莫大で、総務省の「情報通信白書」によると、「令和2年 情報通信白書」によると、セキュリティインシデントによる年間平均被害総額は、1社あたり2.39億円ものと算出されています。

顧客情報や機密情報の漏洩・消失・データの改ざん

万が一に顧客の個人情報が漏洩してしまった場合(いわゆる個人情報漏えい)は、お客様へのお詫び文等のDM発送費用・電話受付対応費用・新聞広告掲載等が必要となります。機密情報の漏洩やデータの消失等により、納期遅れ・営業機会損失も考えられ、その結果として取引先にご迷惑をおかけすることになった場合には、関係性がも失われ事業の存続が危ぶまれる可能性もあります。

これらの個人情報漏えいや営業損害が訴訟へ発展した場合には、法律相談費用・弁護士費用・損害賠償費用が必要となってきます。

業務の停止・復旧コストの増大

不正アクセスを受けた場合、ウェブサイトや社内の業務システムやネットワークを一時的に停止する必要性が高くなります。これにより、受発注業務や顧客対応、社内連携など、通常業務に大きな支障が出る可能性があります。

また、原因調査やシステム復旧、感染端末の再構築、再発防止のためのセキュリティ強化といった復旧作業にも多大な時間と費用が発生します。

被害の長期化や対応の遅れによっては、クライアントからの信用を損ない、契約解除にまで発展するおそれもあるため注意が必要です。

社会的信用・ブランドイメージの毀損

不正アクセスの被害がメディアやSNSで拡散されると、企業の社会的信用やブランドイメージが著しく損なわれる可能性があります。特に個人情報漏えいが発生した場合には、「あの会社は情報管理が甘い」というイメージが定着してしまい、新規顧客の獲得や採用活動にも影響が出ることがあります。

一度失われた信頼を回復するには長い時間と多大なコストがかかり、短期的な損失以上に企業経営へのダメージとなる場合があります。

法的責任と罰則リスク

不正アクセスによって個人情報や機密情報が流出した場合、企業はさまざまな法律上の義務を果たさなければなりません。たとえば「個人情報保護法」では、一定の要件を満たす漏えい事故については個人情報保護委員会への報告義務が課され、場合によっては利用者本人への通知も必要です。

さらに、対応が不十分であった場合は行政指導や命令、悪質とみなされた場合には罰則が科されることもあります。

損害賠償請求や訴訟リスクも含め、法的責任への備えは不可欠です。

踏み台にされる二次被害

近年のサイバー攻撃はランサムウェアのような金銭目的のケースが急増しており、パソコンやサーバーに侵入がされてしまった場合、そこを踏み台にして新たなサイバー攻撃を仕掛けるケースも増えています。攻撃者の隠れ蓑として使われるケースもありますし、攻撃者が関連会社や取引先へあたかも本人のように装いマルウェアを送りつけたり、サプライチェーン攻撃といって「親会社のネットワーク侵入を試みるケース」もあります。

また盗まれた顧客情報が反社会的勢力に売却されて、更に犯罪のターゲットとなってしまう場合もあります。

このように踏み台にされてしまうと、不正アクセスの被害者ではなく加害者にもなり得るため、更に責任の追求をされてしまうおそれがあるのです。

サイバー攻撃の被害額に関しては、下記もお読みください。

▼サイバー攻撃の企業への被害額は?億単位もありえる被害額|2024年最新版を公開

企業が実施すべき不正アクセス対策【技術・組織別に解説】

不正アクセスの被害が深刻化する中、企業には「やっておけば防げた」という声が少なくありません。ここでは、そうした後悔を避けるために、企業が今すぐ取り組むべき基本的な不正アクセス対策を技術面と社内体制の両面から整理してご紹介します。

技術的な不正アクセス対策

まずは技術的な不正アクセス対策をみていきましょう。修正プログラムの即時適用

開発ベンダーからサポートされているソフトウェアは、セキュリティのぜい弱性やバグが見つかると修正プログラムが作成され、配布されます。この修正プログラムのうち特にセキュリティ修正プログラムは、リリース後すぐに適用しましょう。多くのソフトウェアは、セキュリティ修正プログラムがリリースされると自動的に適用される仕組みが備わっていますので、ぜひ活用しましょう。セキュリティ修正プログラムを手動で適用する必要がある場合は、更新漏れがないように、開発ベンダーのサポートサイトで毎日更新の有無を確認することが必要です。

セキュリティソフトの導入

セキュリティベンダー各社からリリースされているセキュリティ対策ソフトを導入することで、不正アクセスをはじめとしたサイバー攻撃から、パソコンやサーバーなどの情報機器をある程度保護できます。セキュリティ対策ソフトは、定義ファイルを使用してマルウェアやサイバー攻撃などを判別するため、定義ファイルは自動更新の設定とし、ソフトが推奨する周期で更新されるように設定しましょう。また、OSに標準搭載されているファイアウォールも必ず併用しましょう。

多要素認証の導入

多要素認証とは、認証の際に複数の要素(記憶情報、所持情報、生体情報のうち2つ以上)を用いる方式です。近年では認証情報の窃取やブルートフォース攻撃などにより、金銭の被害や個人情報の流出などが多発しています。しかし多要素認証を利用すると、万が一パスワードが漏えいしても他の要素が漏えいしていなければ、個人情報や機密情報など重要な情報に不正アクセスされる可能性は低いため、リスクが低減されます。

テレワーク時の自社システムへのログインや自社ウェブサイトでのログインなど、何かしら認証を伴う場合には、多要素認証を設定しましょう。他社システムやクラウドサービスなどを利用する場合も、同様に多要素認証を設定しましょう。

多要素認証の詳細は、下記記事をお読みください。

▼多要素認証(MFA)とは?2FA・2ステップ認証との違いと導入の基本ガイド

強固なID・パスワードの設定

サービスやシステムのアカウントを作成する際に破られやすい文字列のID・パスワードを設定してしまうと、ブルートフォース攻撃やパスワードリスト攻撃で認証を突破されてしまう原因になります。総務省のサイト「国民のための情報セキュリティサイト」によると、ID・パスワードで考慮すべき内容は以下の2点です。

【1】他人に推測されにくくツールなどで割り出しにくい文字列を設定

文章にならない無関係な複数の単語をつなげ、その間に数字や記号を挟むことで、他人に推測されにくくツールなどで割り出しにくい文字列を作成できます。また、極力長い文字列をID・パスワードに設定することで突破されるリスクを低減できます。

【2】サービスやシステムごとにそれぞれ異なる文字列を設定

複数のサービスやシステムで同じID・パスワードを設定する場合、記憶の手間は省けますが、一カ所のパスワードが破られてしまうと他の場所も不正アクセスを受けかねません。複数のシステムやサービスを使用する場合は、サービスやシステムごとに必ず異なるID・パスワードを設定しましょう。

パスワードの定期的な変更についても実施していきましょう。2017年に米国国立標準技術研究所(NIST)から「パスワードの変更は漏えいが確認された場合に限り、サービスを提供する側がパスワードの定期的な変更を要求すべきではない」というガイドラインが示されました。しかし、パスワードが漏えいしたかどうかを確実に判断できる手法は現在のところ確立されていません。

パスワード変更は、1カ月に1回、1年に1回など、周期を取り決めて実施しましょう。

公衆LAN利用時の設定変更

Windowsでは、無線LANのアクセスポイントごとにネットワークプロファイルを設定できます。社内のパソコンを持ち出して社外の無線LANに接続する場合は、このネットワークプロファイルを「パブリック」に設定しておきましょう。「パブリック」に設定することで、ネットワーク上のその他のデバイスから自分のパソコンが隠され、プリンターやファイルの共有に使用できなくなります。

Windows 10では「スタート」→「設定」→「ネットワークとインターネット」→接続しているアクセスポイントの「プロパティ」から設定可能です。

無線LAN設置時のセキュリティ設定

無線LANのアクセスポイントを設置する際には、不正アクセスのリスクを低減するよう、下記の設定を実施しましょう。- WPA3/WPA2/WPA(Wi-Fi Protected Setup)を使用するよう設定

- SSIDを簡単に推測できないものへ変更

- MACアドレスによるフィルタリングを設定

- 管理パスワードや認証・暗号化のための共有鍵は複雑なものを設定

- 業務用Wi-Fiと来客用Wi-Fiの分離

- 事業部やグループごとのアクセス設定

- エンタープライズ認証の利用

- Active Directoryを既に導入済みであれば連携させて認証

サーバーの不要サービス停止

サーバーにおいて不要なサービスを立ち上げたままにしておくと、不正アクセスの際に利用されてしまうこともあります。例えばTelnetやFTPなどはファイル転送によく使われるサービスですが、ぜい弱性を利用され不正アクセスの原因になることもあります。サーバーのサービスは不要であれば可能な限り停止し、不正アクセスのリスクを抑えましょう。

攻撃手法ごとの個別対策

それぞれのサイバー攻撃特有の対策が必要な場合もあります。ここでは「SQLインジェクション」と「標的型攻撃」についてお伝えしていきます。■SQLインジェクションへの対策

SQLインジェクションとは、ウェブサイトの入力フォームなどで不正なSQL命令を記載し、データベースにアクセスして情報を窃取する攻撃です。

SQLインジェクションには下記のような対策が有効です。

- サーバー上のプログラムにおいて不正な処理を防止

- ウェブサイトにシステムから表示されるエラーメッセージを非表示にして攻撃者へのヒント提供を抑止

- 定期的にアクセスログを解析して、不正な通信が疑われるログについては該当IPアドレスからの通信遮断やデータ流出有無のチェックなどを実施

- 年に一回、月に一回など定期的なウェブサイト全体のぜい弱性診断の実施

▼SQLインジェクションとは?仕組み・被害事例・対策までわかりやすく解説

■標的型攻撃への対策

標的型攻撃は、機密情報や個人情報などの窃取を主な目的として、組織内の特定の個人を狙う攻撃です。近年では、ターゲットとなる人物が普段やりとりしているメールを不正な方法で窃取し、業務連絡に見せかけた巧妙な不正メールを送付してくる事例が増えています。

巧妙な攻撃のため完璧に対策をたてることは不可能ですが、リスクを低減する方法はあります。

- メールのフィルタリング機能が付いた機器・サービスを利用

- 実行形式の添付ファイルは開かず、Office製品はマクロの自動実行をOffにした状態で使用

- 定期的にアクセスログを解析して、不正な通信が疑われるログについては該当IPアドレスからの通信遮断やデータ流出有無のチェックなどを実施

- 機密情報や個人情報は流出に備えて暗号化しパスワードを付与

- 定期的に社員への教育を実施

業務PCでのソフト制限

社員が勝手に新規ソフトウェアを業務用パソコンにインストールできてしまうと、思わぬセキュリティホールになりかねません。勝手なインストールを防ぐためには、Active Directoryのグループポリシーと「AppLocker」もしくは「Windows Defender Application Control」を連携させて対応します。ログの記録と保存体制

不正アクセスが発生した時の調査を円滑に実施するため、平時から各種ログの取得と保管が必要です。取得が必要なログの例は、以下のようなものです。- ファイアウォールでの許可通信、拒否通信のログ

- IPSやIDSが監視した通信ログ

- DHCPサーバーのIPアドレス割り当てログ

- ファイルサーバーへのアクセスログ

- ファイルの参照・編集などの成功失敗ログ

- 情報システムの認証ログ

- ウェブサーバーへのアクセスログ

- ウェブサーバーの入力内容ログ

- プロキシサーバーの中継ログ

- データベースサーバへのアクセスログ

- アプリケーションの処理結果ログ

- パソコンの監査ログ

データの定期バックアップ

不正アクセスを受けたパソコンやサーバーは、悪意のあるプログラム埋め込みやシステムの改変など、何らかの影響を受けている場合があります。特にランサムウェアによる不正アクセスではデータが暗号化されてしまい、正常に読み出せなくなってしまいます。このような事態に備え、社内システムのサーバーデータは定期的にバックアップしておき、いつでもシステムを復元できるようにしておきましょう。

バックアップ環境には大きく分けて「クラウド型」と「オンプレミス型」があります。クラウド型のストレージは準備が容易で、社内はもちろん社外からもアクセスでき、テレワークへの対応も簡単ですが、セキュリティ対策についてはクラウドサービスを提供するベンダーの方針に依存することになります。

一方、自社で準備するオンプレミス型のストレージは、システムを自社で準備するのにコストがかかりますが、自社でセキュリティ対策の状況をコントロールできて安心です。バックアップ環境は、自社の状況に応じてクラウド型とオンプレミス型を使い分けましょう。

セキュリティ機器の導入

WAFはWeb Application Firewallの略で、アクセスのパターンを記録した「シグネチャ」を用いてウェブアプリケーションのぜい弱性を突いた攻撃を検知・防止します。またIPSはIntrusion Prevention Systemの略で、システムへの不正な侵入を防止するシステムです。サーバーやネットワークを監視し、不正なアクセス・異常な通信があれば管理者へ通知し、通信をブロックします。

ファイアウォールはアクセスの可否をルールで設定し、許可ルールに合致したアクセスのみ許可するシステムです。どのシステムも、一定の不正アクセス防止効果が期待できます。

WAFについての詳しくは下記記事をお読みください。

▼WAFとは?仕組み・種類・メリット・選び方をわかりやすく解説【企業向けセキュリティ対策】

セキュリティ診断の定期実施

セキュリティ診断とは、専門家によるシステム全体のぜい弱性の有無についての調査と、対策の提示までを指すサービスです。現在では、セキュリティ関連企業各社からさまざまなセキュリティ診断のサービスがリリースされています。セキュリティ診断には、システム外部から診断を実施するタイプと、システム内部から診断を実施するタイプがあります。外部からの診断はファイアウォールなどを介することになるため、詳細なぜい弱性はわかりにくいことがあります。外部からの診断だけではなく、内部からの診断も必ず実施しましょう。

サーバー室の物理的セキュリティ

社内システムがインストールされたサーバーは、厳重な場所で管理すべきです。誰でも入退室できる場所にサーバーが設置されていると、不正アクセスの危険性が高まってしまいます。サーバーが設置されたサーバー室は、次のような内容での厳重な管理を検討しましょう。

- 防犯カメラを設置して常に監視

- 入退室の際に生体認証を使用

- サーバーは使用後に常にログアウトし念のため自動ロックの設定も適用しておく

組織的な社内ルール対策

続いて、組織的な社内ルールの策定および運用による対策をみていきましょう。セキュリティポリシーの策定と運用

社内に情報セキュリティポリシーが存在しない場合は、可能な限り早めに策定し、運用を開始すべきです。情報セキュリティポリシーとは、情報の機密性や完全性、可用性を維持していくために規定する組織の方針や行動指針を指します。情報セキュリティポリシーの内容は多岐にわたるため、ISMS(情報セキュリティマネジメントシステム)の内容を参考にするとよいでしょう。ISMSとは組織の情報セキュリティマネジメントのために必要なセキュリティレベルを決め、プランを持ち、資源を配分して運用するシステム(ルール)のことで、企業のセキュリティ対策に必要な内容が網羅されています。

他社の製品やサービスを利用する場合は、自社が策定した情報セキュリティポリシーに合致しているかをチェックしましょう。

社員への定期的なセキュリティ教育

情報セキュリティポリシーを策定し、運用するだけでは社内に浸透していきません。情報セキュリティポリシーの内容について定期的なセキュリティ教育を繰り返し、社員の理解を深める必要があります。併せてセキュリティ事故事例のビデオを流し、セキュリティ事故が発生するとどのようになるか伝え、必要性を理解させることも大切です。

従業員のセキュリティ教育は、下記記事をお読みください。

▼従業員のセキュリティリテラシー向上させたい!本当に有効な情報セキュリティ教育方法を解説

アカウント管理の徹底

各アカウントのアクセス権限を正しく設定したうえで、情報セキュリティポリシーに則ったパスワードを設定し、定期的にパスワードを変更することも必要です。アカウント情報は、別途パスワード管理されたフォルダなどで一覧を作成しておきましょう。アカウント統合管理システムの導入でアカウント情報を一覧化できると、より正確な管理ができます。

不要なアカウントはそのままにしておくと不正アクセスの温床になりかねないので、不要になったタイミングで削除します。

パソコン持ち出し時の申請義務化

パソコン持ち出し申請システムや持ち出し一覧を準備するなどして、社外へパソコンを持ち出す場合は申請を義務付けましょう。個人情報、機密情報など持ち出す情報の種類や、顧客名簿など情報の名称、持ち出し目的も申請させます。申請を義務付けることによって、紛失時の責任所在を明確にでき、また影響範囲も特定できます。対処を適切に行える可能性も高くなります。

デバイス紛失時の対応策

パソコンやスマートフォンを紛失した場合に備えて、リモート消去できる仕組みを準備しておきましょう。仮想デスクトップシステムを導入し、パソコンやスマートフォンをシンクライアント化しておけば、パソコンやスマートフォンにデータが残らないので安心です。BIOSやハードディスクにもパスワードを設定する必要があります。

USB記憶装置は紛失しやすいため社内ルールで使用不可とし、業務用パソコンのUSB端子は接続を禁止するなどで対処しましょう。

公衆Wi-Fiの使用制限

カフェやコワーキングスペースなど、無料で使用できる公衆無線LANを使用すると不正アクセスを受けるリスクがあります。ソフトウェアのぜい弱性などを突いて不正アクセスを試みる、公衆無線LANを独自に準備し通信を盗聴して認証情報を窃取するなどの攻撃者が存在するのです。公衆無線LANは使用せず、やむを得ず社外で無線LANを使用したい場合は、事前にモバイルWi-Fiルーターを準備しましょう。

サーバー室の入退室管理

サーバー室へUSB記憶装置の持ち込みを許可してしまうと、データを不正に持ち出される危険性が高まります。サーバー室への持ち込みはパソコンのみとし、持ち込む場合にはシリアルナンバーや型名の提出を義務付けましょう。サーバー室の受付に人員を配置できると、チェックを逐一実施できるため申請が効果的に機能します。持ち込み持ち出しの履歴を残すことで不正アクセスがあった場合でも履歴を追って迅速に調査できるでしょう。

その他、鍵の貸し出し返却や入退室時間を記録し、社外の人員が出入りする場合は必ず担当者が付き添うなどのルールも規定しましょう。

インシデント対応計画と訓練

不正アクセス発生時は、早急な対処が必要です。対処内容は事前に策定しておきましょう。策定内容は例えば下記のようなものがあります。今回お伝えする内容は、あくまで一例のため、自社に適した内容を策定しておく必要があります。■応急処置

特に個人情報や機密情報などの漏えいが想定される場合は、不正アクセスを受けた機器をネットワークから切り離します。ウェブサイトが不正アクセスを受けた場合は、対象のウェブサイトを停止します。 代替ウェブサイトを立ち上げたい場合は、不正アクセスの原因・経路を特定し、必要な対応を講じてから立ち上げましょう。

■状況確認

次のような状況確認を実施します。

・誰から、いつ、何を、どこで、なぜ不正アクセスされたのか?

・ 不正アクセスされたのは、誰の、何の、いつ頃の、どれくらいの件数の情報か?

・ 漏えいした情報の区分は? (機密情報/個人情報/公共性の高い情報/一般情報)

・ 漏えいした情報の保護策は、何を実施していたか?管理上の問題点はあったか?

・ 影響はどこにあるか? (個人/公共インフラ/特定企業)

■証拠の保全

不正アクセスの場合、機器に残されたログや改ざん後のウェブサイトデータなどの記録は重要な証拠となるため、内容が損なわれないように証拠を保全します。侵入されたサーバーやネットワーク機器などはバックアップを取得しましょう。

■事案概要や対応方法の公表

個人情報漏えいの被害者や関係者に発生事案の内容を通知し、意向を確認したうえで、一般に公表が必要と判断される場合は、ウェブサイトでの掲載・記者発表などを実施します。

公表にあたっては、窓口を一本化し、報道機関ごとに公表内容が乖離(かいり)しないようにしましょう。また公表用の資料は、FAXで報道機関に送付します。

■暫定処置を実施し復旧

暫定処置を行ううえでサービスを復旧させます。暫定処置の例は下記のようなものがあります。

・OS・ソフトウェアなどのアップデートとウイルススキャン

・アカウント情報や機密情報などの漏えいが考えられる場合は、アカウントの再発行やパスワードの変更

・ウェブサイトが改ざんされた場合はウェブサイトを修正

■届出・相談

法人所在地を管轄する警察署に事前連絡をしたうえで、不正アクセスの調査を相談しましょう。

個人情報取扱事業者で、保有する個人情報漏えいが発生した可能性がある場合は、個人情報保護委員会への報告のほか、利用者本人に対する注意喚起を含めた通知が必要です。

必要に応じて、IPAや監督官庁への届出・相談も検討しましょう。

■CSIRTの設置

CSIRTとは、Computer Security Incident Response Teamの略で、日本語訳は「コンピュータセキュリティ事故対応チーム」です。CSIRTを設置することで、一般社員はコア業務に注力できます。

CSIRTは主に下記のような業務を担当します。

・ 先述したインシデント発生時の対応を策定・実施

・ 常日頃からのセキュリティ関連情報収集

・ 外部のセキュリティ専門家との連携

・ 緊急連絡網や情報通知先一覧などを準備し関係者で共有

・ セキュリティ関係の法令を確認して法的義務が履行される対応手順の整備

・ インシデント発生時の影響範囲を予測した平常時対策の実施

・インシデント発生を想定した定期的な訓練の実施

【関連記事】SOC(ソック)とは?役割・CSIRTとの違いと導入形態をわかりやすく解説【中小企業向け】

サイバー保険の活用も視野に

不正アクセスをはじめとしたサイバー攻撃は、いくら厳重に対策を施していても被害がゼロになることはありません。予想される被害額が大きい場合はサイバー保険も検討してみましょう。

一般企業向けのサイバー保険の補償範囲は「損害賠償責任」「事故対応費」「利益損害費」です。

サイバー攻撃に遭ってしまったり、社内のミスで起きたサイバー事故の際に、サイバー保険に加入しておけば下記のような補償(保険金の支払い)がされます。

■サイバー保険(一般企業向け)の主な補償範囲

サイバー保険の補償範囲は下記の①~③がメインの補償です。いずれもサイバー事故を防止するものではなく、サイバー事故が起きた際の経済的ダメージを軽減させるための補償です。そのため、セキュリティ対策とは別のダメージコントロールの態勢作りの一環として、サイバー保険が必要とされています。

※下記の補償範囲は一般的なサイバー保険の補償範囲ですが、保険会社やプランによって内容が若干異なります。

①損害賠償責任

被保険者(補償の対象者)が法律上負担する損害賠償金や、争訟費用等による損害を補償します。

・損害賠償費用

・訴訟対応費用

②事故対応費

サイバー事故に起因して一定期間内に生じた各種の事故対応にかかる費用を補償します。

・事故原因調査・復旧費用

・システムの復旧作業費用

・事故の再発防止策定費用

・弁護士・コンサルティング会社への相談費用

・コールセンターの設置費用

・ユーザーへのお詫び費用

・イメージ回復に伴う広告宣伝費

③利益損害費

ネットワークを構成するIT機器等が機能停止することによって生じた利益損害や営業継続費用などを補償します。

・システム停止中の利益損害

・収益減少防止費用 ・営業継続費用

【ポイント】セキュリティ対策をしている企業ほど、保険料が有利に

最近のサイバー保険では、「社内対策が実施されているか」が保険料に影響する傾向があります。

対策をしていれば割引適用されることもあるため、備えがコスト削減にもつながるのです。

サイバー保険の必要性については、下記の記事をお読みください。

▼サイバー保険の必要性とは?必要な理由と個人情報漏洩保険との違いをプロが徹底解説

技術・組織別|今すぐ始められる実践ポイント集

不正アクセスへの備えは、「知識」や「理解」だけでは不十分です。実際に社内で仕組みとして運用できているかどうかが、企業を守る鍵になります。

ここでは【技術的対策】【組織的対策】【リスク移転】の3つに分けて、すぐに取り組める実践ポイントを整理します。

【技術面】セキュリティ実践チェックリスト

・【修正プログラムの即時適用】OSやソフトの更新を自動化しているか?・【多要素認証の導入】社内システムやクラウドサービスでMFAを導入済か?

・【セキュリティソフトの設定】 定義ファイルの自動更新が有効になっているか?

・【強固なパスワード設定】 ID/パスワードのポリシーが社内に浸透しているか?

・【バックアップの運用】 バックアップが定期的に実行され、復元可能か?

・【ログの記録と保存】 重要なログ(アクセスログ・認証ログなど)は取得・保存しているか?

【組織面】運用・教育に関する実践ポイント

・【セキュリティポリシーの運用】 情報セキュリティポリシーが整備され、社員に共有されているか?・【定期教育の実施】 社員に対するセキュリティ教育を年1回以上実施しているか?

・【インシデント対応計画】 インシデント発生時の対応マニュアル・連絡体制があるか?

・【持ち出しルールの整備】 PCやUSBなどの社外持ち出しルールが明文化されているか?

・【CSIRTの整備】 セキュリティ対応を行う責任者や専門部署が明確化されているか?

【補完策】サイバー保険による「リスク移転」

どれだけセキュリティ対策を講じても、100%防ぐことは困難なのがサイバー攻撃の怖さです。そこで重要になるのが「サイバー保険」によるリスクの移転です。

「技術的対策 × 組織的対策 × リスク移転(保険)」という多層的な備えが、企業を守るカギとなるのです。

まずはこのチェックリストを使って、自社の現状を「見える化」を行ってみてください。

できていること・できていないことを洗い出すだけでも、大きな前進です。

必要に応じて、サイバー保険の見積もりや比較も検討してみてください。

まとめ

企業における不正アクセスへの基本的な対策は、セキュリティ修正プログラムの適用や多要素認証の設定など多くの種類があり、これらを網羅的に実施していくことが必須です。しかしこれらの対策を実施していても、被害が全くゼロになることはありません。サイバー攻撃の脅威は進化を続けており、完璧な防御策は存在しません。

だからこそ「技術的対策 × 組織的対策 × リスク移転(保険)」という多層的な備えが、企業を守るカギとなるのです。

▶ サイバー保険 一括見積はこちら(無料)

当サイトを運営する「ファーストプレイス」では、

大手5社のサイバー保険の保険料を、無料で一括比較・見積りいただけます。

- 東京海上日動火災保険株式会社

- 三井住友海上火災保険株式会社

- 損害保険ジャパン株式会社

- あいおいニッセイ同和損害保険株式会社

- AIG損害保険株式会社

ECサイトやWebサービスを提供している企業様は、IT業務を提供する企業様向けの「IT業務用サイバー保険一括見積サイト」もご検討ください。