オンラインバンキングやECサイトでは、パスワードや個人情報といった重要なデータを日常的に入力しますが、万が一マルウェアに感染している場合、こうした暗号化通信も無力化され、情報が窃取されるおそれがあります。

MITB攻撃(Man-in-the-Browser攻撃)は、マルウェアがブラウザを乗っ取り、正規サイトでの操作を密かに改ざんする巧妙な手口です。

この記事ではMITB攻撃について、意味と仕組み、防ぎにくい理由とリスク、企業が取るべき対策と実例をわかりやすく解説します。

MITB攻撃とは何か

MITB(Man-in-the-Browser)攻撃とは、マルウェアがユーザーのWebブラウザ内部に潜伏し、正規サイトでの操作や通信内容を密かに盗み取ったり改ざんしたりするサイバー攻撃の一種です。攻撃者は端末をマルウェアに感染させることで、ユーザーに気づかれないまま不正送金や情報の窃取を実行します。

この攻撃は、SSL/TLSによって暗号化された通信であっても、復号後のデータを盗むことができ、多要素認証が導入されていても情報を盗まれるリスクがあります。

また、ユーザーは正規のWebサイトにアクセスしているため、異常に気づきにくいという特徴があります。

なぜMITB攻撃が深刻なのか【見えない・防げない】

MITB攻撃は2000年代後半から確認されており、現在でも主に金融機関や企業の業務システムを狙った攻撃として継続的に利用されています。マルウェアの高度化により、通信内容の改ざんや情報窃取が巧妙かつ不可視になっており、被害の発見が困難です。特に問題なのは、SSL/TLSによる暗号化通信や多要素認証といった一般的なセキュリティ対策が通用しないケースがあることです。攻撃者はユーザーの正規操作を裏で乗っ取り、あたかも正常な取引のように装って不正送金や情報漏洩を引き起こします。

このような攻撃は、企業にとって財務的損失だけでなく、信用の低下や顧客情報漏洩といった重大な経営リスクにつながります。

多要素認証の詳細は、下記記事をお読みください。

▼多要素認証(MFA)とは?2FA・2ステップ認証との違いと導入の基本ガイド

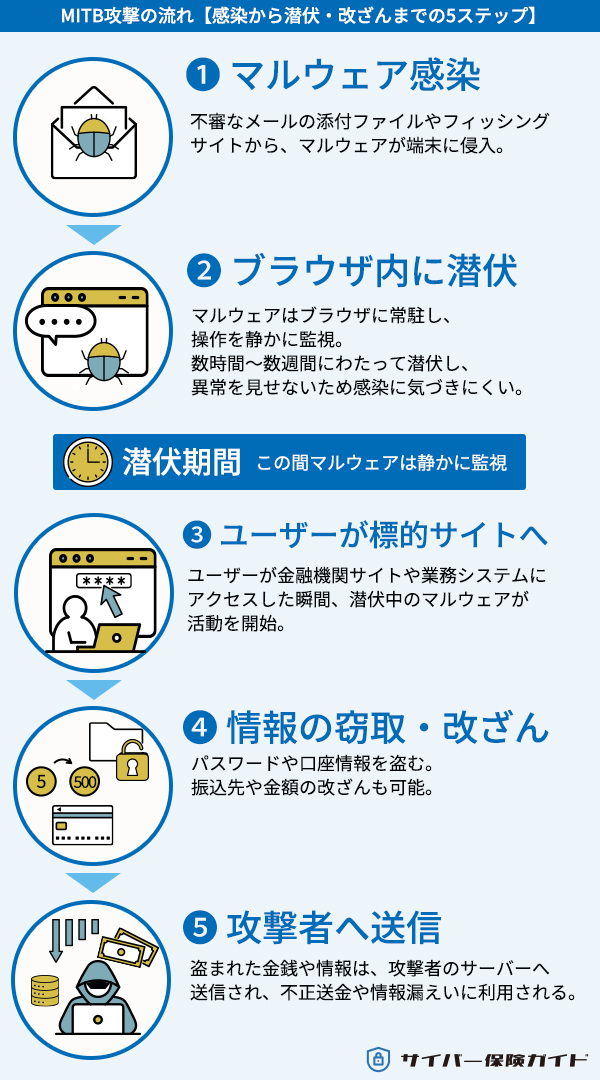

MITB攻撃の流れ【感染から潜伏・改ざんまで】

MITB攻撃は、マルウェア感染を起点に、Webブラウザの内部でユーザーの操作や通信を乗っ取るサイバー攻撃です。主な攻撃の流れは以下の通りです。(マルウェア:マルウェアとは、悪意のあるソフトウェアやプログラムの総称)

MITB攻撃の流れ(5ステップ)

1.マルウェア感染

不審なメールの添付ファイルや、フィッシングサイトからマルウェアが端末に侵入します。

2. ブラウザ内で潜伏

マルウェアはブラウザ内に常駐し、ユーザーの操作や通信内容を静かに監視し続けます。

この段階では、PCの動作や画面に目立った異常は現れず、ユーザーに違和感を与えることはありません。

また、正規の通信やソフトウェアの一部として振る舞うため、セキュリティソフトでも検知されにくく、数時間〜数週間にわたり、感染に気づかないまま業務を続けてしまうケースもあります。

3.標的サイトの検出

ユーザーが金融機関サイトや業務システムなど、マルウェアがあらかじめ設定した標的サイトにアクセスすると、攻撃が発動します。

4.情報の窃取・操作

入力されたパスワードや口座番号を盗み取るほか、画面を偽装することで送金先や金額を改ざんすることも可能です。

5.攻撃者のサーバーに送信

盗まれた情報は攻撃者の管理する外部サーバーに送信され、悪用されます。

このようにMITB攻撃は、ブラウザに常駐し、長時間にわたって潜伏したままユーザーの動作を監視し、条件が整うと攻撃を実行します。

そのため、目に見える異常を伴わず、ネットワーク監視では検出が難しく、従来のセキュリティ対策だけでは対応できないケースも少なくありません。

では、具体的にどのような方法で改ざんや情報の窃取が行われるのでしょうか?次に、MITB攻撃の代表的な手口を見ていきましょう。

MITB攻撃の代表的な手法

MITB型マルウェアの多くは、ただちに攻撃を開始するのではなく、ブラウザに潜伏しながらユーザーの動きを監視し、事前に設定された特定のサイト(例:銀行や企業システム)へのアクセスをきっかけに攻撃を開始します。この“タイミングを待つ攻撃”こそが、MITBの発見を困難にし、被害の深刻化を招く理由のひとつです。

ここでは特に報告例の多い代表的な手法を3つ紹介します。

1. キーボードの入力情報を窃取

MITB攻撃では、マルウェアがキーボード入力を記録(キーロギング)し、ユーザーIDやパスワード、個人情報を盗み出します。・入力された文字をリアルタイムで攻撃者に送信

・メモ帳など他アプリの入力も記録対象になることがある

・一部のマルウェアでは、オンスクリーンキーボードの入力も対象とされます

このようなキーロギングは、主にWindowsを搭載したPC環境のWebブラウザ上で発生します。スマートフォン(iOS/Android)はOSのセキュリティ構造が強固であり、同様の攻撃が成立することは比較的少ないとされています。

2. 暗証番号の推測・盗取(マウス操作の追跡)

銀行などがキーロギング対策として導入しているオンスクリーンキーボードや仮想テンキーも、MITB攻撃では突破される可能性があります。・マウスのクリック位置を追跡して、画面上のどの数字が押されたかを推測

・スクリーンショットやマウスの動きから、入力パターンを解析

・表示上は「****」のように隠されていても、内部では処理前のデータが盗まれることも

この手法も主にPCブラウザ上での挙動を対象とした攻撃です。

3. 振込先や金額の改ざん(取引内容のすり替え)

MITB攻撃で最も深刻な被害につながるのが、送金処理の画面改ざんです。ユーザーは正規の振込操作を行っているつもりでも、実際には攻撃者の口座に送金されているというケースがあります。・振込先口座番号や送金額が裏側で書き換えられる

・攻撃者によって、明細や残高表示も改ざんされることがある

・正規の取引と同時に不正送金を実行する二重送金の手口も存在します

このような改ざんは、見た目上まったく正常に見えるため、人間の目では検出が極めて困難です。

こうした巧妙な手口に対抗するには、従来のセキュリティ対策だけでは不十分です。

補足:MITB攻撃に使われる代表的なマルウェア

MITB攻撃は、特定のマルウェアによって実行されます。これらのマルウェアはブラウザに潜伏し、ユーザーの通信を監視・改ざんする高度な機能を備えています。代表的なマルウェアには以下のようなものがあります。

Ursnif(別名:Gozi):金融機関を狙うバンキング型マルウェアの代表格。MITB機能を備え日本国内でも被害例あり。

Zeus(Zbot):古典的なバンキングマルウェア。MITB機能を備えた亜種も存在し、多くの亜種に派生。

URLZone(別名:Bebloh):日本国内でも過去に多数の被害報告がある。口座情報の改ざんや送金指示のすり替えに使用。

Panda Banker:Zeusのコードを基にした新しい亜種で、画面の改ざんなど高度なMITB攻撃が可能。

これらは主にWindows環境のWebブラウザを標的としており、一般的なセキュリティソフトでは検知が難しい場合もあります。

MITB攻撃による被害事例

かつて実際に報告されたMITB攻撃の被害

MITB攻撃は2010年代前半を中心に、法人向けのインターネットバンキングを狙った被害が報告されてきました。バンキング型マルウェア(例:Ursnif、Zeus、Beblohなど)は、MITB機能を用いて通信内容を改ざんし、不正送金を実行する手口として使われました。 ここでは日本国内で報告された代表的な事例を紹介します。

法人向けインターネットバンキングで不正送金(2014年)

2014年、複数の企業がインターネットバンキングを通じて不正送金被害に遭いました。

攻撃者はMITB攻撃を用いてログイン情報を盗み取り、取引内容を改ざんして送金を実行。被害金額は1件あたり数百万円規模とされ、合計で数億円の損失が発生しました。

出典:日経クロステック「不正送金は「MITB攻撃」、ワンタイムパスワード利用者も被害に」

出典:警察庁「平成26年上半期のサイバー空間をめぐる脅威の情勢について」

このような被害を防ぐには?

MITB攻撃は見た目には正規の画面と変わらないため、被害に気づきにくい点が最大のリスクです。不正送金後も「明細が改ざんされている」「画面が偽装されていた」といったケースが多く報告されており、企業にとっては金銭的損失だけでなく、信用失墜にもつながる重大なリスクとなります。

MITB攻撃の対策方法

MITB攻撃は、見た目上は正常な取引に見えるため、従来のセキュリティ対策だけでは十分に防ぐことができません。ここでは、企業が取り組むべき具体的な対策を5つのステップに分けて紹介します。ステップ1:多要素認証(MFA)の導入と強化

MFA(多要素認証)は、パスワードに加えてスマートフォンやトークンなどの所持情報、または生体情報を組み合わせる認証方式です。これにより、1つの情報が漏れても不正アクセスを防ぎやすくなります。MITB攻撃では、ワンタイムパスワードが盗まれる可能性もあるため「取引内容を含む認証(トランザクション署名)」を導入することで、より安全性を高めることができます。

ステップ2:マルウェア対策の徹底

MITB攻撃の出発点は、端末へのマルウェア感染です。EPP(Endpoint Protection Platform)と呼ばれるエンドポイントセキュリティ製品を導入し、定期的なウイルススキャンやリアルタイム監視を実施することが重要です。また、OSやWebブラウザ、拡張機能などのソフトウェアは常に最新の状態に保ち、脆弱性を悪用されるリスクを最小限に抑える必要があります。

EPP(Endpoint Protection Platform)については、下記記事をお読みください。

▼EPPとは?|EPPとEDRの違いと連携で実現する強固なエンドポイント防御

ステップ3:専用対策ツールの活用

MITB攻撃への対応に特化したセキュリティ製品を活用することも有効です。たとえば、「PhishWallプレミアム」や「FFRI yarai」などは、ブラウザ内での異常な操作や画面改ざんを検知し、警告を出す機能を備えています。特に金融機関や業務システムを扱う企業では、こうしたツールの導入が推奨されます。

ステップ4:従業員へのセキュリティ教育

マルウェア感染の多くは、従業員の誤操作によって発生します。不審なメールの添付ファイルを開かない、信頼できないサイトにアクセスしないといった基本的なセキュリティ意識を徹底させることが、組織全体のリスク低減につながります。特に送金業務を扱う部署には、重点的な教育が必要です。

従業員のリテラシー向上については、下記記事をお読みください。

▼従業員のセキュリティリテラシー向上させたい!本当に有効な情報セキュリティ教育方法を解説

ステップ5:重要操作に多段階承認を導入

高額な送金や管理権限の変更といった重要な操作については、必ず複数人による確認や承認のプロセスを設けましょう。電話やSMSなど別経路での最終確認を含めた「多段階承認」を導入することで、万が一MITB攻撃を受けた場合でも、不正送金などの被害を防止できる可能性が高まります。

MITB攻撃のよくある質問(FAQ)

MITB攻撃について、よくいただく疑問をQ&A形式でまとめました。Q. MITB攻撃とは何ですか?

A. MITB(Man-in-the-Browser)攻撃とは、マルウェアがWebブラウザ内部に潜伏し、ユーザーが正規のWebサイトで入力した情報や操作を密かに改ざん・窃取するサイバー攻撃です。マルウェアは攻撃を実行するまで目立った挙動を見せず、ブラウザ内に長時間とどまり続けることが多く、ユーザーやセキュリティ担当者が感染に気づくのは困難です。

暗号化通信や多要素認証を突破される場合もあり、非常に発見しにくい点が大きな特徴です。

Q. MITB攻撃とフィッシング攻撃の違いは?

A. フィッシング攻撃は、偽のWebサイトやメールを使って、ユーザーにログイン情報や個人情報を「自発的に入力させる」攻撃です。一方、MITB攻撃は、マルウェアがWebブラウザに潜伏し、ユーザーが正規のWebサイトを使っている最中に、操作や入力内容を「勝手に盗み取る・改ざんする」攻撃です。

攻撃の手口:

フィッシング → 偽サイトへ誘導して入力させる

MITB → 正規サイト上で情報を盗み出す・書き換える

ユーザーの意識:

フィッシング → 偽サイトと気づかず入力

MITB → 正規サイトだと思い込んだまま被害に遭う

主な攻撃対象:

フィッシング → ログイン情報、クレジットカード情報など

MITB → 認証情報、取引内容、送金操作など

気づきやすさ:

フィッシング → 表示の違和感などから気づく可能性あり

MITB → 見た目は正規のままなので、極めて気づきにくい

MITB攻撃は、ユーザーを偽サイトに誘導する必要がなく、正規の操作を裏側で乗っ取るため、非常に巧妙です。 さらに、攻撃が実行されるまで一定期間潜伏するという特性があり、被害に気づくのが遅れる点も大きなリスクです。

Q. MITB攻撃とMITM攻撃の違いは?

A. MITM(Man-in-the-Middle)攻撃はネットワーク上で通信を盗聴・改ざんするのに対し、MITB攻撃はブラウザ内部で発生します。つまり、MITMは「外部からの介入」、MITBは「内部からの乗っ取り」が本質的な違いです。Q. どのような業種がMITB攻撃の対象になる?

A. 金融機関やECサイトをはじめ、企業の業務システム(会計、経費精算、人事システムなど)も狙われることがあります。特に送金や個人情報の取り扱いがある業種はリスクが高くなります。Q. ワンタイムパスワード(OTP)はMITB攻撃に有効か?

A. OTPは多要素認証として一般的に有効ですが、MITB攻撃では盗み取られてリアルタイムで悪用される可能性があるため、単体では防ぎきれません。より安全性を高めるには、「トランザクション署名型OTP」など、取引内容まで確認できる方式の導入が推奨されます。

Q. MITB攻撃に対応したセキュリティ対策は?

A. MITB攻撃に対抗するには、製品による技術的対策だけでなく、運用ルールや従業員教育を含む多層的な対策が必要です。主な対策としては以下が挙げられます。

・トランザクション署名型の多要素認証(MFA)

・EPP(エンドポイント保護プラットフォーム)の導入

・社内のセキュリティ教育

・多段階承認や取引フローの見直し

まとめ:MITB攻撃は「気づけないからこそ危険」

MITB攻撃は、ユーザーが正規のWebサイトを利用している最中に、マルウェアが裏側で情報を改ざん・盗み出す極めて巧妙な攻撃です。暗号化通信や多要素認証だけでは防ぎきれないケースもあり、気づかぬうちに不正送金や情報漏洩が発生するリスクをはらんでいます。

特に、金融機関や業務システムを扱う企業では、技術的対策と運用体制の両面から備える必要があります。

しかしながら、セキュリティ対策ではリスクがゼロになるわけではありません。現代のサイバーセキュリティには、多層的な防御対策と同時に、万が一の被害をカバーできるリスク管理として、サイバー保険を活用したリスク分散が重要となります。

サイバー保険の導入を検討されている方は、まずは一括見積を活用し、コストや補償内容を比較して最適なプランを見つけましょう。

▶ サイバー保険 一括見積はこちら(無料)

当サイトを運営する「ファーストプレイス」では、

大手5社のサイバー保険の保険料を、無料で一括比較・見積りいただけます。

- 東京海上日動火災保険株式会社

- 三井住友海上火災保険株式会社

- 損害保険ジャパン株式会社

- あいおいニッセイ同和損害保険株式会社

- AIG損害保険株式会社

ECサイトやWebサービスを提供している企業様は、IT業務を提供する企業様向けの「IT業務用サイバー保険一括見積サイト」もご検討ください。

参照:日本銀行 金融研究所 情報技術研究センター「ネットバンキングのセキュリティ」

参照:JPCERT「不正送金の被害にあわないために」

参照:Wikipedia「マン・イン・ザ・ブラウザ」