オンラインショッピングでクレジットカード情報を入力する時、あなたは「この通信は安全だろうか?」と意識していますか?

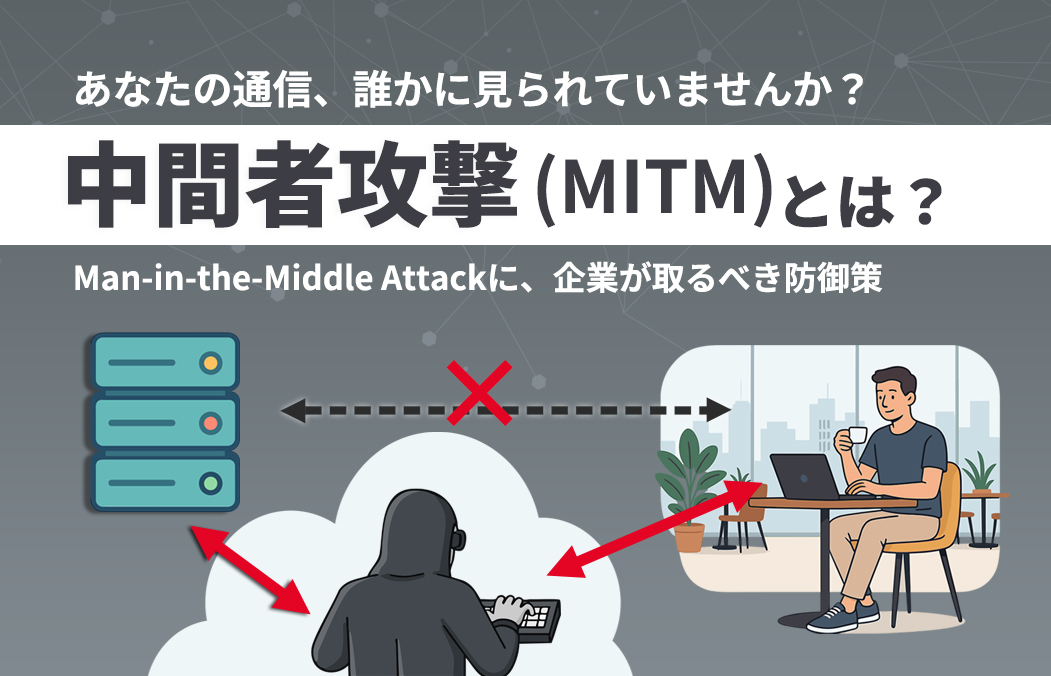

オンラインショッピングでクレジットカード情報を入力する時、あなたは「この通信は安全だろうか?」と意識していますか?私たちは日々、PCやスマートフォンを通じて、様々なウェブサイトやサーバーと情報のやり取りを行っています。この一連の「通信」に悪意のある第三者が割り込み、あなたの情報を盗み見たり、書き換えたりする。それが「中間者攻撃(MITM攻撃)」です。 中間者攻撃は、サイバー攻撃の中でも特に古典的でありながら、今なお非常に強力で危険な手法の一つです。気づかぬうちに、あなたのIDやパスワード、個人情報が根こそぎ盗まれているかもしれません。

この記事では、中間者攻撃の巧妙な仕組みと具体的な手口、そして個人と企業が取るべき対策について、図解を交えながら分かりやすく解説します。

中間者攻撃(MITM攻撃)とは?

中間者攻撃(Man-in-the-Middle Attack、略してMITM攻撃)は、通信の途中に第三者が入り込み、送受信されるデータを盗み見たり書き換えたりするサイバー攻撃です。「Man-in-the-Middle(マン・イン・ザ・ミドル)」とは直訳すると「中間の人」という意味で、 本来通信を行っている2者の間に「第三の人物」として割り込むことから、このように呼ばれています。

通信は本来、利用者とウェブサイトの間で直接行われますが、攻撃者が通信の途中に入り込むことで、情報が第三者に簡単に抜き取られます。

その結果、ログイン情報やクレジットカード番号が漏洩する被害が発生します。

攻撃の対象は個人にとどまらず、企業のネットワーク通信やオンラインサービスなどにも及び、業務メールや顧客データなど、組織的な情報が流出する危険もあります。

通信の間に割り込む攻撃の仕組み

中間者攻撃では、攻撃者が利用者とサーバーの間に入り込み、両者の通信を装ってデータをやり取りします。利用者は正規のサイトと通信していると思い込みますが、実際には攻撃者を経由しています。一方、攻撃者は利用者になりすましてサーバーと通信し、サーバーにも通常どおりのアクセスに見せかけます。こうして通信の両側を欺くことで、攻撃者は送受信されるデータを自由に盗み見たり、改ざんしたりできるのです。

たとえば、Wi-Fiやネットワークの設定を悪用して、利用者が気づかないうちに攻撃者の装置を通るように仕向けることがあります。一度この状態になると、送受信されるデータはすべて攻撃者を経由することになります。

昔からある攻撃手法

中間者攻撃は、インターネットが普及する以前のネットワーク時代から知られている古典的な手法です。現在では通信の多くがHTTPSやVPNで暗号化されていますが、依然として公共Wi-Fiや設定の甘い企業ネットワークでは、同様の手口が用いられ続けています。

つまり中間者攻撃は、古くからあるにもかかわらず、今なお油断できないサイバー攻撃です。どれだけ通信が進化しても、基本的な注意を怠ると被害は防げません。

中間者攻撃の主な実行手口

中間者攻撃にはいくつかの種類があります。 難しい技術を知らなくても、どんな場面で起こるかを知っておくだけで対策につながります。悪意のあるWi-Fiアクセスポイント

最も古典的で分かりやすい手口です。攻撃者は、カフェや空港などで正規のサービスとよく似た名前(SSID)のフリーWi-Fiアクセスポイントを設置します。

利用者が誤って接続すると、通信はすべて攻撃者のルーターを経由し、送受信した内容が盗み見られてしまいます。

この手口は、スマートフォンやノートPCなど外出先での利用時に特に注意が必要です。

カフェや駅、ホテルなどで見慣れた名前のフリーWi-Fiを見かけても、安易に接続しないようにしましょう。

LAN内での通信すり替え(ARPスプーフィング)

同じネットワーク内(LAN)で行われる手口です。LANの中では、機器どうしが「誰がどのアドレスなのか」を自動的に確認する仕組み(ARP)が働いています。

攻撃者はこの仕組みを悪用し、「自分がルーターです」とうその情報を送ることで、通信のあて先を自分のPCにすり替えます。

その結果、本来ルーターへ送るはずの通信が攻撃者を経由して流れ、送受信の内容を盗み見たり、改ざんしたりすることが可能になります。

社内LANやフリーWi-Fiなど、同じネットワークを共有する環境で発生しやすい攻撃です。

社内ネットワークに入り込む経路

攻撃者は、必ずしも社外から強引に侵入してくるわけではありません。例えば、従業員のノートPCがマルウェア感染した場合、その端末が社内ネットワーク経由で踏み台になります。

攻撃者は内部ネットワークに入り込み、他の通信を監視・操作できるようになるため、通信すり替えが可能になります。

偽サイトへの誘導(DNSスプーフィング)

インターネットでは、ドメイン名(例:example.com)を数字の住所(IPアドレス)に変換する仕組み(DNS)を使って通信しています。DNSスプーフィングは、この仕組みを悪用し、利用者がアクセスしようとしたときに偽の住所を返す攻撃です。

その結果、利用者は本物そっくりに作られた偽サイト(フィッシングサイト)に誘導されてしまいます。

偽サイト上でIDやパスワードを入力してしまうと、情報がそのまま攻撃者に送られてしまいます。

見た目ではほとんど区別がつかず、URLや証明書を確認しない限り気づけない点が特徴です。

暗号化を解除して通信を盗み見る(SSLストリッピング)

ウェブサイトの通信には、URLの先頭が「https://」で始まり、鍵マークが付いている暗号化通信(HTTPS)があります。SSLストリッピングは、この暗号化を強制的に解除し、暗号化されていない「http://」通信にすり替える攻撃です。

利用者は、ブラウザのアドレスバーから鍵マークが消えることで異変に気づくこともありますが、注意していないと暗号化されていない状態でデータを送受信してしまい、送信した情報を盗み見られるおそれがあります。

暗号化の信頼を失わせる手口であり、古いサイトやアプリでは今もリスクが残っています。

中間者攻撃の仕組みと流れ

中間者攻撃は、一度に起こるわけではなく、通信の乗っ取りから情報の窃取まで段階的に進行します。ここでは、その基本的な流れを3つのステップに分けて説明します。

| 手順 | 攻撃者の行動 |

|---|---|

| 手順1:侵入 | 利用者とサーバーの間の通信経路上に割り込む。 |

| 手順2:傍受 | 両者間の通信をすべて自分経由にさせ、データを傍受する。 |

| 手順3:窃取・改ざん | 傍受したデータから情報を盗み取る、またはデータを改ざんして相手に送信する。 |

手順1:通信経路上への侵入(中間者となる)

攻撃の第一段階は、利用者とサーバーの通信経路に割り込むことです。攻撃者は、Wi-Fiネットワークの設定を悪用したり、通信の仕組みを操作することで、両者のやり取りを自分の経由にすり替えます。

この段階で、利用者は通常どおり通信しているように見えるため、侵入に気づくことはほとんどありません。

手順2:通信の傍受と中継

侵入に成功すると、利用者からの通信は正規のサーバーではなく、まず攻撃者のサーバーに届くようになります。攻撃者はその通信内容を受け取った後、正規のサーバーに中継します。サーバーからの応答も同様に、まず攻撃者が受け取り、それを利用者に中継します。

この時点では、利用者もサーバーも、間に攻撃者がいることには気づきません。

手順3:情報の窃取と改ざん

攻撃者は、中継するすべての通信データを監視しています。通信が暗号化されていなければ、IDやパスワード、クレジットカード情報などを容易に盗み出すことができます。さらに、通信内容を不正に書き換えることも可能です。

例えば、オンラインバンキングの画面上で振込先口座番号を、攻撃者が自分の口座番号に書き換えて送信させるといった、実際の金銭被害に繋がるケースもあります。

中間者攻撃と混同されやすい攻撃

中間者攻撃(MITM)と似た言葉や被害イメージを持つ攻撃がいくつかあります。ここでは、混同ポイントと違い、見分け方の要点を整理します。フィッシング(なりすましサイト)

- 混同ポイント:偽サイトに誘導されて情報を盗まれるため、結果が似て見える。

- 違い:通信の途中には割り込まず、ユーザーを偽ページへ自発的に誘導する社会工学的手口。

- 見分け方・対策:送信元ドメインとURLの一致確認、DMARC/DKIM/SPFの導入、ブラウザの警告に従う、パスワードの使い回しを避ける。

MITB(Man-in-the-Browser)

- 混同ポイント:画面や送信内容が書き換えられる点が中間者攻撃と酷似。

- 違い:通信経路ではなく、ユーザー端末のブラウザ内部に潜むマルウェアがフォーム内容や画面を改変する。

- 見分け方・対策:EDR/アンチマルウェア導入、ブラウザ拡張の精査、OS/ブラウザ更新、振込時のワンタイム承認やトランザクション署名を採用。

セッションハイジャック(Cookie 乗っ取り)

- 混同ポイント:ログイン済みアカウントを乗っ取られる結果が同じ。

- 違い:盗まれるのは認証情報そのものではなくセッショントークン。盗取経路は中間者攻撃のほか、XSSや端末感染など多様。

- 見分け方・対策:HTTPS と Secure/HttpOnly/SameSite Cookie、短命トークン、再認証、多要素認証、異常ログイン検知。

DNS ハイジャック/キャッシュポイズニング

- 混同ポイント:正規サイトへ行くつもりが偽サイトへ誘導される。

- 違い:通信の中継ではなく、名前解決の経路情報(DNS応答)を書き換える。中間者攻撃の一部手口として使われる場合もあるが概念は別。

- 見分け方・対策:DNSSEC対応、信頼できるDNSリゾルバの利用、社内DNSのパッチ適用と権限分離、HTTPS で証明書一致を確認。

BEC(ビジネスメール詐欺)

- 混同ポイント:請求書の口座変更などで不正送金が起きるため結果が似る。

- 違い:通信経路の乗っ取りではなく、偽装メールや侵害済みアカウントを使った社会工学が中心。

- 見分け方・対策:送金フローの多重承認、メール認証技術(DMARC/DKIM/SPF)、なりすまし訓練と通報体制、メール転送ルールの監査。

スパイウェア/キーロガー

- 混同ポイント:ID・パスワードが盗まれるため被害が同様。

- 違い:ネットワークではなく端末内で入力内容を直接記録・送信する。

- 見分け方・対策:端末のマルウェア対策、権限の最小化、未知ソフトの禁止、端末暗号化と脅威検知、パスワードマネージャーと多要素認証。

まとめると、中間者攻撃は「通信経路に第三者が入り込み、中継・改ざん・盗み見を行う」点が本質です。

端末側での改変(MITB/キーロガー)や、偽装での誘導(フィッシング/BEC)、名前解決の書き換え(DNS系)といった周辺攻撃と区別して理解すると、対策の優先順位が明確になります。

中間者攻撃によって引き起こされる被害

中間者攻撃に遭うと、通信内容が第三者に盗み見られるだけでなく、金銭や信用の損失にも直結します。ここでは、代表的な被害の3つのパターンを見ていきましょう。

ログイン情報や個人情報の窃取

最も多い被害が、ID、パスワード、クレジットカード番号、氏名、住所といった認証情報や個人情報の窃取です。これらの情報は、ダークウェブなどで不正に売買されたり、別のサービスへの不正ログイン(リスト型攻撃)やなりすましに悪用されたりします。

【関連記事】MITB攻撃とは?多要素認証やSSLも突破される脅威の仕組み・被害例・対策をわかりやすく解説

通信内容の改ざんと不正送金

オンラインバンキングの振込先や金額を改ざんして不正送金を行うといった、直接的な金銭被害が発生します。企業間の取引においては、請求書の振込先口座番号が改ざんされ、気づかぬうちに攻撃者の口座へ送金してしまうといった被害も報告されています。

このような手口は、ビジネスメール詐欺(BEC)にも通じるもので、企業の信用や取引関係にも深刻な影響を与えます。

参考:令和6年におけるサイバー空間をめぐる脅威の情勢等について

マルウェアへの感染

正規のソフトウェアのダウンロードサイトに見せかけた偽サイトに誘導し、利用者がダウンロードしたファイルにマルウェア(ウイルス)を仕込む手口もあります。マルウェアに感染すると、さらなる情報漏洩や、ランサムウェアによる身代金要求などの被害に発展する可能性があります。

ユーザー(個人)ができる中間者攻撃への対策

中間者攻撃は、特別な知識がなくても、日常のインターネット利用の中で被害に遭うおそれがあります。ここでは、私たち個人ができる基本的な対策を3つ紹介します。

提供元不明のフリーWi-Fiに接続しない

カフェや公共施設で提供されているフリーWi-Fiは便利ですが、中には攻撃者が設置した偽のアクセスポイントが紛れている場合があります。パスワード保護がなく暗号化されていないWi-Fiや、提供元が不明なSSIDには接続しないことが重要です。

特に、ログインや個人情報の入力を行う際は、フリーWi-Fiの利用を避け、自身のスマートフォンのテザリングなど、安全な通信手段を利用しましょう。

URLが「HTTPS」で始まるサイトを利用する

Webサイトを利用する際は、ブラウザのアドレスバーを確認し、URLが「https://」で始まり、鍵マークが表示されていることを確認しましょう。「HTTPS」は、通信内容がSSL/TLSという技術で暗号化されていることを示しており、第三者による盗聴や改ざんを防ぐことができます。

VPN(仮想プライベートネットワーク)を利用する

VPN(仮想プライベートネットワーク)は、インターネット上に暗号化された通信のトンネルを作り、安全にデータを送受信できる仕組みです。公衆Wi-Fiを利用する場合でも、VPNを経由すれば通信内容が暗号化されるため、攻撃者に情報を盗み見られるリスクを大幅に減らせます。

セキュリティ対策の一環として、信頼できるVPNサービスの利用を検討しましょう。

企業が取るべき中間者攻撃への対策

企業は、自社の顧客や従業員の情報を守ると同時に、社会的な信頼を維持する責任があります。中間者攻撃から守るためには、技術面・運用面・経済面の3つの観点で対策を講じることが重要です。

Webサイト全体の常時SSL/TLS化

自社でウェブサイトを運営している場合、ログインページだけでなく、すべてのページをHTTPSで通信する「常時SSL/TLS化」は今や必須のセキュリティ対策です。有効なSSL/TLS証明書(TLS1.2以上)を導入し、Let’s Encryptなどの無料証明書でも構いません。

これにより、サイト訪問者との通信がすべて暗号化され、中間者攻撃による盗聴や改ざんのリスクから顧客を守ることができます。 また、常時SSL化は検索エンジン評価の向上にもつながります。

HSTS(HTTP Strict Transport Security)の実装

HSTS(HTTP Strict Transport Security)は、一度HTTPSでアクセスしたサイトに、以降は自動的に安全なHTTPS接続を強制する仕組みです。この設定を有効にし、主要ブラウザの「HSTSプリロードリスト」に登録することで、初回アクセス時からも安全な接続が確保されます。

これにより、前述の「SSLストリッピング」など、HTTP通信へのダウングレード攻撃を防ぐことができます。

セキュリティ対策ソフトの導入と教育

従業員が利用するPCやスマートフォンには、不正な通信や改ざんを検知・遮断する機能を持つセキュリティ対策ソフトを導入します。近年では、ウイルス対策に加えてEDR(Endpoint Detection and Response)やゼロトラスト型の保護を取り入れる企業も増えています。

また、フリーWi-Fiの危険性やフィッシングサイトの見分け方など、従業員に対する定期的なセキュリティ教育を実施し、組織全体のセキュリティ意識を高めることが重要です。

【関連記事】

不正アクセス対策とは?企業が取るべき対策の基本&実践ポイントを解説

NGAV(次世代アンチウイルス)とは?EPP・EDRとの違いを徹底解説

サイバー保険の活用も視野に入れる

技術的な予防策を講じても、サイバー攻撃のリスクを100%排除することはできません。万が一、防御策をすり抜けてインシデントが発生し、顧客情報の漏洩や事業停止などの損害が生じた場合に備える「事後対策」も欠かせません。

その有効な手段のひとつが「サイバー保険」です。

サイバー保険は、中間者攻撃をはじめとするサイバー攻撃によって企業が被った損害を補償します。

補償内容には、情報漏洩時の損害賠償、原因調査や復旧費用、事業停止に伴う逸失利益などが含まれます。

技術的な防御と、経済的な備えの両面から対策を講じることが、現代企業に求められるリスクマネジメントです。

【関連記事】サイバー保険の必要性とは?必要な理由と個人情報漏洩保険との違いをプロが徹底解説

まとめ:通信の安全性を常に意識する

中間者攻撃は、特別な環境でなくても、私たちの日常のインターネット利用の中に潜んでいます。しかし、その仕組みと手口を正しく理解し、日常的に意識して行動することで、リスクを大幅に減らすことができます。

個人としては、「安易にフリーWi-Fiを使わない」「HTTPSを確認する」といった基本的な習慣を身につけることが大切です。

企業としては、「常時SSL/TLS化」や「従業員教育」など、組織全体での継続的な対策を徹底することが求められます。

通信の安全性は、一人ひとりの意識と企業の取り組みの積み重ねで守られます。

今日からできる対策を実践し、安心してインターネットを利用できる環境を築いていきましょう。

事故発生後の損害賠償や対応費用に備え、サイバー保険の一括見積で、補償内容を比較・検討しておくことをおすすめします。

特にWebサービス等を提供している企業は、インシデントが起こった際のリスク分散が重要となります。

また、保険会社が用意している脆弱性診断サービスも利用が可能です。

(保険会社のプラン・サービスにより異なります。詳しくはお問合せください。)

▶ サイバー保険 一括見積はこちら(無料)

当サイトを運営する「ファーストプレイス」では、

大手5社のサイバー保険の保険料を、無料で一括比較・見積りいただけます。

- 東京海上日動火災保険株式会社

- 三井住友海上火災保険株式会社

- 損害保険ジャパン株式会社

- あいおいニッセイ同和損害保険株式会社

- AIG損害保険株式会社

ECサイトやWebサービスを提供している企業様は、IT業務を提供する企業様向けの「IT業務用サイバー保険一括見積サイト」もご検討ください。

【出典】

JPRS:中間者攻撃(man-in-the-middle attack)

IBM:中間者攻撃(MITM攻撃)とは

Fortinet:Man-in-the-Middle Attack: Types And Examples