企業を狙うサイバー攻撃は年々巧妙化し、従来のセキュリティ対策だけでは防ぎきれない時代になっています。 こうした背景から注目されているのが「UTM(統合脅威管理)」です。

本記事では、UTMの基本機能、メリット・デメリット、そして導入時の選定ポイントまでをわかりやすく紹介します。また、UTMでは防ぎきれないサイバー攻撃への有効な手段であるサイバー保険までの説明を通じて、万全な備えへの気づきがあれば幸いです。

UTMとは?初心者にもわかる定義と仕組み

UTMは、複数のセキュリティ機能を一台にまとめて、ネットワークの出入り口で脅威を管理するしくみです。ここでは、UTMの定義とその仕組みをわかりやすく解説します。UTM(統合脅威管理)の意味とは

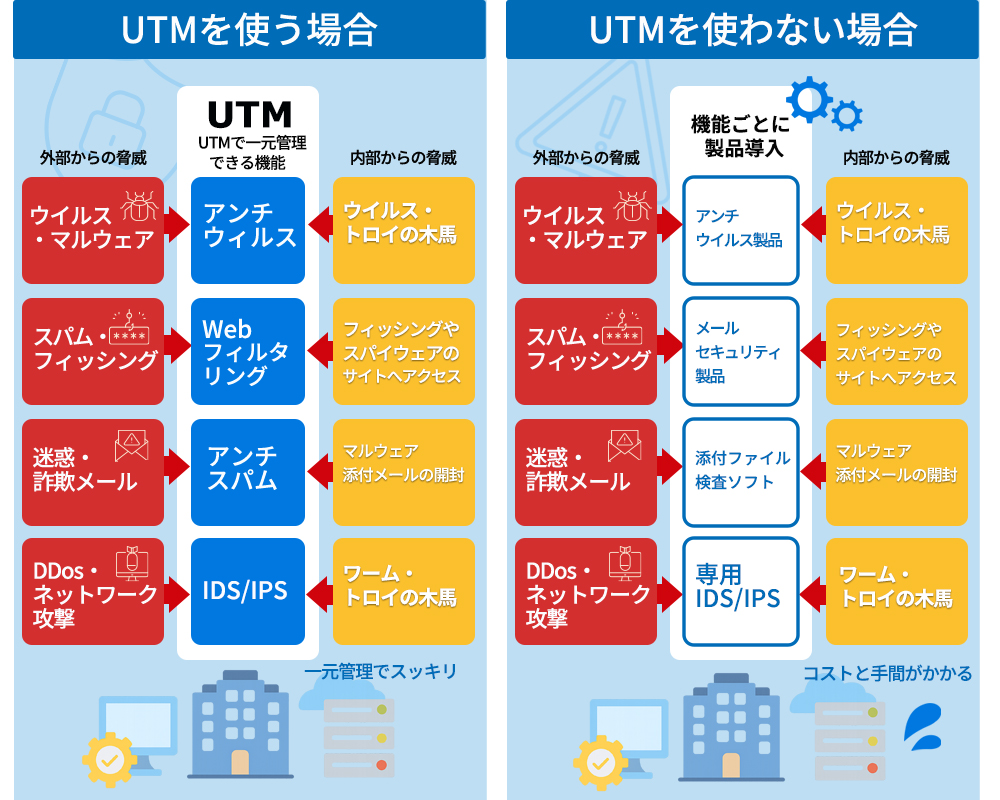

UTMとは「Unified Threat Management(統合脅威管理)」の略称です。ファイアウォール、アンチウイルス、IDS/IPS(不正侵入検知・防御)、Webフィルタリングなど、複数のセキュリティ機能を1つの機器に統合し、ゲートウェイで脅威を集中管理します。もしUTMを導入せずに同様の対策を行う場合は、下記のような個別製品を組み合わせて運用する必要があります。

図:UTMを導入している場合と導入していない場合のセキュリティ構成の違い

図:UTMを導入している場合と導入していない場合のセキュリティ構成の違い

| セキュリティ領域 | UTMに統合される機能 | 代替する個別ツール例 |

|---|---|---|

| 不正アクセス防止 | ファイアウォール | 単体ファイアウォール製品(例:FortiGate、Palo Alto) |

| マルウェア・ウイルス対策 | アンチウイルス | ウイルス対策ソフト(例:Trend Micro、ESET) |

| 迷惑メール・詐欺対策 | アンチスパム | メールセキュリティ(例:Proofpoint、Barracuda) |

| 侵入検知・防御 | IDS/IPS | 専用IDS/IPS(例:Snort、Cisco Firepower) |

| 有害サイト制御 | Webフィルタリング | URLフィルタ製品(例:Blue Coat、Zscaler) |

※ 上記は一例です。企業の規模や業種により、必要な機能や選定ツールは異なる場合があります。

従来、企業のセキュリティ対策は、ファイアウォールやアンチウイルスなどをそれぞれ別の製品として導入し、個別に管理するのが一般的でした。しかし、これでは製品ごとの設定や運用が煩雑になり、全体を把握・維持するには相応の知識と手間が必要になります。

こうした課題を解消する仕組みとして登場したのがUTMです。

UTMは複数のセキュリティ機能を一元的に備えることで、管理負担を大幅に軽減できます。

特に人手やIT専門知識が限られる中小企業にとって、効率的かつ現実的な選択肢となっています。

なぜUTMが注目されるのか?最新の脅威に対応する理由

サイバー攻撃は年々巧妙化しています。マルウェアや不正アクセスに加え、ランサムウェアによるデータの暗号化、標的型攻撃による情報窃取など、企業活動に深刻な影響を与えるケースが増えています。こうした複雑な脅威に対しては、ファイアウォールやアンチウイルスなど単一の対策では、十分な防御が難しくなってきました。

複数のセキュリティ製品を個別に導入・運用するには、それぞれの製品知識や設定・管理の手間、そして導入・維持コストの増大といった課題が伴います。

特に、専任のIT担当者を確保することが難しい中小企業にとっては、これらの負担は大きなものです。

UTMは、これらの課題を解決し、一つの機器で多層的なセキュリティ対策を実現できるため、効率的かつ効果的なセキュリティ体制を構築したいと考える企業にとって、その必要性が高まっているのです。

【関連記事】サイバー攻撃、企業の3社に1社が被害経験【2025年 帝国データバンク調査】― 中小企業も拡大傾向

UTMでできること|主なセキュリティ機能の役割とは

UTMは、1台で複数のセキュリティ機能を備えることで、社内ネットワークを多層的に保護します。ここでは、UTMに搭載されている代表的な機能と、それぞれが担う役割について整理します。アンチウイルス・アンチスパム:マルウェア感染と迷惑メールを防ぐ

アンチウイルスは、メールの添付ファイルやWebからダウンロードされたファイルをスキャンし、ウイルスやマルウェアを検出・駆除する機能です。アンチスパムは、迷惑メールやフィッシングメールをフィルタリングし、業務の妨げや詐欺リスクを未然に防ぎます。

たとえば:

フィッシングメールなどを識別し、ユーザーの手元に届く前にフィルタリングします。これにより、業務効率の低下を防ぐとともに、メールを起点としたサイバー攻撃のリスクを軽減できます。

メリット:

・マルウェアやウイルスをネットワーク入口で検出・排除できる

・迷惑メールの削減により、従業員の業務効率や安全性を向上できる

・不審なメールを事前に遮断することで、人的ミスによる被害を軽減できる

デメリット:

・定義ファイルの更新が必要で、最新の脅威には対応が遅れる場合がある

・誤判定により、正当なメールがブロックされるリスクもある

IDS/IPS:ネットワーク内部への不正侵入を検知・防御

IDS(Intrusion Detection System:不正侵入検知システム)は、ネットワーク上の異常な通信や攻撃の兆候を検知し、警告を出す機能です。IPS(Intrusion Prevention System:不正侵入防御システム)は、それらの通信をリアルタイムで遮断します。UTMに搭載されることで、外部からの侵入を検知・防御するもう一段階の防壁となります。

たとえば:

ファイアウォールをすり抜けてくる可能性のある高度な攻撃にも対処でき、ゼロデイ攻撃や標的型攻撃への備えとしても有効です。

メリット:

・ファイアウォールでは見逃しやすい通信内容の異常を検知できる

・攻撃をリアルタイムで遮断し、被害を最小限に抑えられる

・ログ分析などにより、攻撃傾向や脆弱性を把握しやすくなる

デメリット:

・誤検知が起こると、通常の通信まで遮断してしまう恐れがある

・正確な運用にはチューニングや分析スキルが求められる

Webフィルタリングとアプリ制御:不要・有害なアクセスを制限

Webフィルタリングは、業務に不要なWebサイトや有害なサイトへのアクセスを制限する機能です。アプリケーション制御は、業務に無関係なアプリの使用を抑制し、情報漏えいやセキュリティリスクを低減します。

たとえば:

従業員が意図せず危険なサイトにアクセスしてしまうリスクを防ぎ、情報漏洩や生産性の低下を抑制できます。また、ファイル共有ソフトやメッセンジャー、SNSなど、業務に不要またはリスクが高いアプリの使用を制限することで、情報漏洩の経路を断ち、シャドーIT対策にもつながります。

メリット:

・業務外のWebサイトやSNS、動画サイトへのアクセスを制限できる

・有害サイトへの接続をブロックすることで、マルウェア感染リスクを下げられる

・シャドーIT(無許可アプリ使用)の抑止にもつながる

デメリット:

・制限が厳しすぎると、業務に必要な情報へのアクセスも妨げてしまう可能性がある

・カテゴリやURLの指定ルールの精度に依存し、誤ブロックが発生することもある

UTMとファイアウォールの違いとは?初心者にもわかる比較

セキュリティ対策として「ファイアウォール」は広く知られていますが、「UTMとは何が違うのか?」という疑問を持つ方も少なくありません。 どちらもネットワークを保護する役割がありますが、守備範囲や運用性に大きな違いがあります。ここでは、UTMとファイアウォールの主な違いを整理します。UTMのほうが守れる範囲が広い

ファイアウォールの主な役割は、事前に定義されたルール(通信元・宛先・ポート番号・プロトコルなど)に基づいて、ネットワーク間の通信を制御し、不正なアクセスをブロックします。ただし、許可された通信経路を悪用する攻撃(例:メールに添付されたマルウェア、Webサイト経由のウイルス感染)や、OS・アプリケーションの脆弱性を突く攻撃などには対応が難しいケースもあります。

一方、UTMにもファイアウォール機能が含まれており、同様にルールベースで通信を制御しますが、それに加えてアンチウイルス、アンチスパム、IDS/IPS、Webフィルタリングなど、複数のセキュリティ機能を統合しています。

そのため、UTMは不正アクセスだけでなく、マルウェア感染、迷惑メール、不正侵入、有害サイトへのアクセスなど、より広範な脅威に対応できるというのが大きな違いです。

管理やコストの面でもUTMが優れる場面が多い

ファイアウォール単体でセキュリティ対策を構築する場合、入り口を守るだけの機能なので、他の機能(アンチウイルスソフト、迷惑メール対策、侵入検知システムなど)を別途導入・管理する必要があります。これにより管理対象が増え、設定やアップデート、ログ監視などの運用負荷が高まりやすくなります。また、それぞれの製品のライセンス費用や保守コストも個別に発生します。UTMを導入した場合は、これら複数のセキュリティ機能を一つの管理画面で統合的に設定・監視できるため、運用の効率が大きく向上します。加えて、トータルの導入コストやランニングコストも、単体製品を組み合わせた場合と比べて抑えられるケースが多く、特に専任のセキュリティ担当者がいない企業にとっては大きなメリットとなります。

UTMとEDR/XDRの違いとは?目的と対象の違いに注意

最近では、EDR(Endpoint Detection and Response)やXDR(Extended Detection and Response)といった製品も注目されています。これらはUTMとは守る対象や目的が異なります。UTM: ネットワークの入口や出口で、外部からの侵入や危険な通信を遮断する仕組み。

EDR: PCやサーバーなどの端末内部を常時監視し、不審な挙動を検知・記録・対応する仕組み。

XDR: EDRに加えて、ネットワーク・クラウド・メールなど複数の領域を統合的に監視・分析するシステム。

UTMは主にネットワークの出入り口(ゲートウェイ)での防御に特化しており、外部からの侵入やマルウェアの侵入経路を遮断する役割を担います。一方、EDR(Endpoint Detection and Response)やXDR(Extended Detection and Response)は、社内ネットワーク内部やエンドポイント(PCやサーバーなど)で発生する異常や攻撃の兆候を検知・分析・対応する仕組みです。

UTMが「入口対策」だとすれば、EDR/XDRは「内部対策」として補完的な役割を果たします。高度なサイバー攻撃に対処するには、UTMとEDR/XDRを組み合わせた多層防御が効果的とされています。

【関連記事】

NGAV(次世代アンチウイルス)とは?EPP・EDRとの違いを徹底解説

XDRとは?EDRやSIEMとの違いやメリット・導入手順を解説

NGAV(次世代アンチウイルス)とは?EPP・EDRとの違いを徹底解説

UTM導入のメリットを徹底解説

UTMを導入することで、企業はセキュリティの強化だけでなく、運用管理の効率化やコスト削減といった多くの恩恵を受けられます。ここでは、UTM導入によって得られる代表的な3つのメリットを解説します。セキュリティ対策の一元化で運用負荷を軽減

UTM最大の利点は、複数のセキュリティ機能を一つの管理画面でまとめて運用できる点です。従来は、ファイアウォール、アンチウイルス、不正侵入検知(IDS)などを個別に導入し、別々に設定・監視・アップデートする必要がありました。

UTMでは、こうした作業をすべて一つの管理コンソール上で統合的に行えるため、IT担当者の負担を大幅に軽減できます。

また、万が一インシデントが発生した場合も、ログが一元的に記録・管理されているため、原因の特定や対応のスピードが格段に上がります。

導入・運用コストを最適化できる

セキュリティ製品を個別に揃える場合、ハードウェア購入費、ライセンス費、保守契約などが製品ごとに必要となり、総コストが高くなりがちです。UTMはこれらを一台に集約して提供するため、初期導入費用を抑えられるうえ、ライセンス管理も一元化でき、保守契約も一本化できます。

これにより、長期的なランニングコストも抑えられ、限られた予算で最大限のセキュリティを実現できるのが特長です。特に中小企業にとっては、コストと効果のバランスが非常に良い選択肢となります。

包括的なセキュリティレベルの向上

UTMは、ファイアウォール、アンチウイルス、IDS/IPS、Webフィルタリングなどの複数の防御機能を統合しています。これにより、マルウェアや不正侵入、標的型攻撃、迷惑メールなど多様な脅威に対して一元的かつ多層的に対処可能です。

さらに、一台のUTMでセキュリティポリシーを統一・適用できるため、抜け漏れや設定ミスによるセキュリティホールのリスクも軽減できます。

セキュリティ対策にムラが生じやすい中小規模の組織において、UTMは安定した防御体制を築くための強力な基盤となります。

UTM導入のデメリットと注意すべき点

UTMは多機能で利便性の高いセキュリティ対策ですが、導入に際してはいくつかのデメリットや注意点もあります。これらを事前に理解し、対策を講じておくことで、UTMの効果を最大限に発揮できます。

単一障害点となるリスクとその対策

UTMは複数のセキュリティ機能を1台の機器に集約しているため、その機器が故障すると、全セキュリティ機能が同時に停止するリスクがあります。これは「単一障害点(Single Point of Failure)」と呼ばれ、業務継続性に大きな影響を与える可能性があります。

対策:

・冗長構成(アクティブ/スタンバイ)を採用する

・迅速な復旧が可能な保守サポート契約を結ぶ

・代替機や予備設定のバックアップを準備しておく

万が一に備えた体制を整えることで、リスクを大幅に軽減できます。

処理能力によるスループット低下の可能性

UTMは通信をリアルタイムで解析し、複数のセキュリティ機能を同時に適用するため、トラフィック量や機能の数が多い場合、処理能力がボトルネックとなることがあります。結果として、ネットワークの通信速度(スループット)が低下する可能性があります。

特に、同時アクセスの多い環境や、大容量ファイルの送受信が頻繁な企業では注意が必要です。

対策:

・自社の利用状況をもとに、余裕のあるスペックのUTMを選定する

・導入前にベンダーに相談し、適切な「サイジング(容量設計)」を行う

・必要な機能に優先順位をつけて設定することで負荷を調整する

パフォーマンスを維持するためには、適切な設計と運用が重要です。

特定機能の専門性とカスタマイズ性の限界

UTMは「幅広いセキュリティ機能を一台にまとめる」ことが強みですが、その反面、個々の機能の専門性や細かいカスタマイズ性は、専用製品に劣る場合があります。たとえば、高度な攻撃検知や、きめ細かいポリシー設定が必要な場面では、IDS専用機器や次世代型ファイアウォール(NGFW)などの導入が有効です。

対策:

・導入前に「自社が求めるセキュリティ要件」と「UTMの機能の限界」を照らし合わせる

・UTMを基礎とし、必要に応じて専用製品を併用する多層防御を検討する

UTMは「万能ではない」ことを理解し、要件に応じた補完が重要です。

UTMの選定ポイントとクラウド型UTMという選択肢

自社に最適なUTMを導入するためには、いくつかの重要なポイントを押さえることが大切です。さらに近年では、従来の「アプライアンス型」に加えて「クラウド型UTM」という新たな選択肢も登場しており、それぞれの特徴を理解する必要があります。

自社の規模やニーズに合ったUTMを選ぶ基準

UTMは製品によって、対応可能なユーザー数や通信処理能力(スループット)、搭載機能に違いがあります。まずは自社の状況を把握することが第一です。たとえば下記のようなポイントです。

- 従業員数・拠点数

- インターネット回線の帯域幅

- 通常時・ピーク時のトラフィック量

予算とのバランスを考慮しながら、過不足のない構成を目指しましょう。

アプライアンス型UTMとクラウド型UTMの比較

UTMは以前は物理的に「設置する箱型」の機器が主流でしたが、現在ではクラウド上で提供されるタイプも登場しています。以下の表で、それぞれの特徴と違いを比較してみましょう。

| 項目 | アプライアンス型UTM | クラウド型UTM |

|---|---|---|

| 導入形式 | 社内に物理機器を設置 | クラウドサービスとして利用 |

| 初期費用 | 機器購入費用が必要 | 抑えやすい(月額制) |

| 運用管理 | 自社で対応(設置・保守) | ベンダーに任せられる |

| スケーラビリティ | 変更には機器の買い替えが必要 | 柔軟に拡張・縮小可能 |

| リモート対応 | 構成によっては制限あり | テレワークに適応しやすい |

| 注意点 | 設置スペース・保守が必要 | 通信経路・パフォーマンスに要注意 |

クラウド型は、テレワークや複数拠点展開のある企業にとって大きなメリットがありますが、サービス提供者のデータセンター経由の通信となるため、通信経路や速度への影響も考慮しましょう。

信頼できるベンダー選定とサポート体制の確認

UTMの効果を長期的に発揮させるには、ベンダーの信頼性とサポート体制も重要な選定基準です。以下のような項目をチェックしましょう:

- 導入実績・ユーザーの評判

- 脅威情報(セキュリティインテリジェンス)の更新頻度

- ファームウェアの定期アップデート

- 障害発生時のサポート体制(受付時間・オンサイト保守の有無)

価格や機能だけでなく、継続運用を見据えた信頼性を重視しましょう。

UTMがあればセキュリティソフトは不要?

「UTMを導入すれば、セキュリティは万全」と思っていませんか?UTMは非常に強力なセキュリティ対策ですが、それだけで十分とは限りません。

テレワークやクラウド活用が進む今、UTMの限界と補完すべきポイントを正しく理解することが重要です。

UTMは入口対策に強いが、それだけでは不十分

UTMは、社内ネットワークの入口や出口で通信を監視し、不正なアクセスやマルウェアの侵入を防ぐのが得意です。しかし、以下のようなリスクには対応が難しいケースがあります。

- 社内にすでに入り込んだマルウェアの拡散

- 社員の操作ミスによる情報漏えい

- ID・パスワードの不正利用(なりすまし)

- 標的型攻撃やゼロデイ攻撃(未知の脅威)

- テレワーク環境からの不正アクセスや端末の感染

【関連記事】

パスワードリスト攻撃とは?攻撃の脅威とセキュリティ対策|種類別の解説と企業が取るべき防御策

中間者攻撃(MITM)とは?仕組みと手口、被害事例と対策を解説

サイバー攻撃の脅威とは?目的や攻撃手法別の事例・中小企業向けのセキュリティ対策も解説

ゼロデイ攻撃から会社を守る対策を紹介!仕組みや被害事例も分かりやすく解説

UTMは古い?──誤解されやすいポイント

インターネット上では「UTMは時代遅れ」「クラウド時代には向かない」という声も見かけます。確かに、UTMだけで全社的なセキュリティを担うのは難しいですが、UTM自体が不要になったわけではありません。

実際、多くの企業では「ゲートウェイ防御」としてUTMを活用しつつ、クラウドやテレワークの普及に合わせてEDRやSASE、MFAなどを組み合わせた多層防御を構築しています。

UTMは「もう古い」のではなく、「役割が限定的」になってきたというのが正確な理解です。今後もUTMは、他の仕組みと連携して使う「基礎インフラ」として価値を発揮します。

UTMと併用すべき、その他の対策とは

セキュリティを強化するには、UTMに加えて以下のような対策を組み合わせる「多層防御」が推奨されます。| 領域 | 対策例 | 目的・役割 |

|---|---|---|

| エンドポイント | EDR、セキュリティソフト | 社員PCや端末内部の監視と防御 |

| 認証・アクセス | 多要素認証(MFA)、ID管理 | 不正ログインやなりすましの防止 |

| テレワーク環境 | VPN、クラウドプロキシ、SASE | 社外からの安全な接続と監視 |

| 社内ネットワーク | ログ監査、SIEM | 内部不正や異常な通信の検知 |

| 人為的ミス | セキュリティ研修、訓練 | 標的型メールや誤操作の防止 |

| 復旧手段 | バックアップ、DR対策 | 万が一の際の復元・復旧 |

現実的には「UTM+必要な対策」でスタートを

限られた予算・人員の中で、すべてを一度に導入するのは難しいかもしれません。その場合は、まずUTMで「入口の対策」を固めつつ、自社にとってリスクの高い部分(例:テレワーク、端末、認証)から優先して補完策を導入していくのが現実的です。

「UTMがあれば十分」という誤解を防ぎ、必要な備えを加えることで、より強固なセキュリティ体制を構築できます。

UTMは「万能な解決策」ではなく、「堅実な第一歩」です。

まとめ:UTMの導入とサイバー保険

UTM(統合脅威管理)は、現代の多様化・巧妙化するサイバー攻撃に対して、効率的かつ包括的なセキュリティ対策を提供する有効なソリューションです。複数のセキュリティ機能を一元管理できるため、運用負荷の軽減やコスト最適化にも繋がり、特に専任のIT管理者が不足しがちな中小企業にとって大きなメリットがあります。本記事で解説したUTMの基本的な機能、ファイアウォールとの違い、導入のメリット・デメリット、そして選定のポイントを参考に、自社のセキュリティ課題の解決とビジネスの安全な継続のために、UTM導入を検討してみてはいかがでしょうか。

また、それと同時に、万が一の被害発生に備えることも重要です。事故発生後の損害補償や対応費用に備え、サイバー保険の一括見積で、補償内容を比較・検討しておくことをお勧めします。

特に、Webサービス等を提供している企業は、インシデントが起こった際のリスク分散が重要となります。 保険会社が用意している脆弱性診断サービスも利用が可能です。

(保険会社のプラン・サービスにより異なります。詳しくはお問合せください。)

【関連記事】 サイバー保険はいらない?普及しない理由とは|企業の加入率や被害額も

▶ サイバー保険 一括見積はこちら(無料)

当サイトを運営する「ファーストプレイス」では、

大手5社のサイバー保険の保険料を、無料で一括比較・見積りいただけます。

- 東京海上日動火災保険株式会社

- 三井住友海上火災保険株式会社

- 損害保険ジャパン株式会社

- あいおいニッセイ同和損害保険株式会社

- AIG損害保険株式会社

ECサイトやWebサービスを提供している企業様は、IT業務を提供する企業様向けの「IT業務用サイバー保険一括見積サイト」もご検討ください。

よくある質問(FAQ)

- Q. UTMがあればセキュリティソフトは不要ですか?

- いいえ。UTMはネットワーク全体の入り口を守る対策ですが、各端末に対するウイルスやマルウェアの感染を防ぐには、エンドポイントのセキュリティソフトやEDRなどの導入も重要です。

- Q. UTMは中小企業でも導入できますか?

- はい。最近では中小企業向けのコンパクトなモデルや、クラウド型で初期コストを抑えたUTMもあり、専任のIT管理者がいなくても導入しやすくなっています。

- Q. テレワーク環境でもUTMは有効ですか?

- 在宅勤務では、社内ネットワークの外に端末があるため、UTMだけでは不十分です。VPN接続やクラウドプロキシ、SASEの導入により、リモート環境にも安全な接続を提供できます。

- Q. UTMはもう古いと言われていますが、本当ですか?

- 一部では「クラウドシフト」や「ゼロトラスト」の流れの中で「UTMは古い」とされることもありますが、現在でも多くの企業にとって実用的な選択肢です。必要に応じて他の対策と併用することで高い効果を発揮します。

- Q. サイバー保険とUTMの関係は?

- UTMは被害を防ぐための技術的対策であり、サイバー保険は万が一被害が発生した際の損害補償を目的とした金融商品です。両者を組み合わせることで、予防と補償の両面からセキュリティ対策を強化できます。

参照:Wikipedia「統合脅威管理」

参照:IPA「中小企業の情報セキュリティ対策ガイドライン第3.1版」